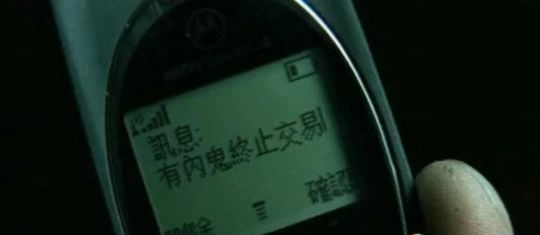

揭秘“伪基站”工作原理,你接到的诈骗电话和短信是这样产生的

转自:瞭望智库(ID:zhczyj),作者:张弛(通信博士,科普作者,网名“奥卡姆剃刀”)

目前,从警方掌握的数据来看,电信网络诈骗高发类案件以贷款类、刷单类、杀猪盘、网络交友为主,其中杀猪盘、贷款类诈骗案件造成的损失较大。电信诈骗就像打不死的小强,层出不穷。

根据公安部刑侦局微博显示:近十年来,中国电信诈骗案件,每年以20%-30%的速度快速增长,2015年就有将近60万起,造成经济损失222亿元。近几年,很多电信诈骗者远涉海外作案,其中,东南亚地区是电信诈骗的重灾区。一位研究通信技术的朋友说,东南亚地区有一千多座用于电信诈骗的伪基站,专门骗中国人的钱,而且境外报案更难以追回。近几年,我国公安机关也与多国警方合作,在泰国、柬埔寨、老挝等国家抓获大量电信诈骗犯罪嫌疑人,扫荡了东南亚多处电信诈骗窝点。

1

层层伪装的诈骗分子

第1层,地理伪装。

骗子熟练掌握反侦察技能,善用各种伪装,隐去一切可能会曝光自己身份的痕迹。团队基本都在国外待着。根据不少地区警察追踪到的信息显示,大部分诈骗团伙的落脚点都在东南亚,东南亚已经成为亚洲“诈骗基地”。

第2层,身份伪装。

大量丢失、被盗的第二代居民身份证,在网络黑市被公然叫卖。”黑市,为诈骗分子提供了源源不断的身份信息资源。在普通人眼里,实名制是身份识别,但在诈骗分子眼中,实名制成为了规避风险的最佳手段之一。因为这些身份信息的所属人和诈骗分子压根没有关系。

第3层,技术伪装。

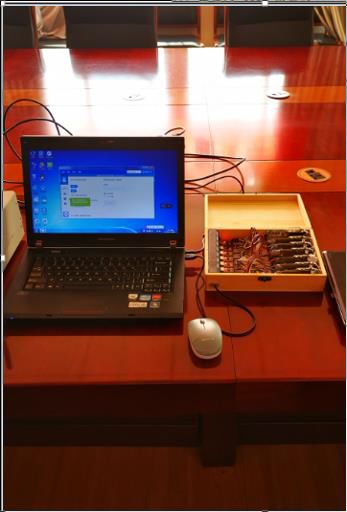

在诈骗案件中,最难突破的其实是技术层面的伪装。短信诈骗中最常用的就是伪基站群发器,伪基站即假基站,设备一般由主机和笔记本电脑组成,通过短信群发器、短信发信机等设备搜取一定半径内的手机信号,进而伪装成运营商的基站,冒用不法分子设定的号码强行向用户手机发送广告推销、诈骗短信。想靠手机定位抓人?较困难。

在诈骗案件中,最难突破的其实是技术层面的伪装。短信诈骗中最常用的就是伪基站群发器,伪基站即假基站,设备一般由主机和笔记本电脑组成,通过短信群发器、短信发信机等设备搜取一定半径内的手机信号,进而伪装成运营商的基站,冒用不法分子设定的号码强行向用户手机发送广告推销、诈骗短信。想靠手机定位抓人?较困难。

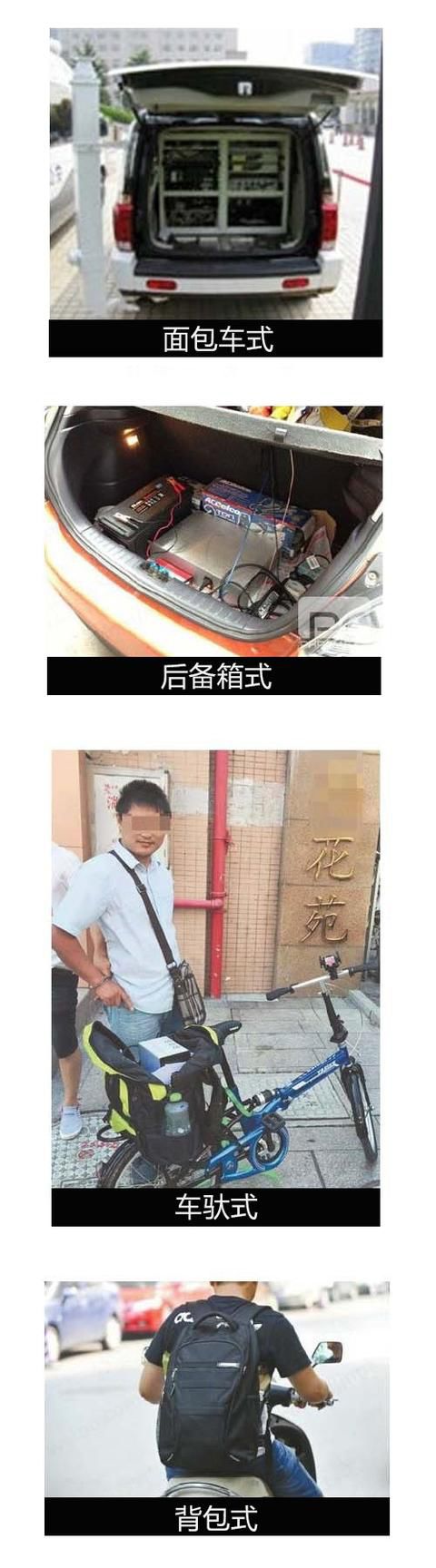

目前,“伪基站”的体积越来越小,已出现了“伪基站”背包客,犯罪分子将小型“伪基站”设备放置于背包中,驾驶摩托车、电动车等小型交通工具穿梭于街道,利用“伪基站”发送广告或诈骗短信。

伪基站设备特性通常有:一是可以随意假冒任何号码,比如假冒10086或95588等号码,使手机用户误以为短信是中国移动或工商银行发来的。二是具有很强流动性,“伪基站”设备体积越来越小,可以在汽车上、摩托车、电动车上使用,犯罪分子使用游击战,一般一个地方只呆一天,甚至转战20多个省市。三是违法成本低。一套基站设备的成本在1.4万元至2.2万元之间,但是收益很高。在暴利驱动下不法分子趋之若鹜。

此外,浮动IP和改号平台也是诈骗分子较为常用的两种技术伪装的方式。浮动IP就是利用网络跳板不断掩盖真实IP,利用虚假IP实施网络诈骗行为。改号平台则是掩盖其真实号码,将电话改成任何你想要的,哪怕是“110”。若幸运,查询到了背后真实的身份,等警察准备好机票护照等一系列文件后,飞到定位地点一查,结果发现背后是一台被黑客控制的私人电脑,也就是“肉鸡”。

2

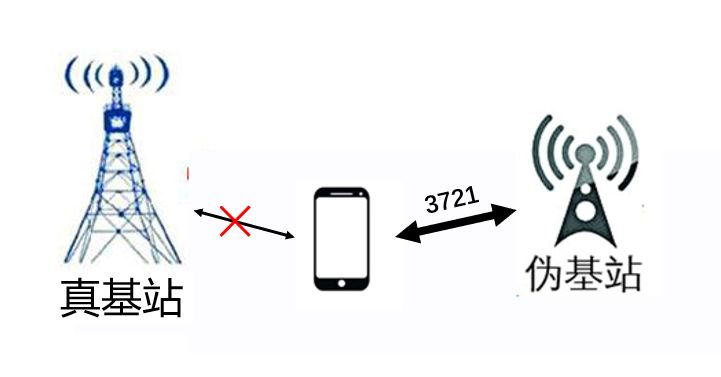

电信诈骗实施的关键—伪基站

我们的移动通信都是通过基站来实现,而建立一个伪基站也是电信诈骗能实施的关键。诈骗人员设置假基站后能非法使用运营商的频率,设置与运营商网络相同的网络识别码,冒充真基站欺骗手机跟它通信,使用户手机被强制驻留到该设备上,并导致手机无法正常使用运营商提供的服务。

手机为什么会听从伪基站的调遣呢?

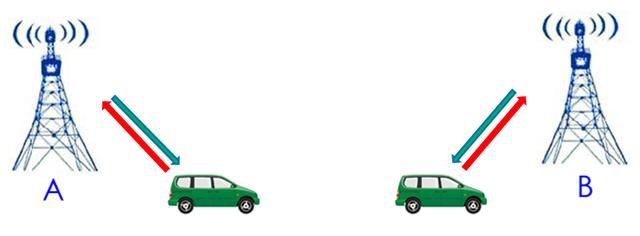

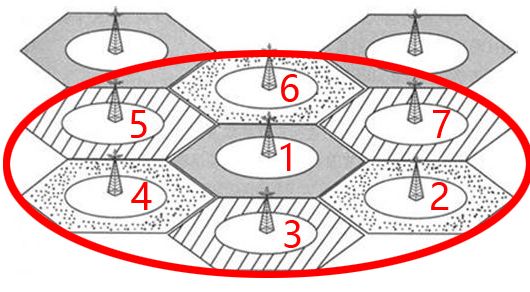

这源于基站的越区切换体制。比如,一般来说,用户的手机从A点向B点行进,A基站的信号越来越弱,B基站的信号越来越强,当B基站的信号强过A基站时,手机就与A基站断开并注册到B基站,然后由B基站继续提供服务。

这本来是保证手机在运动中可连续通话的正常技术协议,但却被诈骗分子利用了——他们把伪基站的信号搞得很强,令手机误以为已经远离了原基站,进入到新基站的覆盖范围,就跟原来的真基站断开了连接,并与这个伪基站进行了连接。

伪基站跟手机连接之后,就可以模仿任意号码发送任意诈骗短信,发送完后就释放,手机再次注册到真基站,全过程也就几秒钟,用户完全没有感觉,因为伪基站发送的来电号码就是真的,凭经验是根本无法鉴别的。

为什么会出现这样的技术漏洞呢?

这源于2G时代的GSM(全球移动通信系统),这是上世纪八十年代建立、九十年代商用的通信技术体制。

GSM体制的基站给手机提供服务之前会进行鉴权,查看手机身份是否真实,但是反过来手机却不会去验证基站的真伪,这种单向鉴权体制给伪基站提供了技术体制层面的漏洞,这就是伪基站猖獗的根源。

为什么当初不搞成双向鉴权呢?

因为上世纪八十年代的基站是高度复杂且非常昂贵的“黑科技”,科技人员考虑到了手机可能被假冒,可根本没想到基站也会被假冒。

三十多年过去了,通信技术飞速发展,电子设备越来越小型化、集成化、智能化,伪基站也由车载式进化成背包式,当时的科技人员不可能预见到今天的场景。

不能跨越时空去指责科技前辈缺乏预见性,也不能让运营商背锅,因为他们没有修改协议的权利,只有严格遵守的义务。

那现在能不能打个双向鉴权的补丁呢?

很明显,并不能。这可不是重写个软件程序的事,基站硬件、底层协议、芯片电路等全都要改,而且有些GSM设备可能是二十年前建设的,运营商付出的全网升级的代价会极大,根本不可能实现。

那能不能加速推进单向鉴权的GSM体制退市呢?

这倒是能从根源上解决,可现状是,GSM退市遥遥无期,根据国际知名电信产业市场调研公司TeleGeography的调研,目前全球2G用户的规模仍占据一半以上,且2018年后的用户数量比重仍将高达42%。

3

诈骗者能轻易登录你的账号

前些年伪基站短信诈骗很猖獗,后来就有所缓解了,这其实源于两方面的原因。

一是为避免用户误解,政府机关、公安部门和运营商普遍不再通过短信发网络链接了,最多就是发个不需要反馈的告知,例如通知你本月的话费是多少,并不需要用户主动操作。

二是这两年4G基站越来越多,手机更多时候驻留在4G网络上,而4G网络具有双向鉴权机制,诈骗分子无法利用。

与此同时,手机短信也渐渐有了一个新用途,那就是网站登陆和小额资金流动的验证手段。操作银行卡客户端、支付宝、微信等,这些网站如何确定操作者就是你本人呢?除了输入密码外,最常见的方法就是短信验证,给你发一个六位的验证数码,你将该数码正确回传给网站,这就通过了验证。

验证逻辑是这样的:你的手机是实名注册的,只有你本人才能看到短信验证码,所以说能正确回传验证码的就一定是你本人,这就形成了一条完整的验证链。

而这个验证逻辑,又被诈骗分子盯上了,他们升级了伪基站,开发出了不需要你主动操作就能偷钱的新型诈骗手段。

首先,诈骗者需要获取用户手机号码。

夜深人静时,诈骗分子在居民区附近偷偷设立7个频点的接收机,用来监听GSM信道的短信。

他们选择7个频点也是源于基站的蜂窝结构,为了避免同频干扰和频率的有效重复使用,每个频率周围有6个其它频率,诈骗分子同时采集这7个频率的短信,就可以将这片居民的手机一网打尽。

诈骗分子对用户短信的内容不感兴趣,他们关心的是短信中出现的电话号码。例如有一条短信是“用户您好,您号码为13912345678的手机本月话费是**元,余额**元”,诈骗分子就知道在这个小区里,有一个用户的电话号码是13912345678。

接下来,诈骗者会利用获取的手机号码登录网站。

他们会在半夜用自己的诈骗手机登录13912345678的淘宝账号,但他不知道登录密码,于是选择短信验证,接下来淘宝就给13912345678这个号码发了验证码,真正机主的手机收到了这条短信,但他正在睡觉没有察觉。

与此同时,诈骗分子的7个频点接收机也收到这个验证码,他在诈骗手机上输入了这个数码后就登录成功了。淘宝账号只是举例,登录其它网站也是这种思路。

4

趁你熟睡,诈骗悄悄展开了

之前通过前两步,犯罪分子就能得手了,然而现在运营商已经察觉到了短信中有手机号码的风险,于是使用了星号隐藏,例如139****5678。

这让诈骗分子通过监听短信内容获取电话号码变得困难重重,但道高一尺,魔高一丈,他们又发明了主动捕获用户电话号码的新手段。

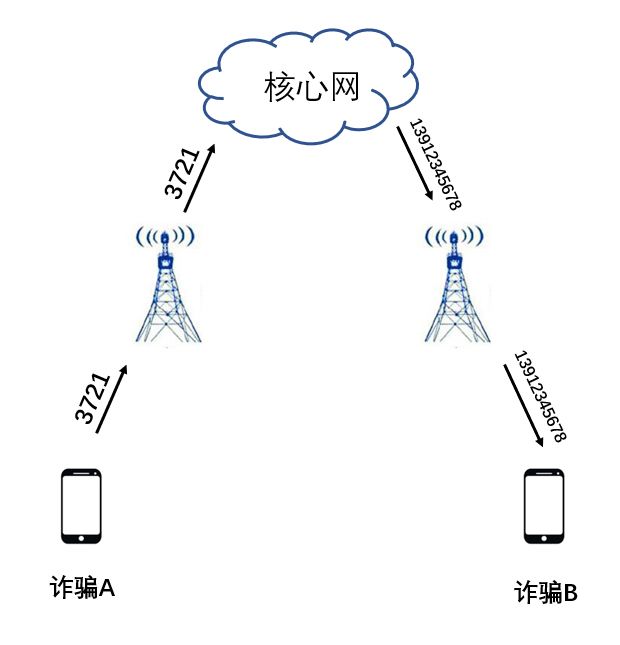

手机SIM中有个识别码叫IMSI码(国际移动用户识别码),它能对移动手机用户进行区分,IMSI码长达十多位,为了讲述方便,我们假设有张SIM卡的IMSI是3721。

基站给用户发短信时,并不知道发出短信的那部手机电话号码是什么,只知道其IMSI码是3721,在更上一层的核心网中,才知道与IMSI码绑定的手机号码是什么。

你的手机本来注册在真2G基站上,诈骗分子用伪基站把你的手机吸引过来,你的手机就按照注册基站的标准规范把本机的IMSI码上报给伪基站”,于是你手机的IMSI就被诈骗分子拿到了。

可他们真正需要的是电话号码,这该怎么办呢?

于是,骗子把“诈骗A”手机SIM卡的IMSI码伪造成3721,然后给“诈骗B”手机拨了个电话,1秒钟后挂断。

基站只认IMSI码,于是将3721这个IMSI码上报给核心网,核心网一调数据库,发现IMSI为3721的手机号码是13912345678,于是就把这个手机号码发送给诈骗B手机,诈骗B手机上就会显示有1条未接来电,号码是13912345678。

这样,虽然手机号码变成了星号,诈骗者还是拿到了完整的手机号,你的手机从2G真基站被吸引到伪基站并泄露IMSI码也就那么几秒钟,没有任何提示,一系列诈骗活动正围绕你的手机展开,你却一无所知。

接下来又是通过前述方式获取验证码,有了验证码,网站已经认定诈骗分子就是机主本人,自然会支持他的操作。

我们有很多在线支付方式依赖于验证码,甚至邮箱、社交软件、手机APP等的登录和密码修改也跟验证码牢牢绑在一起,诈骗分子只要能收到你手机的短信验证码,轻则盗走个人信息,重则转走钱款,给我们造成损失。

以前报道短信诈骗时,经常会有“收到了短信后啥都没干,钱就被偷走了”这样的说法,其实明眼人都知道这并不属实,受害人肯定隐瞒了他主动泄露密码甚至转账的环节。

而新型短信诈骗不依靠用户的错误操作就能实现,这就可怕了!更重要的是,传统短信诈骗虽然覆盖面广,但属于大海捞针,成功率较低。而新型短信诈骗堪比扫荡,危害更为严重。

5

专业化的洗钱诈骗集团

专业洗钱集团主要服务于各类诈骗团伙,他们用最短的时间,将其他诈骗同行“辛辛苦苦”骗来的钱取出来,并用合法途径返还。将银行卡上的一串串数字变成能装在口袋里的真金白银。集团各个层级的人兢兢业业、分工合作、随时响应,形成了一张无形却又强大的蜘蛛网,只要一有资金触网,立即就会在这张网络的作用下消失得无影无踪。

诈骗洗钱集团内部分工极其精细,一般分为五个层级。第一层称为“声佬”,专门负责打电话、发信息、邮寄等工作;第二层称为“接数佬”,负责连接“声佬”和下一层;第三层称为“刷机佬”,顾名思义就是负责刷POS机,把钱刷到网上结算中心去;第四层是“卡佬”,负责提供各种银行卡,分别自己转移;第五层就是“取款仔”,专门负责取钱,可以自己去取,也可以付费叫别人去取。

层级纪律严明。五个层级职责明确,纪律严明。跨级之间相互不认识也无联系,每个层级只能跟上一层对接,决不能也无法越级与上上层联系。这样,即使“取款仔”被抓,一般也很难问出上一级的人是谁、在哪,更无法抓到上上一层,最高一层级几乎就是毫无风险。

多路出击分散资金。比如“声佬”骗到20万,可以叫“接数佬”A处理10万,“接数佬”B处理十万;“接数佬”A又可以叫“刷机佬”A处理五万,叫“刷机佬”B处理五万;“刷机佬”A又可以叫“卡佬”A处理贰万五,叫“卡佬”B处理贰万五;“卡佬”A又可以叫“取款仔”A取一万,叫“取款仔”B取一万五。

6

错综复杂的“子孙账户”

“子孙账户”通俗点解释就是,诈骗犯在收到骗款后,会对骗款进行拆分,通过银行账户和第三方支付平台进行N+1次的分散转账,之后再通过“车手”取现。钱款一旦进入到这一步,想要证明资金来源和冻结账户就难了。

如果诈骗分子想更安全一点,则会找“水房”处理。水房这个词很多人可能第一次听,如它的字面意思一般,就是专门用来洗白赃款的新型犯罪窝点。一般“水房”都服务于多个诈骗团伙,洗白速度快,且最终款项大多都会流向海外账户,难以被追讨。

难以追踪的数字货币。

诈骗分子在获得骗款时,第一时间需要做的事情就是安全地将所获赃款洗白,通过购买比特币这类数字货币,能够快速、安全的让钱款成功变身,并完美躲避法律的制裁。

比特币所采用的是一个去中心化的支付系统,已经脱离了传统的金融清算系统。它利用特殊手段将诈骗分子所拥有的相同额度的比特币在多个钱包地址之间跳跃,从而清除掉它原本的加密货币信息。想要追查最终的地址?可以,去深不见底的暗网上找吧。

花了6年时间,创维将电视“掰弯”

全球首款RISC-V DSP即将量产 | 国产芯片四大件