Crack App | 某药助手加密内容与请求参数 mc_sign 逻辑分析

点击上方“ 咸鱼学Python ”,选择“ 加为星标 ”

第一时间关注Python技术干货!

图源:AI绘画

包名Y24uZHh5Lm1lZGljaW5laGVscGVy

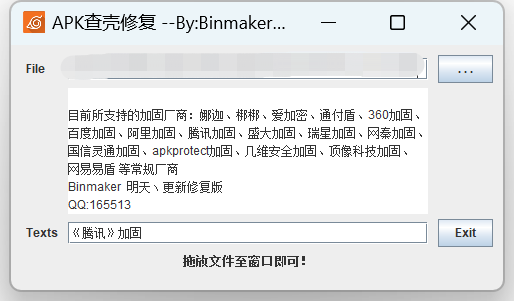

加固对抗查了一下是腾讯的加固

使用blackdex32脱壳然后把结果 dump 出来用 jadx 打开

adb pull /storage/emulated/0/Android/data/top.niunaijun.blackdexa32/dump/cn.xxx.xxxx

加密参数分析

app-ac

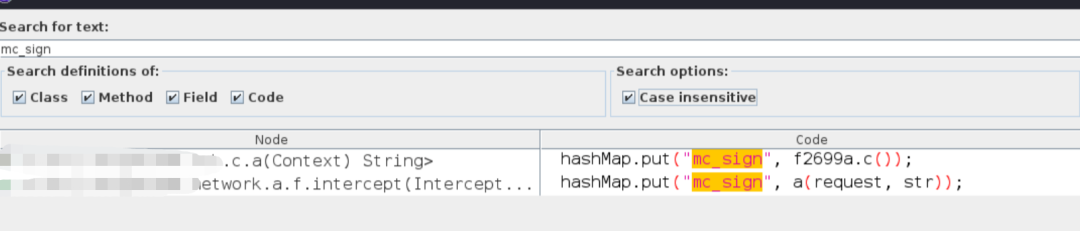

获取的dxy_app_code,一个版本貌似都是固定的

app-mc

这个参数是app开启的时候注册的

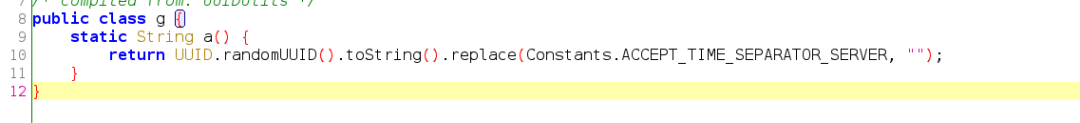

nonce

随机用0-8的数组生成10位随机数

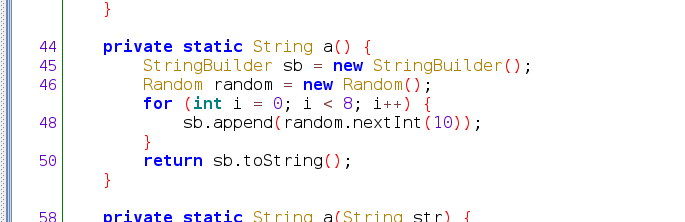

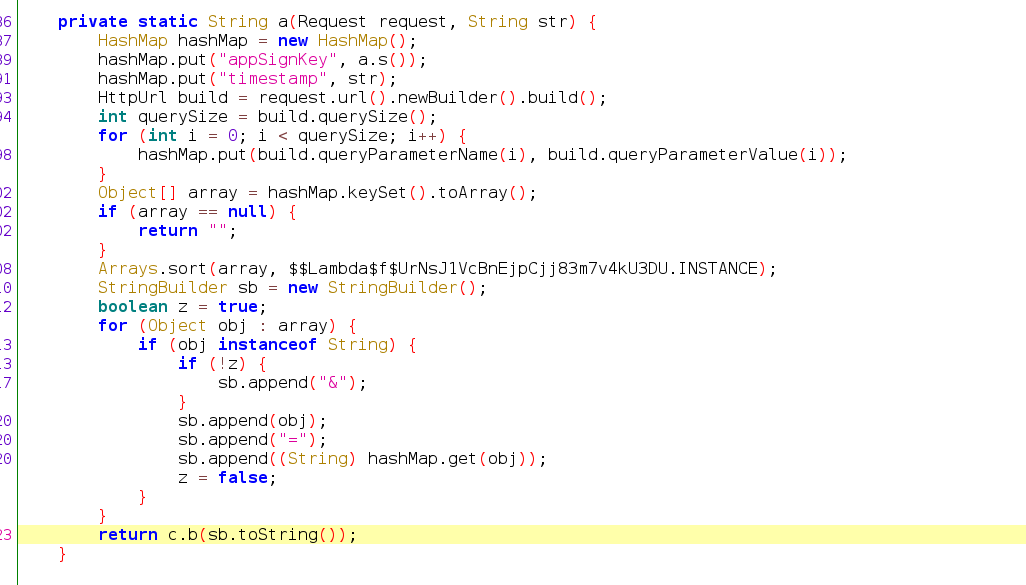

mc_sign

每个请求都要带上 mc_sign,直接搜索 mc_sign 可以定位

可以找到参数拼接的位置

然后传入到参数加密的地方

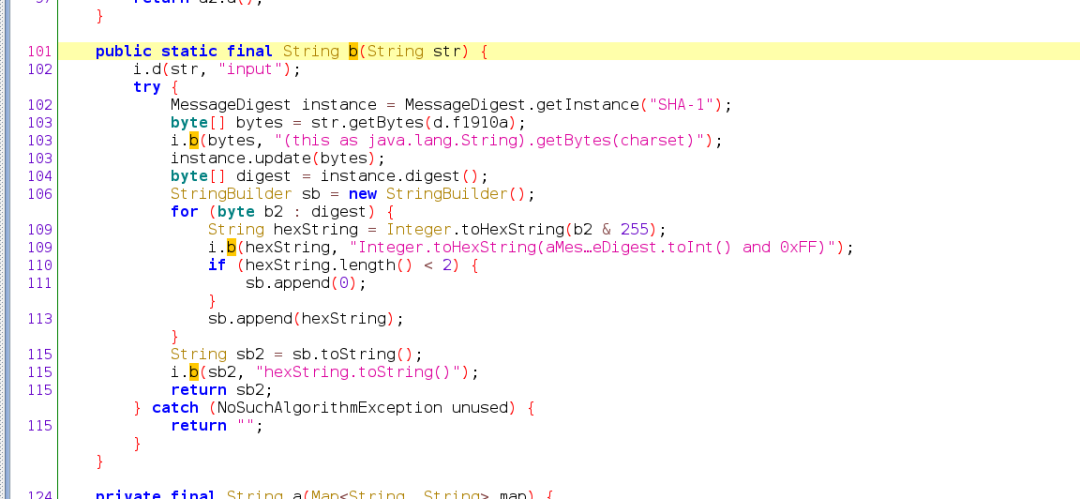

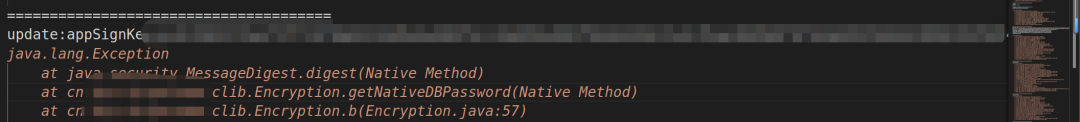

通过上面的逻辑可以直接hook SHA-1 加密

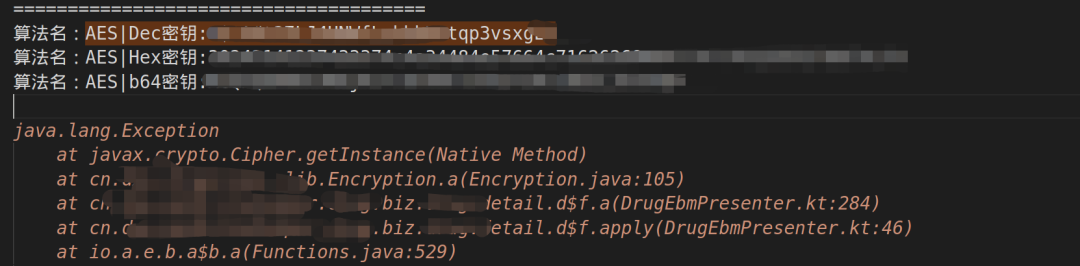

这里直接跑一下通用的 java 层加密 hook 脚本,可以看到下面的参数

直接可以看到盐值,使用 python 复写一下就可以了

运行结果如下

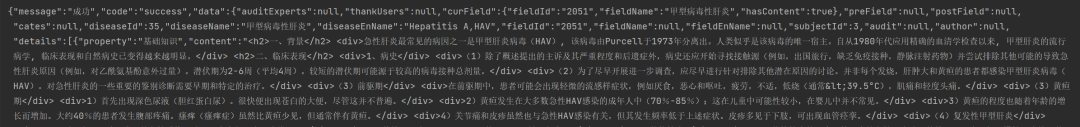

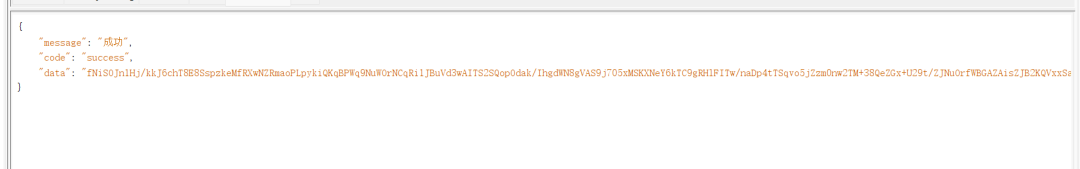

返回值解密

返回值解密

逻辑定位

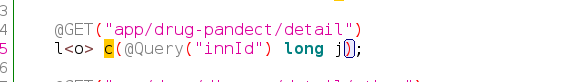

除了上面的加密参数之外,在详情部分的返回值是加密的,需要进一步分析

直接搜索 data 肯定不太行,命中的筛选项太多了

所以试着通过请求链接找,可以找到下面的位置

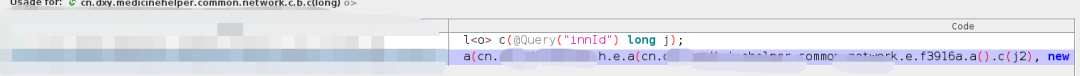

然后再找 c 的引用部分

跟进去可以看到回调了下面的代码

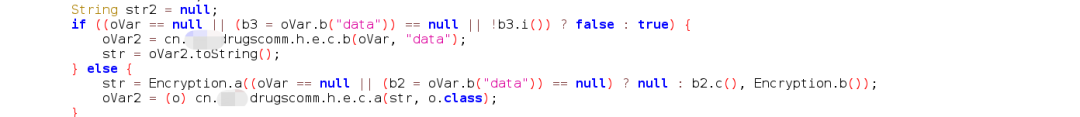

继续分析找到下面的位置

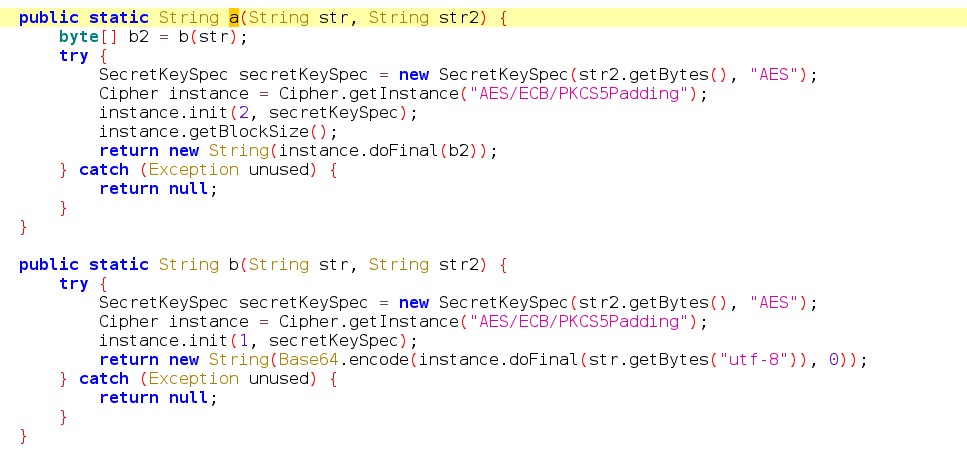

跟进去这里的 b,a 就是解密的部分了

Hook 验证

直接 hook 可以看到 key,带入 Python即可

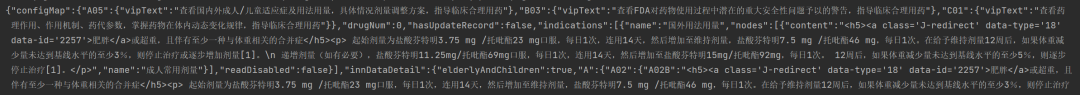

结果如下

End.

以上就是全部的内容了,咱们下次再会~

备注【 咸鱼666 】

入群交流

我是没有更新就在摸鱼的咸鱼

收到请回复~

咸鱼:来都来了,再不点赞就不礼貌了!

咸鱼:来都来了,再不点赞就不礼貌了!

评论