安恒信息《通用漏洞威胁情报奖励计划》及《「红队攻击样本」and「红蓝对抗经典案例」征集计划》

《通用漏洞威胁情报奖励计划》

《「红队攻击样本」&

「红蓝对抗经典案例」征集计划》

通用漏洞威胁情报

奖励计划

1

为更好保障互联网安全,提升网络安全防御能力,避免服务器被黑客攻陷,安恒信息推出《通用漏洞威胁情报奖励计划》,以提供奖励的方式鼓励白帽子遵循负责任的漏洞披露机制,向我们提供通用软件的安全漏洞情报信息。如果您发现第三方通用软件的漏洞,欢迎您向我们提交,我们会第一时间按照国家要求响应处理。

2021年3月31日-2021日5月31日

(试运营阶段)

1、可导致服务器失陷的高危漏洞(或组合漏洞),如:RCE、任意文件上传;

2、高危漏洞,包含但不限于:SQL注入、任意文件下载等会造成严重影响的问题;

3、其他您觉得有意义、对网络安全存在巨大风险的漏洞。(通过率较低)

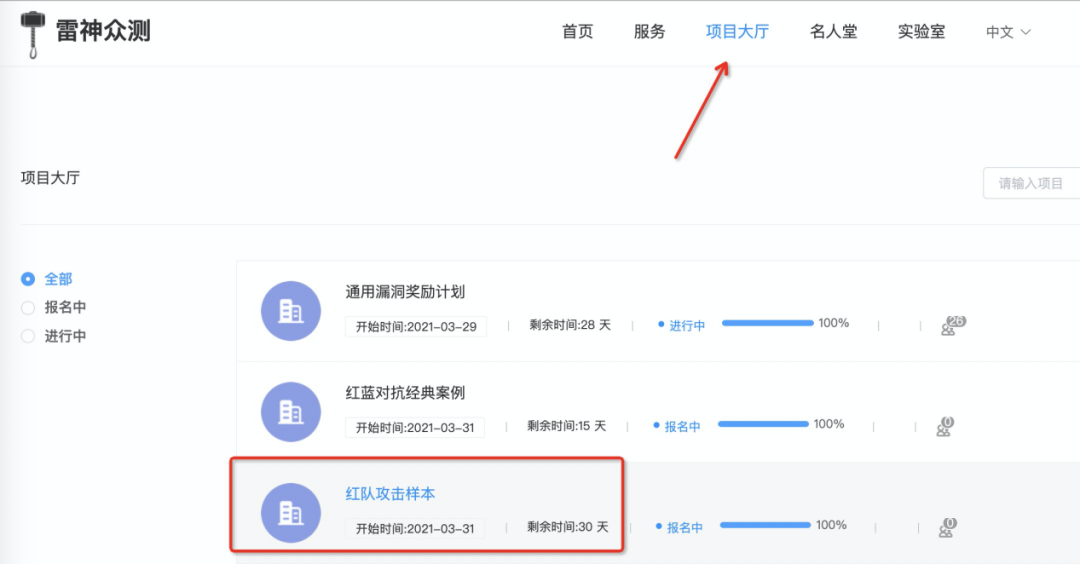

登录雷神众测官网:

www.bountyteam.com

注册并完成实名认证后(白帽子注册方法详见文末,已注册可直接登录),进入「项目大厅」,选择项目「通用漏洞奖励计划」(在填写时,只需填写漏洞详情,现阶段不需要上传poc)

1、漏洞需说明是主程序的漏洞,还是插件型漏洞,如果是插件型漏洞,需证明插件的使用量在3000以上;

2、以下应用的插件不在关注范围:

Discuz! X/ Wordpress / Joomla。

1、初审阶段。

登陆雷神众测官网:

www.bountyteam.com

选择注册按钮,并进行实名认证(若已注册,请直接的登陆)。

寻找通用漏洞奖励计划项目,在漏洞详情处提交漏洞基本信息。不需要提供漏洞细节。

基本信息包含:

1)漏洞影响系统名称、版本

2)漏洞类型

3)漏洞是否已披露,若披露,需提供具体编号(0day或1day)

4)是否存在前置条件(是否需要交互、登录、用户权限、默认配置)

5)版本发布日期

6)期望奖励金额

安恒信息将设立专门的安全研究团队与您取得联系,沟通漏洞细节。

2、确认阶段。

该阶段需提交漏洞细节,安恒信息将对漏洞按照漏洞基本信息进行核对与复现,沟通确认。若您提交的漏洞细节信息与您提交的漏洞描述信息有差异,我们会根据您提交的漏洞细节信息进行二次议价。

3、支付阶段。

在领取奖励时,您需要注册成为雷神众测平台用户并提交有效的收款人信息及银行开户行。由于国家政策需要,最终定价的奖励属于税前奖励,提现时需自行承担个人所得税约为20%(所得税由平台代扣)。

奖励到账时间:

激励期:漏洞细节审核通过后的10个工作日

质保期:漏洞细节审核通过后的10个工作日之后,120个自然日之前

1day漏洞提现规则:1day漏洞的致谢激励采用单批发放规则,在漏洞细节审核通过后,全额的致谢激励将在激励期结束后次月发放;

1day漏洞打款提现注意事项:1day漏洞的全额的致谢激励当且仅当在激励期内,互联网内没有出现此漏洞的任何漏洞信息,则漏洞奖励会全额发放;若在上述同样的时间范围内出现了此漏洞的一些非核心信息,则致谢奖励会根据泄露的严重程度进行相应的扣除;若在上述同样的时间范围内出现了此漏洞的POC或者EXP或者漏洞细节,则会扣除全部的漏洞奖励,不再进行漏洞打款;若在漏洞成交之前,漏洞的POC或者EXP或者漏洞细节被公开,则漏洞的议价奖励将全部扣除不再继续发放。

0day漏洞提现规则:0day漏洞的致谢激励采用分批发放规则,漏洞细节审核通过后,50%的致谢激励将于激励期结束后次月发放,剩余50%的致谢激励将作为质保金,于质保期结束后次月到账。

0day漏洞打款提现注意事项:0day漏洞的全额致谢激励当且仅当在漏洞细节审核通过后的120个自然日内,在互联网内没有出现此漏洞的任何漏洞信息,则漏洞奖励会全额发放;若在激励期内,在互联网内出现了此漏洞的POC或者EXP或者漏洞细节,则全部漏洞奖励将全部扣除不再继续发放;若在质保期内,互联网内出现了此漏洞的POC或者EXP或者漏洞细节,则剩余50%的质保金将全部扣除;若在上述同样的时间范围内,互联网内出现了此漏洞的一些非核心信息,则漏洞的奖励会按照泄露的严重程度进行一定比例的扣除(激励期内出现此问题,则漏洞奖励按照全部的漏洞奖励进行扣除,激励金和质保金都将重新计算;质保期内出现此问题,则漏洞奖励按照质保金进行相应扣除);若在漏洞成交之前,漏洞的POC或者EXP或者漏洞细节被公开,则漏洞的议价奖励将全部扣除不再继续发放。

注意事项:

1)奖励标准仅适用于列表中的应用,列表外的厂商,我们会根据漏洞的实际影响,酌情给予奖励;

2)同一漏洞多位白帽子在平台提交,按照时间先后顺序只奖励首位提交者;

3)同一个漏洞源产生的多个漏洞计漏洞数量为一。例如:同一功能模块下的不同接口,同一文件的不同参数、同一参数出现在不同文件、同一文件在不同目录、同一漏洞的不同利用方式、不同版本的同一漏洞、同一函数导致漏洞等;

4)可以通过修复一个点使得后续利用均不可行的情况,后续漏洞提交均视为重复漏洞。说明:如多个接口程序中都用到了同一个全局函数进行数据处理,这个全局数据处理函数被利用导致了漏洞形成,则所有此类漏洞均视为同一漏洞。

5)报告网上已公开的漏洞不给予奖励;(已披露但未公开的漏洞情报有效)

6)对于恶意提交重复漏洞骗取奖励的行为,将会被给予警告乃至封号处理。

红队攻击样本 & 红蓝对抗经典案例

征集计划

2

近几年,攻防演练活动兴起,参与了各种大大小小攻防演练比赛的各位师傅们,也分析了很多攻击队样本和红蓝对抗的经典案例。为将每份攻击样本和红蓝对抗经典案例的“价值”发挥到极致,即日起,在雷神众测平台提交「红队攻击样本」&「红蓝对抗经典案例」均可获得丰厚奖励,活动奖金池高达百万元。

- 红队攻击样本收集计划 -

2021年3月31日-2021年4月30日

登陆雷神众测官网:

www.bountyteam.com

选择注册按钮,并进行实名认证(若已注册,请直接登陆)。

寻找「红队攻击样本」

*请在漏洞标题前标注:「红队攻击样本」。

*附件请上传至百度云网盘,并提供下载地址,在审核确认之前,请务必不要删除附件。

● Webshell

● Cobalt Strike木马

● 社工捆绑木马

● 红队攻击工具、脚本,如内网扫描工具等

● 其他经过分析的病毒样本

● 红队DNSLog服务器地址及域名

......

1、所提供的样本为攻击队在真实场景中使用过;

2、所提供的样本应用于省级及以上重保活动;

3、样本尽可能完善、明确。

提交的攻击样本经专业人员查验、确认后,我们会根据样本价值给予奖励,并反馈详细的评定结果。

● 是否为真实场景中攻击对使用过:70%

● 深入度:15%

● 专业性:10%

● 完整性:5%

- 红蓝对抗经典案例收集计划 -

2021年3月31日-2021年5月15日

登陆雷神众测官网:

www.bountyteam.com

选择注册按钮,并进行实名认证(若已注册,请直接登陆)。

寻找「红蓝对抗经典案例」

*请在漏洞标题前标注:「红蓝对抗经典案例」。

市级别以上/国企攻防演练活动

● 红队:真实,可以进行脱敏处理,需要描述完整攻击链

● 蓝队:需要详细描述完整的溯源过程

1、条理清楚、逻辑清晰

2、案例分析说明完整

3、技术含量高、有深度、有亮点

4、案例可以为真实场景提供帮助,有现实意义

5、案例过程完整,不能一笔带过没有过程

6、原创

雷神众测白帽子注册流程

百度搜索“雷神众测”

3

注册如有其他疑问

请添加雷神众测小精灵微信:bountyteam

- END -

扫码关注 | 雷神众测