开放漏洞(exp,poc)情报搜集 - 信息搜集篇 - 渗透红队笔记

渗透攻击红队

一个专注于红队攻击的公众号

大家好,这里是 渗透攻击红队 的第 七 篇文章,本公众号会记录一些我学习红队攻击的复现笔记(由浅到深),笔记复现来源于《渗透攻击红队百科全书》出自于 亮神 ,每周一更

目标资产信息搜集的程度,决定渗透过程的复杂程度。

目标主机信息搜集的深度,决定后渗透权限持续把控。

渗透的本质是信息搜集,而信息搜集整理为后续的情报跟进提供了强大的保证。

----Micropoor

常用漏洞情报网站

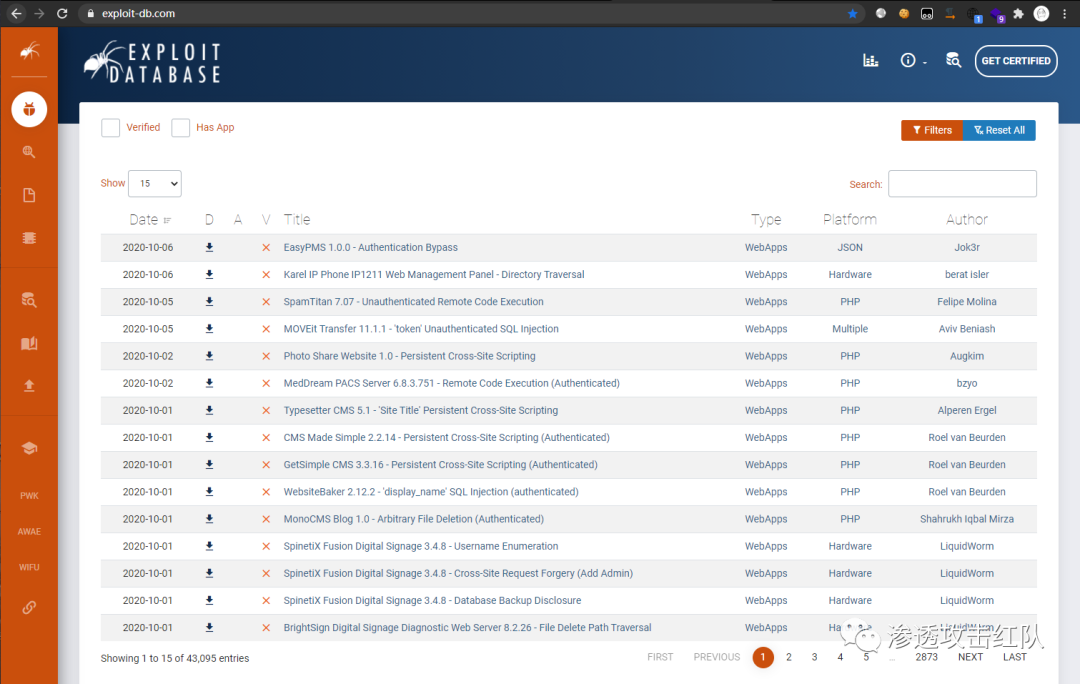

Exploit-DB

ExploitDB 是一个面向全世界黑客的漏洞提交平台,该平台会公布最新漏洞的相关情况,这些可以帮助企业改善公司的安全状况,同时也以帮助安全研究者和渗透测试工程师更好的进行安全测试工作。Exploit-DB提供一整套庞大的归档体系,其中涵盖了各类公开的攻击事件、漏洞报告、安全文章以及技术教程等资源。

官方网站:

https://www.exploit-db.com/

命令参数介绍:

Usage: searchsploit [options] term1 [term2] ... [termN]==========Examples==========searchsploit afd windows localsearchsploit -t oracle windowssearchsploit -p 39446searchsploit linux kernel 3.2 --exclude="(PoC)|/dos/"For more examples, see the manual: https://www.exploit-db.com/searchsploit/=========Options=========-c, --case [Term] 区分大小写(默认不区分大小写)-e, --exact [Term] 对exploit标题进行EXACT匹配 (默认为 AND) [Implies "-t"].-h, --help 显示帮助-j, --json [Term] 以JSON格式显示结果-m, --mirror [EDB-ID] 把一个exp拷贝到当前工作目录,参数后加目标id-o, --overflow [Term] Exploit标题被允许溢出其列-p, --path [EDB-ID] 显示漏洞利用的完整路径(如果可能,还将路径复制到剪贴板),后面跟漏洞ID号-t, --title [Term] 仅仅搜索漏洞标题(默认是标题和文件的路径)-u, --update 检查并安装任何exploitdb软件包更新(deb或git)-w, --www [Term] 显示Exploit-DB.com的URL而不是本地路径(在线搜索)-x, --examine [EDB-ID] 使用$ PAGER检查(副本)Exp--colour 搜索结果不高亮显示关键词--id 显示EDB-ID--nmap [file.xml] 使用服务版本检查Nmap XML输出中的所有结果(例如:nmap -sV -oX file.xml)使用“-v”(详细)来尝试更多的组合--exclude="term" 从结果中删除值。通过使用“|”分隔多个值例如--exclude=“term1 | term2 | term3”。=======Notes=======* 你可以使用任意数量的搜索词。* Search terms are not case-sensitive (by default), and ordering is irrelevant.* 搜索术语不区分大小写(默认情况下),而排序则无关紧要。* 如果你想用精确的匹配来过滤结果,请使用用 -e 参数* 使用' - t '将文件的路径排除,以过滤搜索结果* 删除误报(特别是在搜索使用数字时 - i.e. 版本).* 当更新或显示帮助时,搜索项将被忽略。

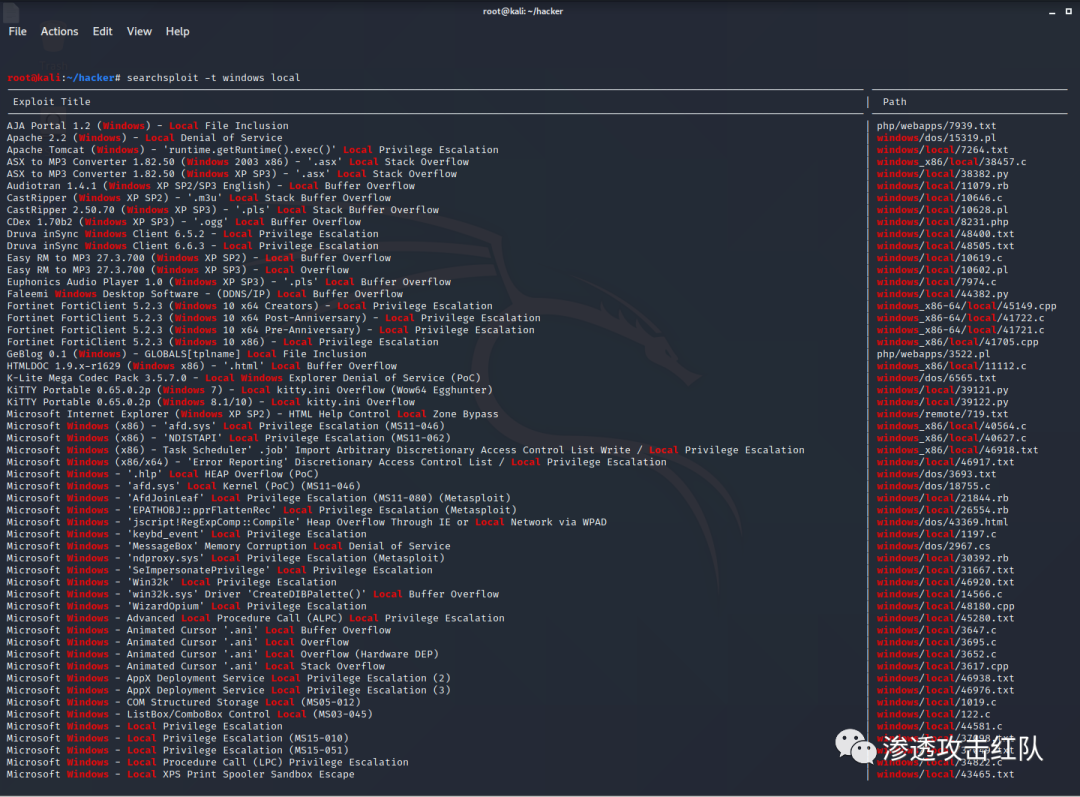

在Kali Linux下自带了Exploit-DB搜索,我们可以输入命令:

searchsploit

示例一:搜索有关于Windows提权漏洞

搜索命令:searchsploit -t windows local

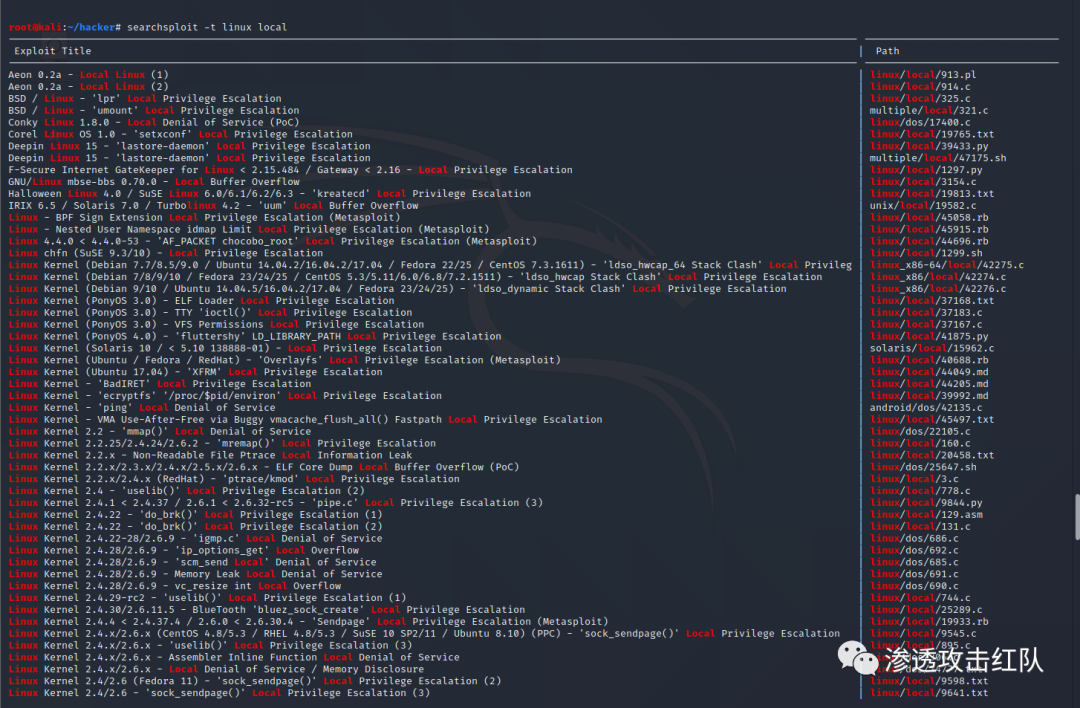

示例二:搜索有关于Linux提权漏洞

搜索命令:searchsploit -t linux local

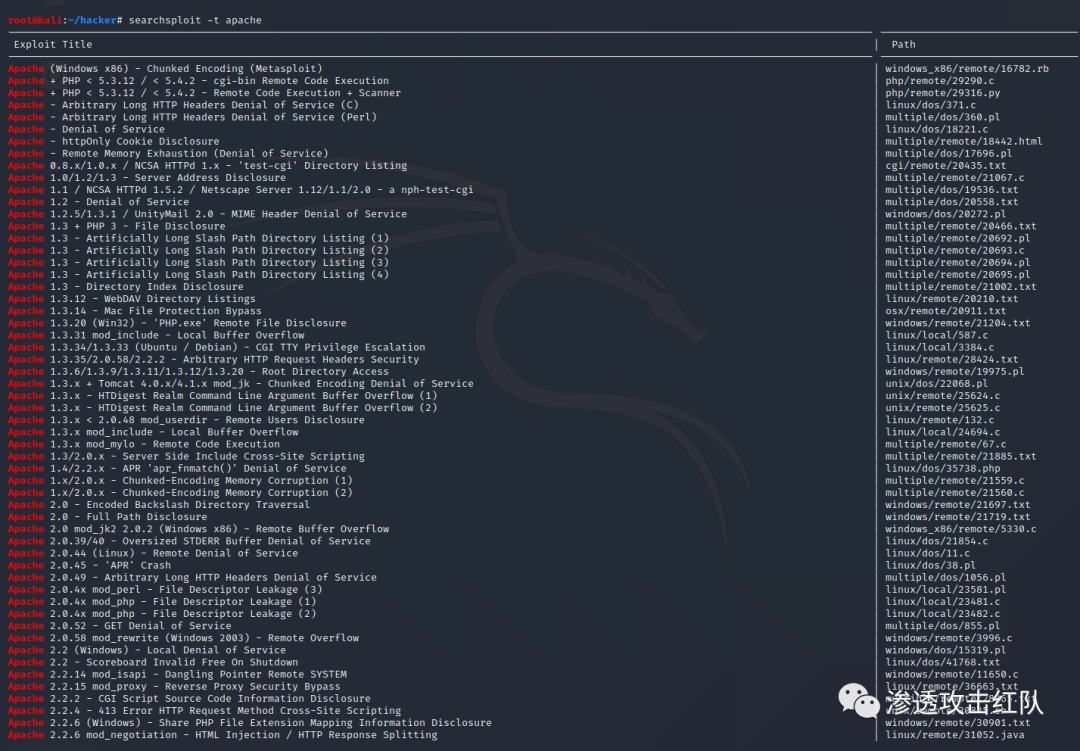

示例三:搜索有关于Apache相关漏洞

搜索命令:searchsploit -t apache

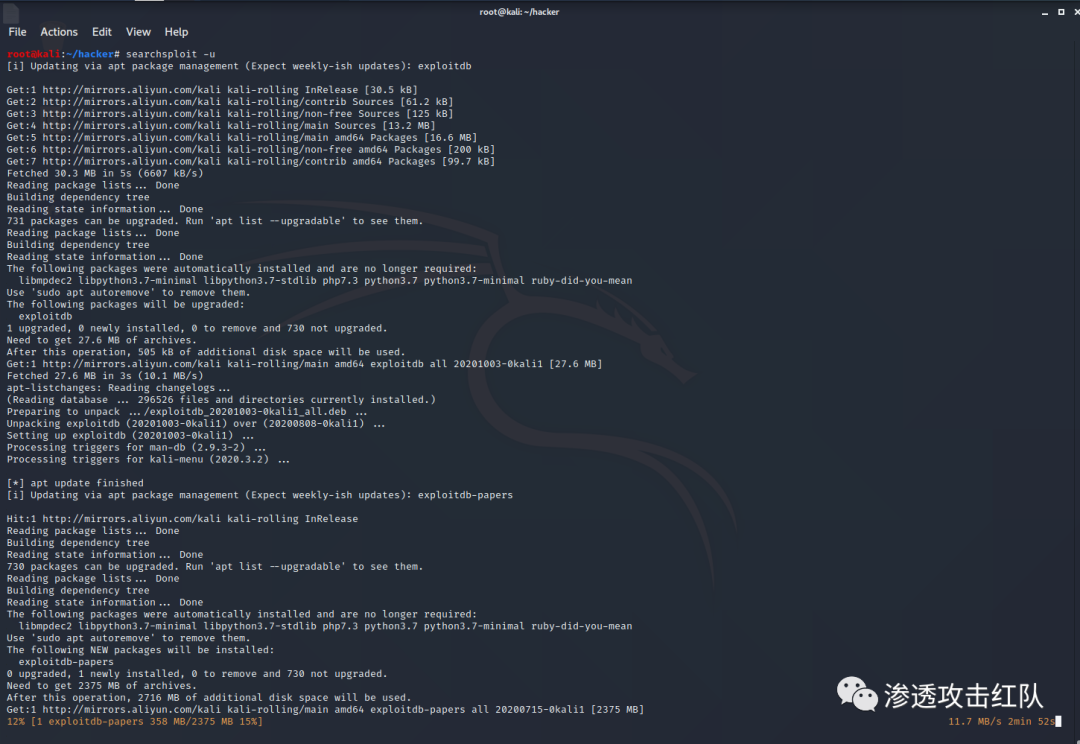

示例四::默认Kali下的Exploit-DB是没有更新的,如果想要更新那么就使用这条命令(更新速度取决于你的网速和你的源)

更新命令:searchsploit -u

在线接口

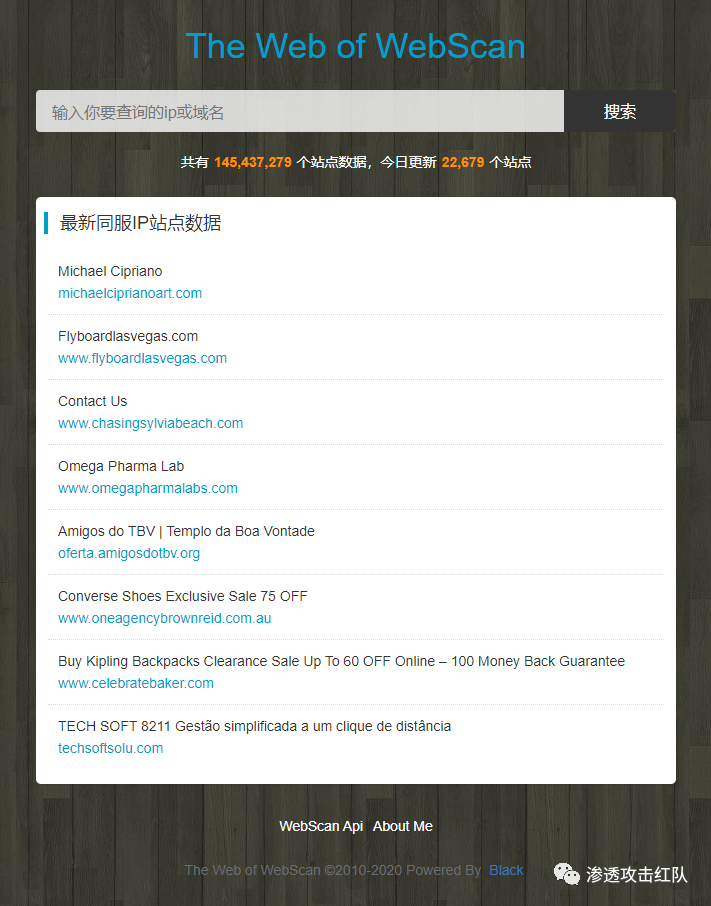

一:The Web of WebScan(一个同IP、旁站、C段在线查询网址)

域名:https://www.webscan.cc/

二:在线子域名查询-接口光速版

域名:http://sbd.ximcx.cn/

三:在线cms指纹识别

域名:http://whatweb.bugscaner.com/look/

还有以下网址:

域名:https://url.fht.im/

域名:http://viewdns.info/

域名:http://www.t1shopper.com/tools/port-scan/

......等等

参考文章:

https://www.freebuf.com/sectool/139685.html

https://blog.csdn.net/qq_20336817/article/details/42320189

https://www.jianshu.com/p/ca234f8cd661