安全产品并非万无一失 黑客可绕过思科安全产品进行数据盗窃攻击

思科表示,未经身份验证的攻击者可以绕过多个产品中的TLS检查过滤技术,从客户网络内先前受到攻击的服务器中窃取数据。

在此类攻击中,威胁参与者可以利用服务器名称识别(SNI)请求过滤中的漏洞,影响3000系列工业安全设备(isa)、火力威胁防御(FTD)和Web安全设备(WSA)产品。

思科解释说:“使用SNIcat或类似工具,远程攻击者可以从SSL客户端hello包中窃取数据,因为来自被屏蔽列表中的服务器的返回服务器hello包没有被过滤。”

“这种通信可用于对受损主机执行命令和控制攻击,或执行额外的数据外流攻击。”

到目前为止,思科产品安全事件响应团队 (PSIRT) 尚未发现攻击者或恶意软件在野外利用此安全漏洞。

利用TLS进行秘密数据外泄

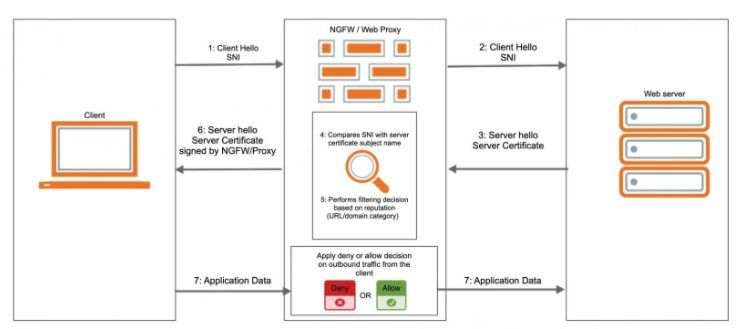

SNIcat(服务器名称指示连接器)是助记实验室安全研究人员发现的一种隐蔽渗漏方法,可通过TLS客户端Hello数据包绕过安全边界解决方案和TLS检测设备(例如,如web代理、下一代防火墙(NGFW))。

研究人员表示:“通过使用我们的SNIcat外渗方法,我们发现我们可以绕过执行TLS检测的安全解决方案,即使我们使用的指挥与控制(C2)域被安全解决方案本身内置的常见声誉和威胁预防功能所阻止。”

“简而言之,我们发现旨在保护用户的解决方案,给他们带来了一个新的漏洞。”

除了思科,助记实验室已经成功测试了SNIcat对F5网络(F5 BIG-IP运行TMOS 14.1.2,使用SSL Orchestrator 5.5.8), Palo Alto网络(Palo Alto NGFW运行PAN-OS 9.1.1)和Fortinet (Fortigate NGFW运行FortiOS 6.2.3)的产品。

研究人员还开发了一种概念验证工具,通过SNI的秘密通道,利用被窃主机上的一名特工和收集被窃数据的命令和控制服务器,帮助从之前被黑的服务器中提取数据。

思科表示,目前正在调查其产品线,以确定哪些产品可能受此漏洞影响。

随着软件技术的不断更新和发展,安全产品出现漏洞已不是新鲜话题。可想而知,通过带有安全漏洞的产品对企业网络进行防御同样存在危险,这些安全漏洞也增加了网络受攻击面。网络安全无小事,黑客的攻击手段不断更新和发展,仅通过传统杀毒软件、安全防御硬件等无法实现全面安全防护。90%的网络攻击事件都与安全漏洞有关,但有多少企业关注过自身软件的安全问题?加强网络及软件安全防御,更应提高软件自身安全性,目前如静态代码检测、SCA、动态应用安全测试等自动化工具可以实现对软件安全漏洞的检测与查找,便于第一时间进行修改调整,也有利于降低企业遭遇网络攻击的风险。Wukong(悟空)静态代码检测工具,从源码开始,为您的软件安全保驾护航!

参读链接: