特斯拉车钥匙又被黑!10秒钟就能开走Model Y

新智元报道

新智元报道

编辑:袁榭 拉燕

【新智元导读】2022年5月,特斯拉Model Y的无线车钥匙又被白帽黑客宣布攻破了。

黑进特斯拉车钥匙,近年成了一个白帽黑客界的大众攻关课题。几乎每年每个型号,都会爆出钥匙卡被攻破的消息。

当然,这不是没有理由的。因为每宣布攻破一次,特斯拉大都会给取得突破的白帽黑客发钱……

2022年5月,英国网安人十秒黑掉特斯拉Model Y钥匙

2022年5月,英国网安人十秒黑掉特斯拉Model Y钥匙

北京时间5月17日消息,英国曼彻斯特安全公司NCC Group的首席安全顾问Sultan Qasim Khan表示,特斯拉Model 3和Model Y的无线钥匙的漏洞,将允许窃贼轻松解锁汽车、开走逃逸。

通过重定向车主的手机或无线遥控钥匙与汽车之间的通信,外人可以欺骗特斯拉汽车的安全系统,使其认为车主就在汽车附近。

Khan称,虽然他是在一款特斯拉车型上演示了这项技术,但是该入侵技术并不是专门针对特斯拉的。

相反,这是他对特斯拉的无线钥匙系统进行修补的结果,该系统依赖于「低能耗蓝牙」 (BLE) 协议。

没有证据表明窃贼利用这一入侵技术不正当地进入特斯拉汽车。特斯拉尚未置评。

在给彭博社记者做展示时,Khan用「回放攻击」成功地黑掉了特斯拉的车钥匙。

其他蟊贼用更低端的同类方法偷车时被拍到

Khan先把首个信号转接的重放器置于特斯拉车钥匙15码内,然后再将第二个重放器接入自己的笔记本电脑。

如此,Khan就能把自己用花50美元在网上买的的蓝牙定制套装编写的恶意代码,上载到特斯拉车钥匙中。

十秒钟内,就能黑掉特斯拉的车钥匙。

而两个重放器也就只值50美元。

Khan表示,「我把这种潜在的可能性公开了。但是特斯拉好像并不觉得这算得上是风险。」

如果想修复这个问题,特斯拉就得把他们的硬件设施打好补丁,然后再把无线钥匙的系统优化。

BLE协议的设计初衷,是为了让不同设备在网络上能更加便捷地连接。

然而,这反倒成为了黑客解锁智能技术装置的「一把钥匙」。

无论是房门、车门、手机还是笔记本电脑,黑客都能靠着BLE一网打尽。

利用这种能力,黑客甚至还能攻击别的汽车制造商或是科技公司的产品。

比利时黑客特斯拉三连黑

比利时黑客特斯拉三连黑

2018年1.6秒黑进Model S钥匙

这不是特斯拉的车钥匙第一次被黑了,很可能也不是最后一次。

自2018年开始,比利时鲁汶大学电子工程系的「计算机安全与工业加密学」(COSIC)小组,就把黑掉特斯拉车钥匙作为一个小组项目来做,屡有斩获。

2017-2018年间,COSIC小组的研究者们发现,为特斯拉制造无线车钥匙设备固件的厂商Pektron,给开锁信号的加密程度是40位密钥加密。

这种程度的加密,在1990年代末就不能算特别艰深了。研究者穷举了所有可能的两步密钥组合后,文件大小也就6T左右。

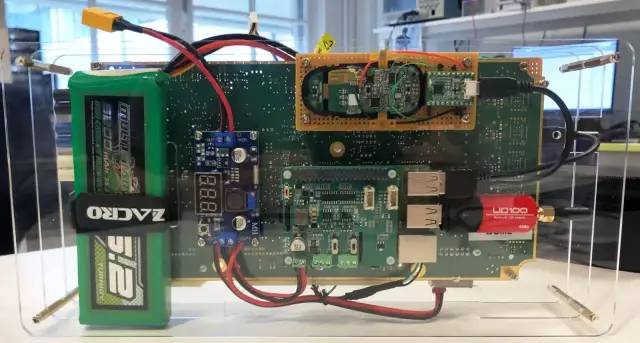

将这个密钥组合文件加载在树莓派迷你电脑板上,树莓派再搭上俩无线电模块,就齐活了。

此套装总计软硬件成本不超过6百美元,就能在1.6秒内成功无痕迹对齐密钥、突破加密,伪装特斯拉Model S钥匙,开走近十万美元售价的车。

特斯拉为COSIC小组找出并申报的这个设备漏洞,在2018年9月奖励了他们一万美元。

2019年再次黑进Model S钥匙

2019年,比利时鲁汶大学的研究人员表示,他们又一次成功攻破了特斯拉Model S的无线钥匙。

2019年8月,该大学COSIC小组的主要成员Lennert Wouters再次声明,称他们设法利用了一个系统漏洞,绕过了特斯拉最初的弱点补丁,能够再次黑掉无线钥匙、开走锁上的Model S。

Wouters表示,不论补丁前还是补丁后,钥匙的密钥卡都是Pektron公司生产的,而固件加密系统里有个配置错误。黑客想黑进去比原来还要容易得多。

研究者现场作案实验

特斯拉和Pektron应对2018年攻破的补丁方法,是把40位的密钥换成了80位。看上去足足长了一倍,在数学理论上本该使破解难度提高一万亿倍。

但是COSIC小组却发现,因为上述加密系统漏洞的存在,就算是80位密钥,也可以很容易地拆分成两组40位的分别密钥逐个破解。

这相当于,把本该上升一万亿倍的破解难度,降低成了上升2倍。

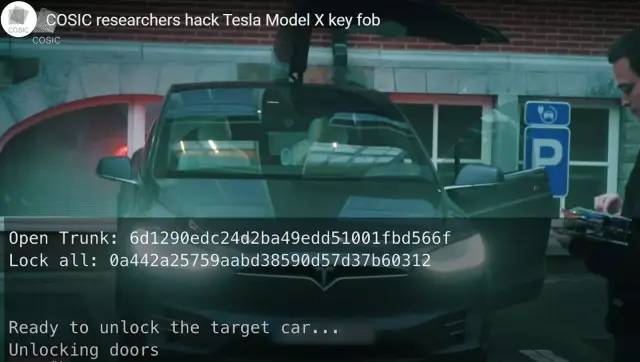

2020年11月,1.5分钟黑进特斯拉Model X钥匙

可能是食髓知味、越玩越爽停不下来,2020年11月,COSIC小组和带头研究者Lennert Wouters又宣布把特斯拉Model X的车钥匙给黑了。

当然,Model X的各方面性能都更强些,找不到Model S那种搞笑漏洞了。不过防护就是用来被攻破的,既然密钥难以直接硬破,那么就从其他组件下手。

这次COSIC小组用的攻破路径是Model X二手车上拆下来的旧「电控单元」元件(ECU),这种元件在各种网店和到处的实体店里都有卖。

Model X车钥匙的密钥卡当时没有用于固件更新的「代码签名」。如果车主通过蓝牙获得无线更新,系统无法确认固件代码是否是「来自特斯拉的不可伪造的加密签名」,从而让固件有被恶意重写的可能。

开车实验的记录视频截图

COSIC小组先拿改装过的旧ECU与目标Model X车辆的车钥匙配对。做到这点并不难,只消接近到目标钥匙周围5米内,停滞短暂时间就好。

配对结束后,改装过的旧ECU可以对无线车钥匙上载恶意代码、重写固件驱动。虽然上载过程需要1.5分钟,但距离可以拉长至30米内,降低了受害者发觉的可能。

重写完成后,Model X的车钥匙就被成功黑掉了。黑客可以从中读取出解密开锁的数据段并打开车门。不过由于Model X的设置,一时还开不走。

不过不要紧,此时拿特斯拉维修工们常用的诊断转接器,连上之前用的旧ECU,再把车子配对上自己的克隆钥匙,就能扬长而去了。

全套攻破套装,从树莓派电脑板载体、到旧ECU、再到电池等等,总共也就值195美元。

特斯拉的车越做越壕,但好像偷走它们的成本也越来越低了。

Lennert Wouters表示,在2020年8月,COSIC小组就把这个漏洞按特斯拉自己的流程申报给他们了,特斯拉很快就做了补丁更新。

2022年1月,德国小哥连黑25辆特斯拉

2022年1月,德国小哥连黑25辆特斯拉

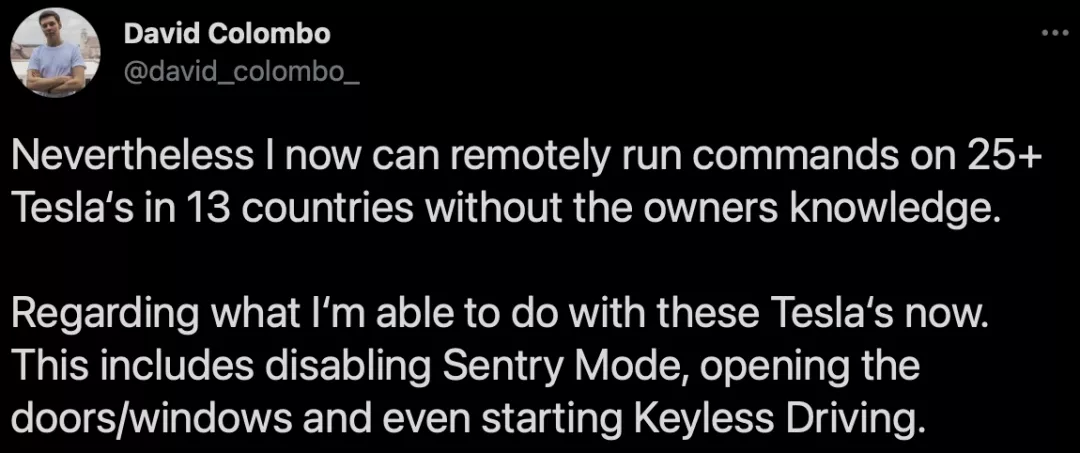

2022年1月,19岁德国黑客David Colombo突然发推宣布,自己成功地控制了10个国家的20多辆特斯拉的。

随后,这个数字很快就增加到了13个国家和超过25辆特斯拉。

据称在上报漏洞后,David Colombo也拿到了特斯拉给的1.5万美元「抓虫赏金」。

简而言之,他通过攻破了特斯拉的自托管开源服务器,结合「默认密码凭证没改」这一自古以来的数码系统漏洞,能远程让被黑掉的特斯拉汽车执行:

解锁车门

打开车窗

启动无钥匙驾驶

分享视频到特斯拉

调整空调模式和温度

控制喇叭和灯光

David Colombo表示,虽然没有取得任何转向、加速、刹车和其他驾驶动作的权限,不过理论上可以通过漏洞开启召唤模式让车辆自动移动。

不过,做到这些就很可怕了。

想想看,某日风和日丽,又没被全域静止。

特斯拉车主你开着一辆崭新的特斯拉行驶在高速路上。

辅助驾驶完美地保持着车速,全身放松的车主正在享受这美好的驾驶体验。

车内的音响突然以爆炸般的音量疯狂输出Rick Astley的「Never Gonna Give You Up」。

参考资料:

https://www.wired.com/story/tesla-model-x-hack-bluetooth/

https://www.wired.com/story/hackers-steal-tesla-model-s-seconds-key-fob/

https://www.wired.com/story/hackers-steal-tesla-model-s-key-fob-encryption/

https://www.bloomberg.com/news/articles/2022-05-16/hacker-shows-off-a-way-to-unlock-tesla-models-start-the-engine