提到特斯拉,除了实现航天梦身价大涨的马斯克,你可能最先想到的是特斯拉的自动驾驶技术。不过,你可能不知道,对于马斯克来说,特斯拉的在线更新技术也是一项让他骄傲的成就。简单来说,特斯拉的在线更新技术可以帮助车主自动推送新代码,修复bug和添加新功能。但是,最近研究人员发现,特斯拉的这项在线更新技术正在给黑客提供可乘之机,而且操作手法之简单、零件开销之便宜,都让不少人纷纷担心起自己家里的特斯拉来。正如比利时大学KULeuven的安全研究员Lennert Wouters所说的那样,他可以通过蓝牙连接覆盖固件,解锁密码,在几分钟内窃取一辆Model X。

Lennert Wouters表示,他在特斯拉Model X汽车及其无密码入口中发现的一系列安全漏洞。

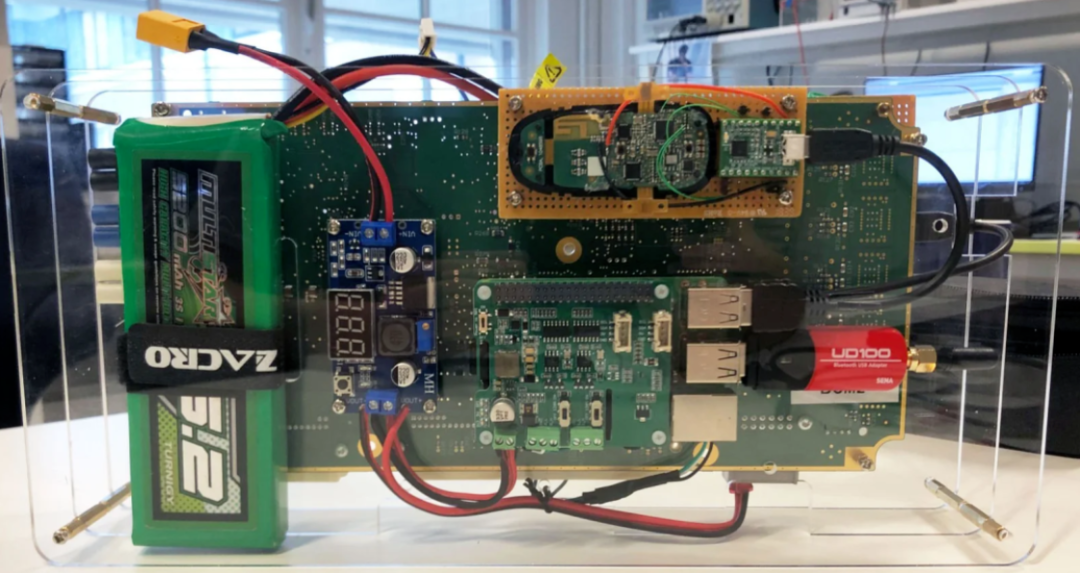

他发现:任何偷车贼都可能利用这些漏洞,只要他们设法通过挡风玻璃读取到汽车仪表板上的车辆识别号码,并在距离受害者的钥匙大约15英尺以内作案,就能保证作案成功。搭建盗劫所需的硬件装备花费了Wouters大约300美元,他把这些硬件放进背包内,通过手机进行控制,在90秒内,他就成功提取出了射频密码,轻松解锁了一辆Model X。Wouters定制的特斯拉ModelX黑客工具,成本约$300,包括一个ModelX车身控制模块,一个拆卸的车钥匙锁,一个RaspberryPI小型计算机和一个电池。

Wouters发现的第二个弱点是:一旦偷车贼进入车内,利用1分钟的时间,将自己的钥匙与受害者的钥匙配对之后,便可驾驶汽车离开。Wouters说:“两个漏洞结合在一起,黑客可以在几分钟内窃取到Model X,两个技术结合在一起的话,车主将遭受更惨重的攻击。”

为了演示他的技术,Wouters组装了一个面包盒大小的设备,其中包括Raspberry PI小型计算机、二手Model X BCM、车辆密码锁、电源转换器和电池。整个套件,包括可以发送和接收射频命令的所有装备,花费他不到300美元。设计完成之后,Wouters便可以悄悄地控制它:输入汽车的VIN号码,解锁代码,并通过智能手机上的一个简单命令提示符配对新的密钥。他计划在RealWorldCrypto大会上展示他的发现。Model X的无密码输入系统的安全设计与具体实现之间存在明显的脱节

Wouters说,他已经在8月份警告过特斯拉Model X无密码解锁车辆的潜在危险性。但是特斯拉公司回复说,计划在当周开始对软件进行更新,可能还涉及汽车的硬件,以阻止两组攻击之中的至少一组攻击。特斯拉告诉Wouters,为了防止黑客入侵, Model X的车主在未来几周内应该更新他们的特斯拉,最新的补丁可能还需要近一个月的时间才能在所有车辆上完成安装。与此同时,Wouters也表示,他一直非常小心,不发布任何代码或透露技术细节,以防止偷车贼利用他的攻击技术。Wouters利用了他在Model X的无密码进入系统中发现的一系列安全问题,其中包括主要问题和次要问题,这些问题加在一起能完全解锁车辆,从而启动和窃取车辆。首先,Model X的车钥匙缺少固件更新的“密码签名”。特斯拉的Model X车钥匙,可以通过蓝牙无线连接到Model X内部的计算机来实现在线固件更新,但没有确认新的固件代码有来自特斯拉的不可伪造的密码签名。

Wouters发现,他可以用自己的电脑和蓝牙接入目标Model X的车钥匙锁,重写固件,利用它访问到车钥匙锁内部的加密芯片,利用该芯片为车辆生成解锁代码。然后,通过蓝牙将解锁代码发回自己的计算机,整个过程耗时90秒。起初,Wouters发现建立蓝牙连接并不那么容易。Model X车钥匙锁的蓝牙射频信号的“唤醒”状态只能持续几秒钟。随后,Wouters很快发现负责Model X无密码接入系统的计算机中,有一个车身控制模块(body control module,BCM)也可以执行蓝牙唤醒命令。于是,他在eBay上购买了一个Model X的BCM模块,花了不到$100。Wouters利用它将攻击射频信号发送给车钥匙。初始化唤醒命令必须在大约15英尺以内的近距离发射,但如果车辆在户外,可以在数百英尺外执行固件更新。Wouters还发现,BCM从汽车VIN号码的最后五位数字导出了一个识别代码,它是车钥匙锁身份的唯一识别码。窃贼可以透过目标汽车的挡风玻璃,读取仪表盘上的这些数字,然后可以用它为盗版BCM创建一个密码。

Wouters说:“最终,你会认为复制了一个属于目标车辆的BCM,强制复制的BCM给目标车辆的车钥匙锁发送唤醒命令。”但是,即便是最聪明的黑客攻击,目前也只实现了Wouters的第一步解锁功能。为了能实现驾驶车辆,还得进行下一步攻击。一旦打开车门钥匙,进入到Model X之后,Wouters可以将自己的计算机插入车辆上的一个端口,该端口位于显示器下的小面板之上。他说,这可以在几秒钟内完成,不用任何其它工具。计算机通过该端口发送命令给汽车的内部的CAN总线网络。

然后,可以指示Model X的实际BCM与伪造的的车钥匙配对,实际上是告诉汽车伪造的钥匙是有效的。虽然每个ModelX钥匙锁都包含一个唯一的密码证书,利用该证书来阻止汽车与假钥匙配对,但Wouters发现BCM实际上没有检验该密码证书。利用这个漏洞,实现假车辆钥匙的有效性验证,并把车开走——只需一分钟的时间。Wouters指出,钥匙锁固件更新缺乏验证,新的钥匙锁与汽车配对缺乏验证,这两个最严重的漏洞表明Model X的无密码输入系统的安全设计与具体实现之间存在明显的脱节。Wouters说,没有证据表明他的技术被用于真实世界的汽车盗窃。但近年来,窃贼们已经盯上了特斯拉的无密码进入系统,通过放大车钥匙锁的信号,解锁和启动汽车,达到盗窃车辆的目的,即便是车钥匙锁位于受害者的家中,汽车停在车道上,他们也能盗到车。伯明翰大学的研究人员Flavio Garcia专注于汽车无密码进入系统的安全问题,他说:“如果沃特斯没有警告特斯拉,他的方法就很容易付诸实施,我认为这是一个现实的场景,许多漏洞交织在一起,从而构建出一个端到端的、实用的车辆攻击。”这一次暴露的Model X黑客技术并不是Wouters首次发现的漏洞,他曾两次发现特斯拉Model S无密码进入系统中的漏洞,这些系统同样允许利用射频信号实现汽车盗窃。即使如此,他认为特斯拉在无密码进入安全方面的做法并没有什么独到之处。类似的系统可能同样脆弱。Wouters曾说:“Model S是很酷的汽车,所以作案很有意思。如果我花同样多的时间去研究其他品牌的汽车,可能会发现类似的问题。“Wouters指出:特斯拉的独特之处是,与许多其他汽车制造商不同,它有能力实现OTA软件补丁,而不是要求司机把他们的车钥匙锁拿到经销商那里进行更新。然而,汽车却与个人电脑不同:即便更新机制带有可以破解的漏洞,它也应为特斯拉车主提供解决问题的生命保障机制。https://www.wired.com/story/tesla-model-x-hack-bluetooth/

实习/全职编辑记者招聘ing

加入我们,亲身体验一家专业科技媒体采写的每个细节,在最有前景的行业,和一群遍布全球最优秀的人一起成长。坐标北京·清华东门,在大数据文摘主页对话页回复“招聘”了解详情。简历请直接发送至zz@bigdatadigest.cn