黑客教你利用shodan搜索公网摄像头

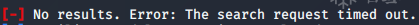

查看报错:

卧槽,丢雷你个大楼某,网上寻找各种解决方法!

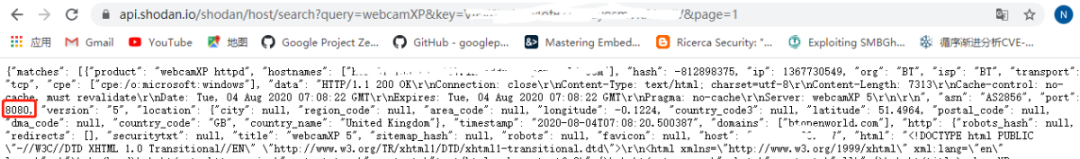

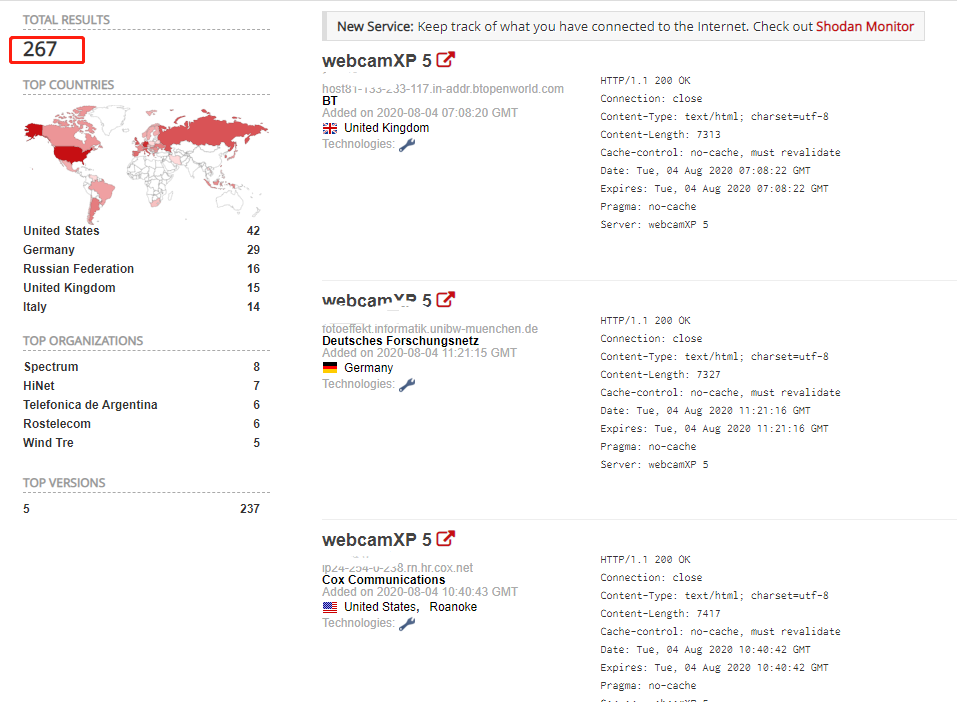

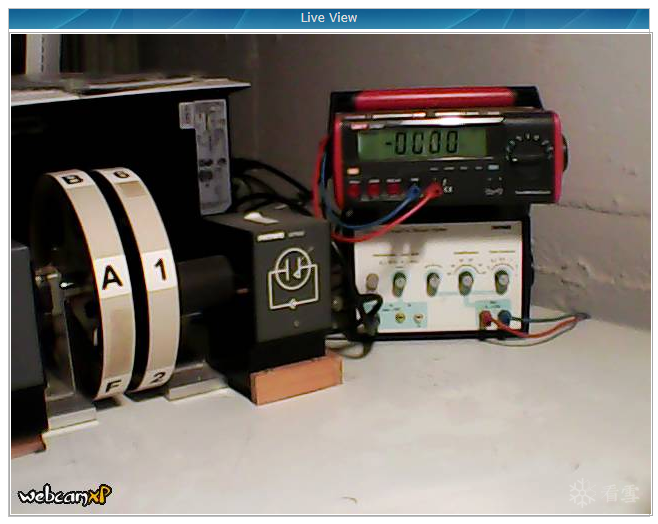

port:"8080" product:"webcamXP httpd"

前面的玩笑话只是给大家一个读完这篇文章的动力,真正想说的是:绝对不要做违法乱纪之事,学习是为了让我们武装并保护好自己,并不是为了窃取他人隐私。

一、我们每个人都应该注意个人的隐私安全,尽量使用高强度密码;

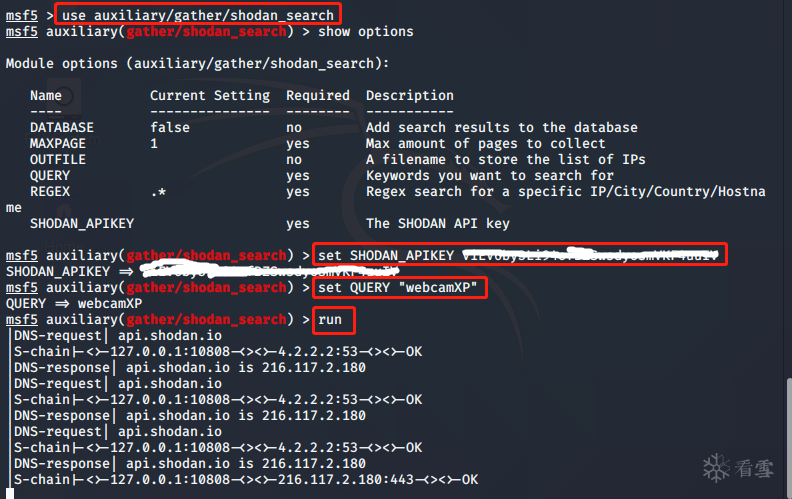

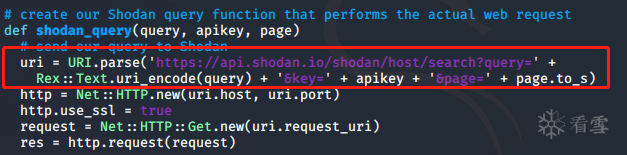

二、技术层面,很多老前辈都说渗透的本质就是信息收集,shodan会带给你想要的一切,get传参,返回json字符串,看一看msf中的rb脚本,我们都可以仿照它的处理方式写一个python脚本 ;

长按进入小程序,进行打卡签到

(更多精彩值得期待……)

最近热文: 千亿百度,正在讲一个新故事!! 看完这篇,可以随意玩转Nginx 如何构建一个通用的Python爬虫平台? 关于加解密、加签验签的那些事 推荐几个开源的SpringBoot项目(含小程序)~ LeetCode1-160题汇总,希望对你有点帮助! 2T技术资源大放送!包括但不限于:C/C++,Linux,Python,Java,人工智能,考研,软考,英语,等等。在公众号内回复「资源」,即可免费获取!回复「社群」,可以邀请你加入读者群!

❤️给个「在看」,是对我最大的支持❤️

评论