糟糕!原来你的电脑就是这样被木马远控了

这篇文章将详细讲解远控木马及APT攻击中的远控,包括木马的基本概念和分类、木马的植入方式、远控木马的通信方式、APT攻击与远控木马等。

声明:本人坚决反对利用教学方法进行犯罪的行为,一切犯罪行为必将受到严惩,绿色网络需要我们共同维护,更推荐大家了解它们背后的原理,更好地进行防护。

01

木马的基本概念和分类

木马全称为特洛伊木马,来源于古希腊神话。木马是通过欺骗或诱骗的方式安装,并在用户的计算机中隐藏以实现控制用户计算机的目的。

具有远程控制、信息窃取、破坏等功能的恶意代码

欺骗性

木马都有很强的欺骗性,执行通常都由被攻击者自己执行起来的

隐藏性

非授权性

执行恶意操作是没有经过用户授权的交互性

主机之外的攻击者可以通过某种方式对主机进行交互

远程控制型木马

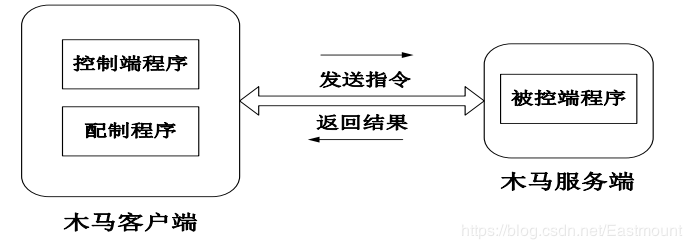

远程控制可以对目标计算机进行交互性访问(实时或非实时),可以下发相应的指令触发恶意软件的功能,也能获取目标的各种数据。其交互性是双向的(攻击者-被控制端)。

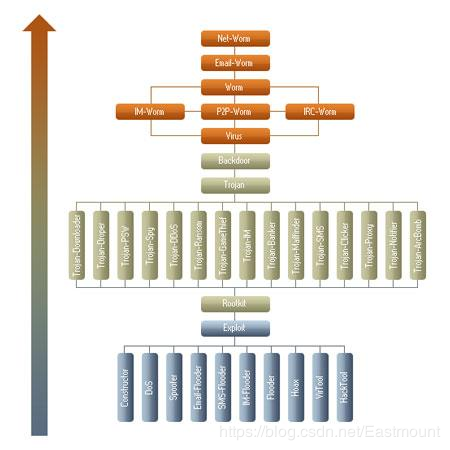

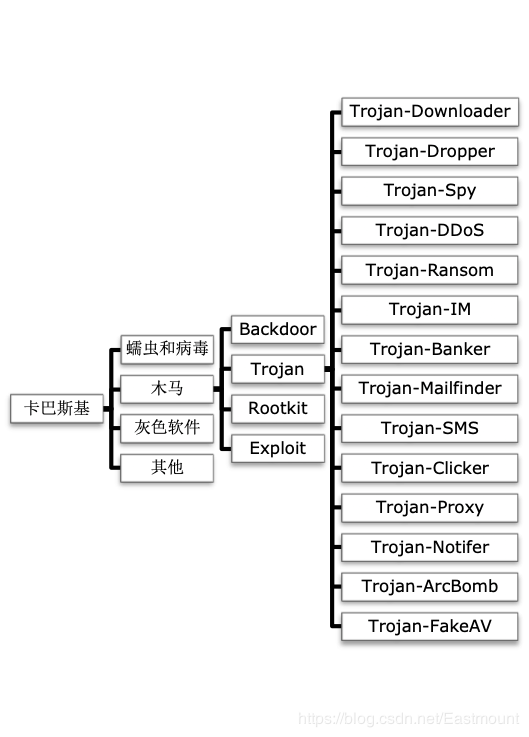

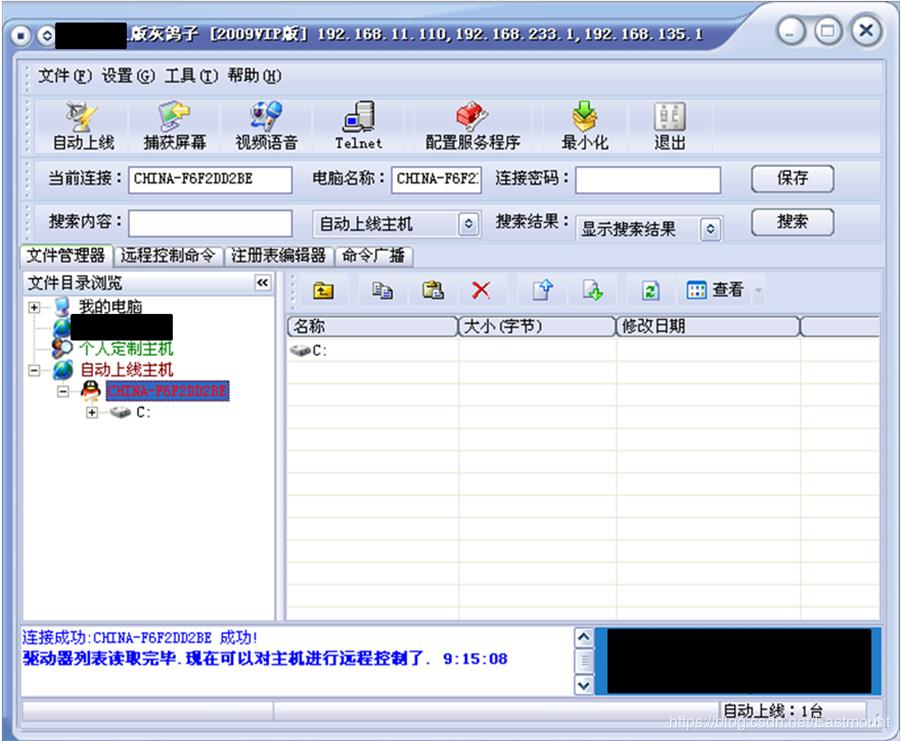

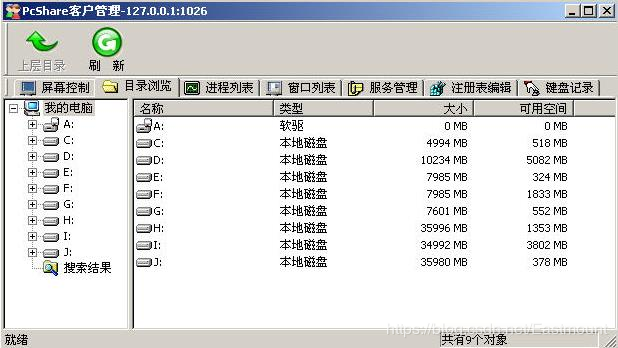

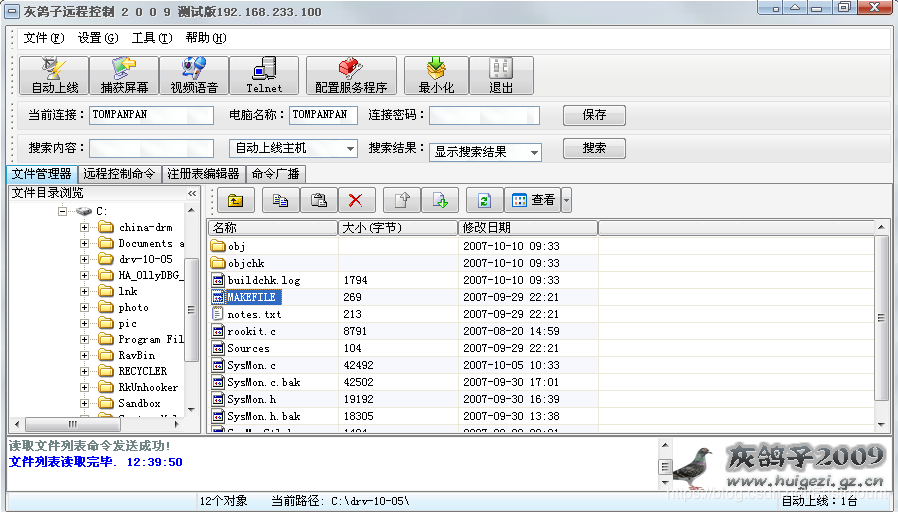

典型案例包括卡巴斯基分类标准下的木马之类Backdoor,还有一些实际案例,包括冰河、网络神TOU、广外女神、网络公牛、黑洞、上兴、彩虹桥、PCShare、灰鸽子等。下图展示了灰鸽子代码,其具体测试方法推荐作者前文。

信息获取型木马

信息型获取木马的功能是信息获取,可以从键盘输入、内存、文件、数据库、浏览器Cookies等中获取有价值的信息。其交互性是单向交互,是被控制端发送数据给攻击者,比如发送至攻击者的第三方空间、文件服务器、指定邮箱等,或者直接开启FTP服务程序,攻击者直接访问从而下载数据。

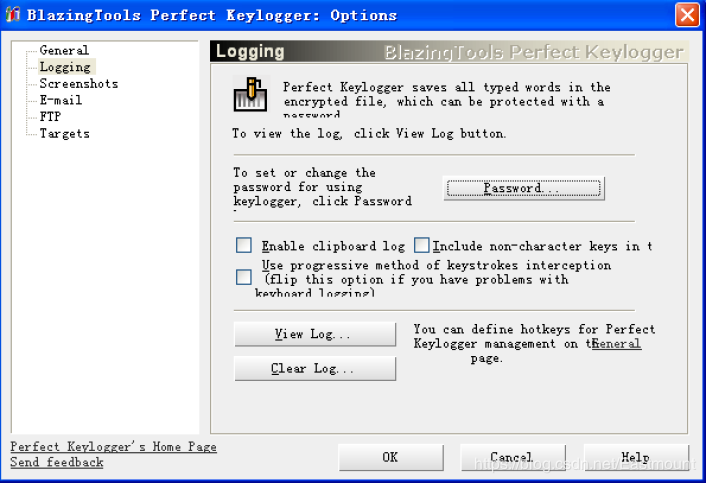

下图展示了BPK软件界面,包括屏幕截屏、信息记录等功能,并发送数据给攻击者。典型案例包括卡巴斯基分类标准下的Trojan-Bank、Trojan-GameThief、Trojan-IM、Trojan-Spy、Trojan-PSW、Trojan-Mailfinder等。

破坏性木马

它的功能是对本地或远程主机系统进行数据破坏、资源消耗等。其交互性也是单向的,攻击者可以向被控制端发送指令,有的情况也没有任何交互。

典型案例包括卡巴斯基分类标准下的Trojan-DDoS、Trojan-Ransom、Trojan-ArcBomb、Trojan-Downloader、Trojan-Dropper等。

02

木马的植入方式

网页挂MA植入

通过网页挂MA实现比较典型,通常需要利用浏览器或相关漏洞,再结合实时新闻、热点话题制作相关网页,将漏洞和网页结合,最后生成恶意网页,当用户打开网页时,远程的木马程序会自动下载和安装。常见的漏洞比如:MS06014、MS10003。电子邮件植入(鱼叉攻击)

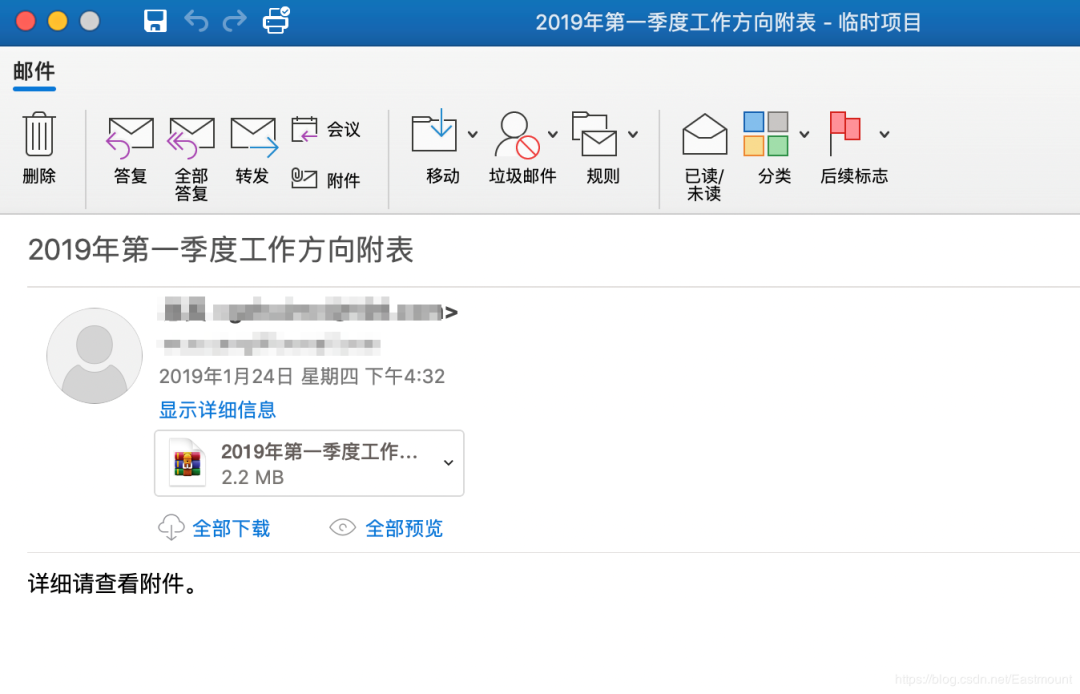

电子邮件植入最常见的是通过附件的形式,当用户打开附件时被注入木马;另一种是电子邮件与恶意网页相结合,由于电子邮件是支持HTML正文的,如果将相关漏洞植入到网页中,也是能够达到相关的效果。即使不打开附件,选中就会被植入(以HTML格式发送,如求职者)

文档捆绑植入(鱼叉攻击偏多)

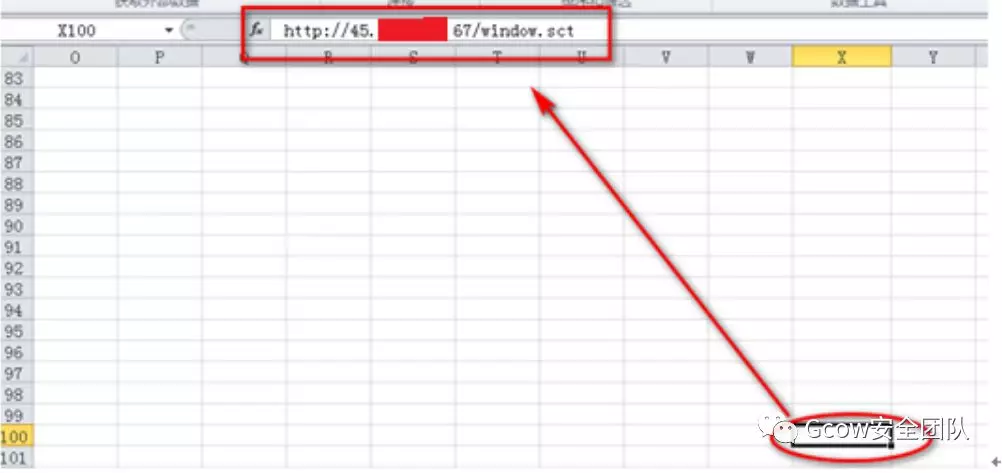

这也是一种有效的方式,通过office文档、pdf文档漏洞等将文档进行捆绑,当用户打开文档时会触发漏洞,从而释放木马或执行shellcode执行远程攻击。这种文档同时也常用于邮件附件的形式发送。伪装欺骗植入

比如可以对exe的文件后缀名进行修改,在原本一个“exe”文件前增加“doc”,然后输入很多空格让其exe不显示出来,再修改成文档类图标,从而进行伪装;另一种是更改后缀名(Unicode翻转字符),将“cod”进行翻转,再就是图标伪装等。捆绑植入

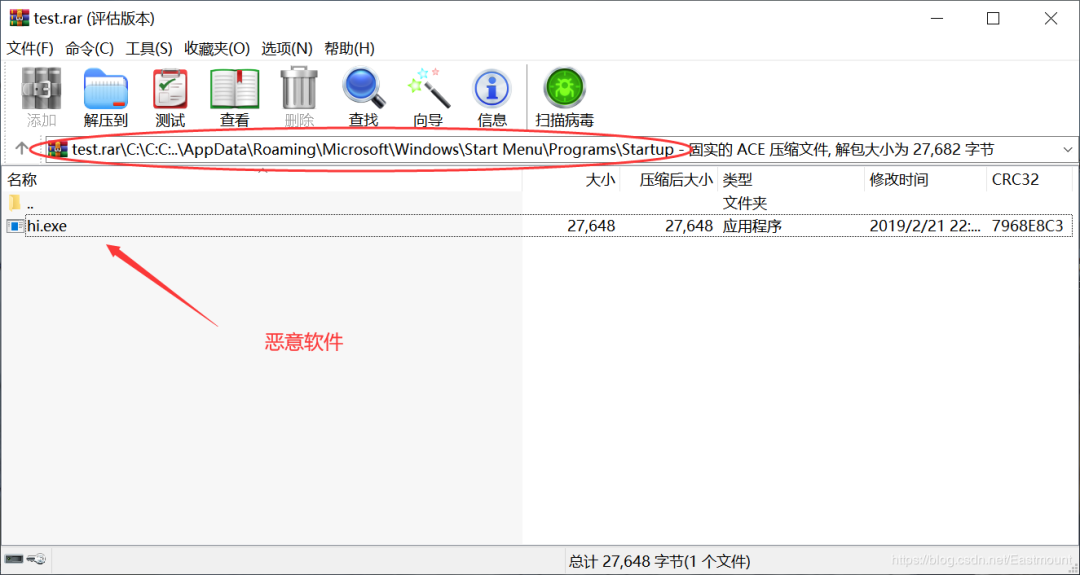

EXE捆绑、文档嵌入、多媒体文件、电子书植入。在“三十六.WinRAR漏洞复现(CVE-2018-20250)及恶意软件自启动劫持”文章中,我详细讲解了通过WinRAR捆绑文件的方法。

其他

比如特定U盘植入(故意丢弃、或者工作U盘、数据拷贝等)、社会工程等。

03

远控木马的通信方式

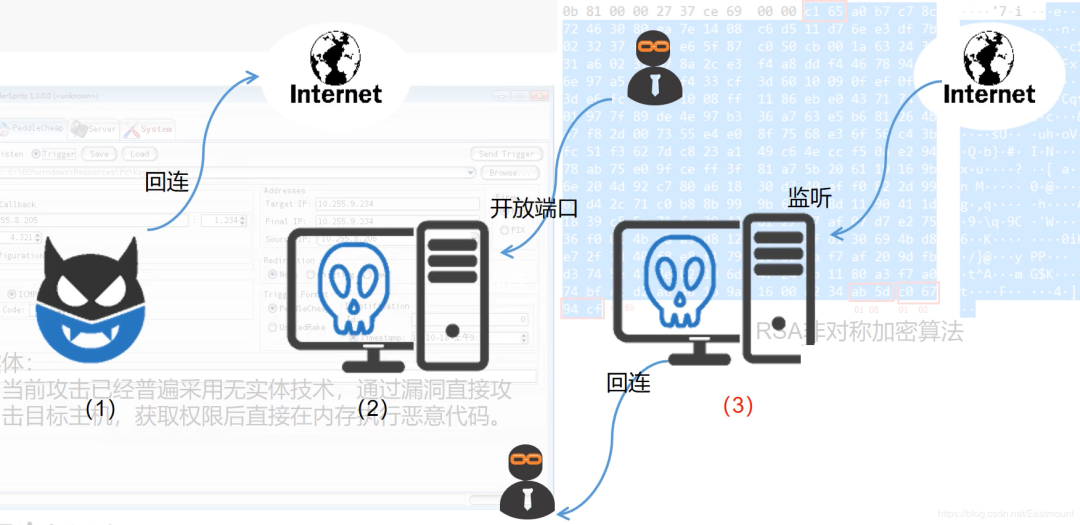

正向连接 反向连接

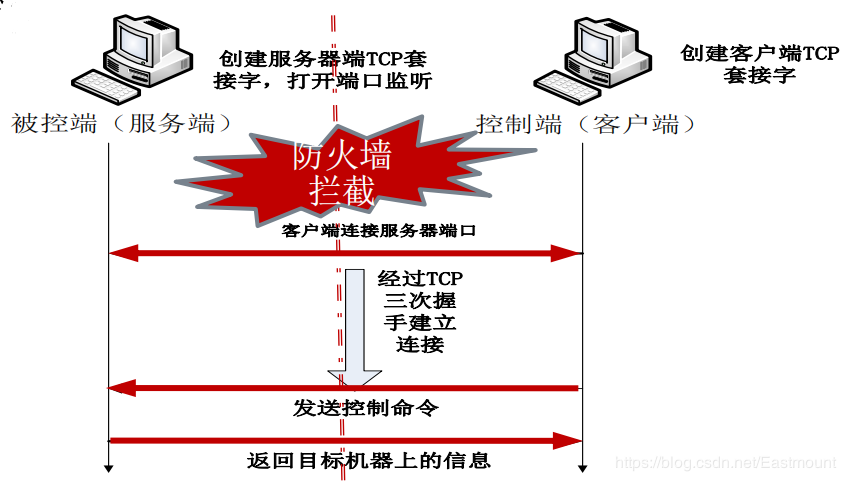

1.正向连接

优点

攻击者无需外部IP地址,只要能够上网,就能够去连接远程主机

木马样本不会泄露攻击者IP地址,木马不会主动去对外连接,不会泄露IP缺点

可能被防火墙阻挡

被攻击者必须具备外部IP地址

定位被攻击者相对困难,比如被攻击者IP是否变化?目标主机何时上线?当然有些木马,在目标主机主机能够上网时,会给指定邮箱发送IP地址信息,攻击者收到IP地址后会去主动连接主机。

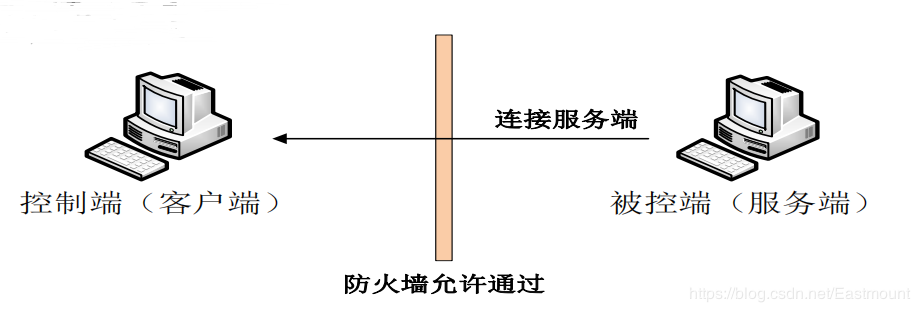

2.反向连接

优点

通过防火墙相对容易

可以控制局域网内的目标

攻击目标随时上线,攻击者可以进行随时控制,因为攻击者控制服务器一直在线,只要被控端上线就会连接过来,甚至可以通过短信等方式告知。缺点

样本会暴露控制服务器信息(域名或IP)

攻击者通常应当具有外部IP

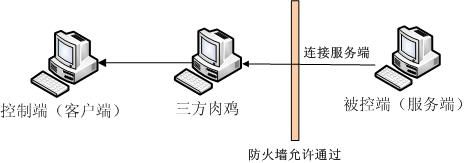

优点

可绕过防火墙,自动连接上线,不易被发现(代理)缺点

肉鸡的稳定性需要保障

3.通信协议

TCP协议

稳定、易被发现

HTTP协议伪装UDP协议

和TCP一样也有正向、反向两种方式

负载比TCP少,但是可靠性低ICMP+TCP/UDP

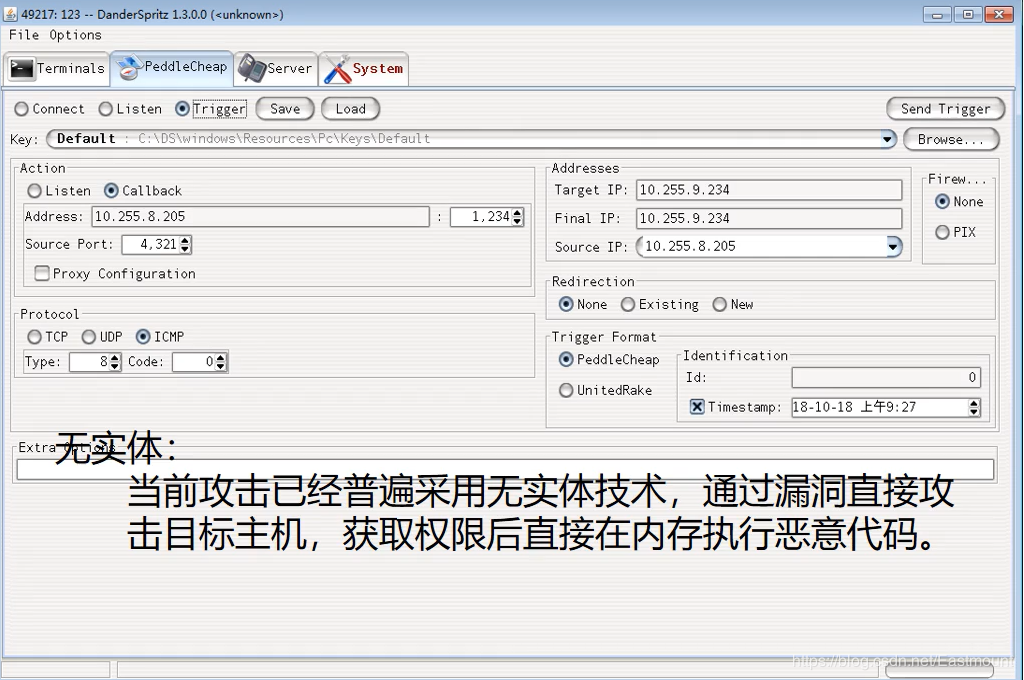

该方式平时不开启端口,但会监听ICMP报文,以感知木马数据。当攻击者想对这台主机控制时,可以发送ICMP报文,发过来之后控制端监听到特定报文时,就知道到想要进行监听并开启相关端口。ICMP报文是由系统内核或进程直接处理而不是通过端口,其方式比较一笔,一般不会被防火墙过滤。

流量检测手段

IDS、VDS、IPS、VPS 、UTM

防火墙、SIEM (安全信息和事件管理)如何逃避流量检测?

04

远控木马的常见功能及意图

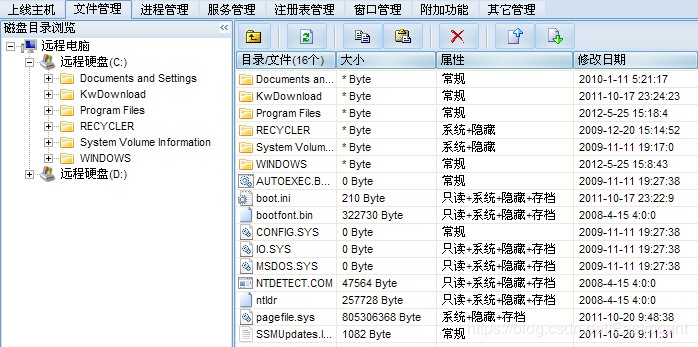

文件管理 进程管理 服务管理 注册表管理 屏幕监控、屏幕截取 语音视频截获 键盘记录 窗口管理 远程Shell …

1.文件管理

浏览各磁盘文件 上传、下载文件(包括上传恶意文件) 执行文件 删除文件 修改文件信息(如文件属性、时间)

可能涉及的部分关键函数: GetLogicalDriveString、 GetDiskFreeSpace(Ex)、GetVolumeInformation、GetDriveType、 FindFirstFile、 FindNextFile、 FindClose、DeleteFile、SHFileOperation 、SHEmptyRecycledBin、 MoveFile、 CreateFile( Ex) 、WriteFile 等

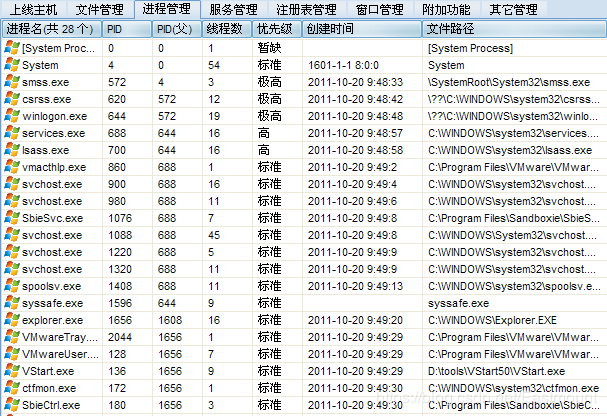

2.进程管理

查看目标系统的环境信 通过进程查看功能可以实现查看安装了哪些软件?目前对方正在做什么? 停止或暂停目标系统的相关程序,从而形成干扰

涉 及 的 关 键 函 数 包 括:CreateToolhelp32SnapShot、 Process32First、Process32Next、 EnumProcesses、 GetCurrentProcess、 OpenProcessToken、LookupPrivilegeValue、 AdjustTokenPrivilege、 OpenProcess、 GetModuleBaseName、EnumProcessModules、 GetModuleFileNameEx、 TerminateProcess 等。

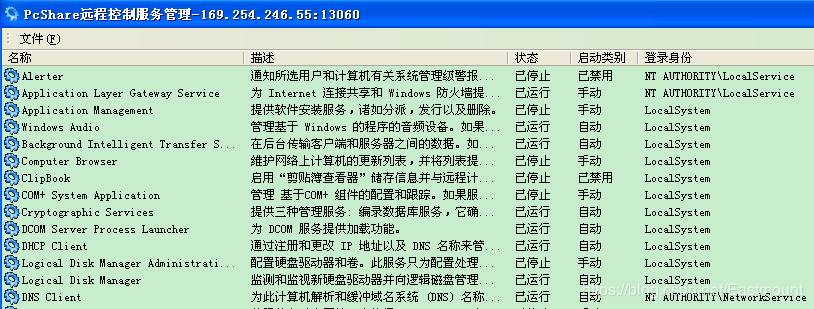

3.服务管理

创建服务 启动/停止服务 删除服务

查看目标系统的环境信息 安装了哪些软件?启动了哪些服务? 停止或暂停目标系统的相关程序

可能涉及的关键函数: OpenSCManager、EnumServiceStatus、OpenService、 QueryServiceConfig、 StartService、StopService、 DeleteService 等。

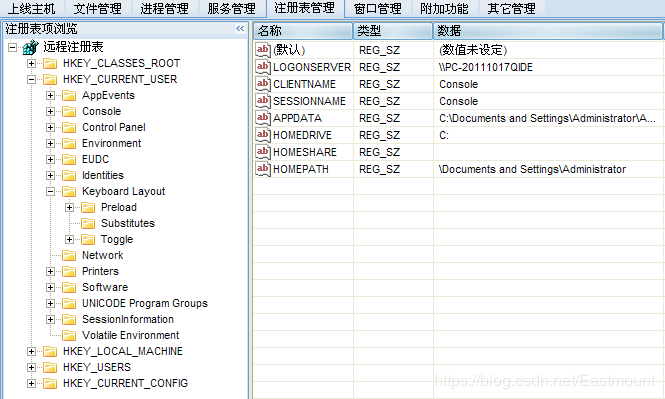

4.注册表管理

可能涉及的关键函数包括: RegQueryInfoKey、RegEnumKeyEx、 RegEnumValue、 RegCreateKeyEx、RegDeleteKey、 RegSetValueEx、 RegDeleteValue 等。

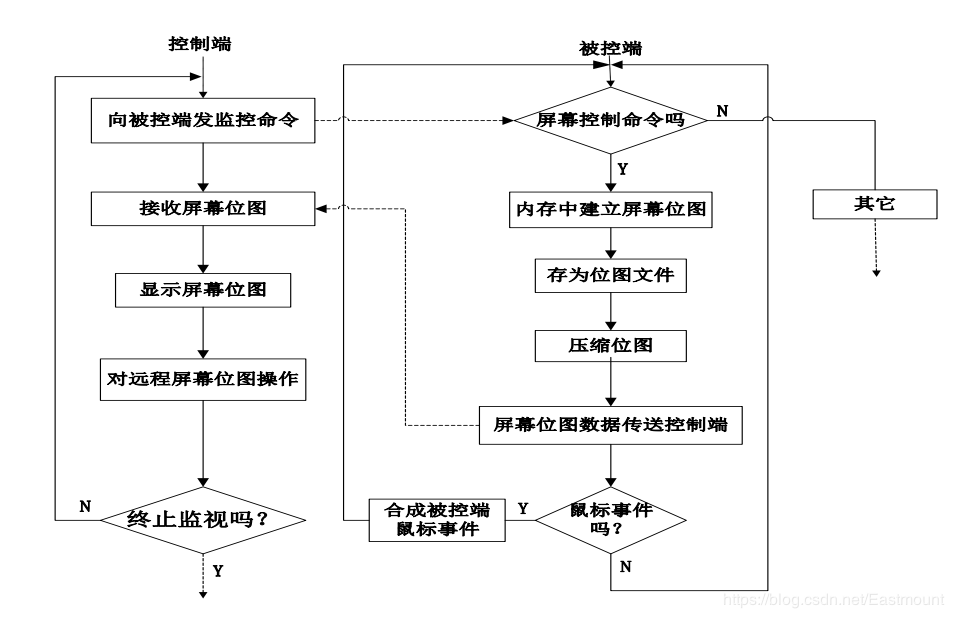

5.屏幕控制

利用 keybd_event 或者SendInput 模拟按键PrintScreen 利用 CreateDC 获取当前屏幕设备的句柄,然后获取屏幕图像

6.键鼠操作

SetCursorPos mouse_event SendInput

7.屏幕截取

抓取屏幕(单张、多张连续) 了解目标主机的当前操作情况

CreateDC CreateCompatibleBitmap BitBlt

8.语音视频截获

9.键盘记录

用户名、密码信息 QQ、邮箱、网银、网上证券、网络游戏、支付宝等 聊天信息 部分木马支持中文汉字记录

功能适当[精简灵活] 适用性强[功能、权限] 高效、稳定、隐蔽[传输] 可穿透性 自更新、自销毁 反调试、反分析、防追踪、反制对抗 持续免杀性能等 特征值、通用主机行为、异常的通信流量 …

静态文件特征(木马程序是独立的文件,就存在静态文件特征) 网络流量特征(交互性木马检测流量) 系统行为特征(木马执行时创建线程、进程、驱动、网络等行为) 功能行为特征(录音、截屏、键盘、shell行为检测) 攻击意图(自动化检测功能是正常或恶意,当然难度也大) …

05

APT攻击与远控木马

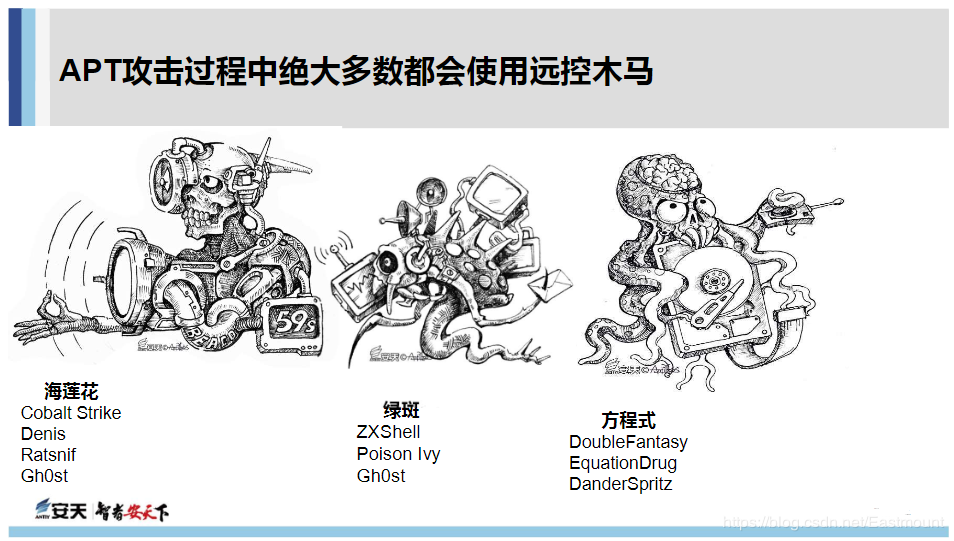

1.APT攻击与远控木马的关系

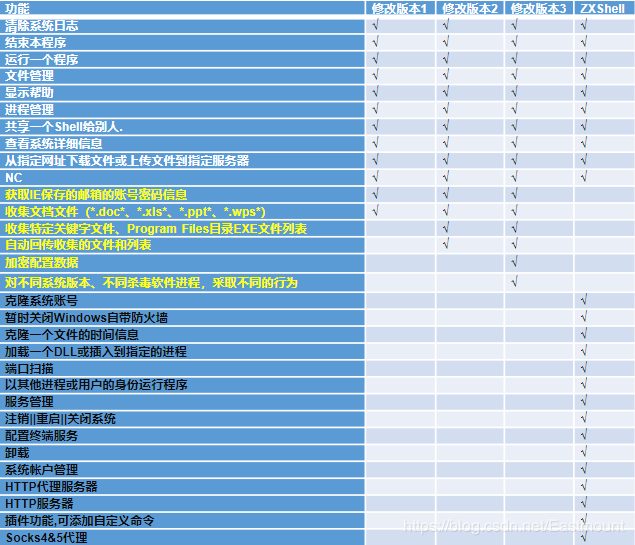

近年来,安天持续监测分析和跟踪多起针对我国的APT攻击活动中,总能看到远控木马的身影,比如安天在2015年披露的一起针对我国ZF机构的APT攻击事件中,海莲花组织使用了美方出台的CS平台,结合Denis家族木马、Ratsnif、Gh0st等木马。在2018年的绿斑攻击组织,使用了被修改过的ZXShell、PI、Gh0st木马。近年来,方程式攻击组织使用了多个复杂的远控攻击木马平台。

海莲花

绿斑

方程式

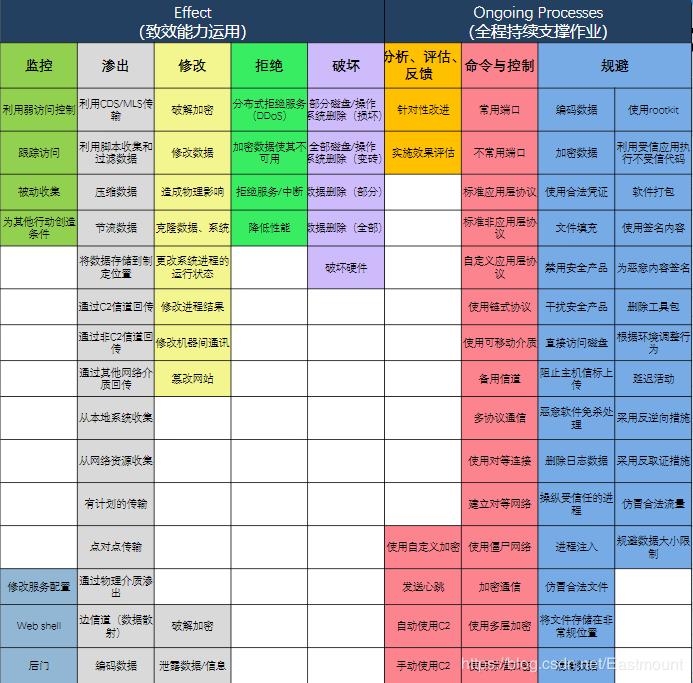

Administrator:行动管理与资源保障 Preparation:目标勘察与环境整备 Engagement:接触目标与进攻突防 Presence:持久化驻留潜伏 Effect:致效能力运用 Ongoing Processes:全程持续支撑作业

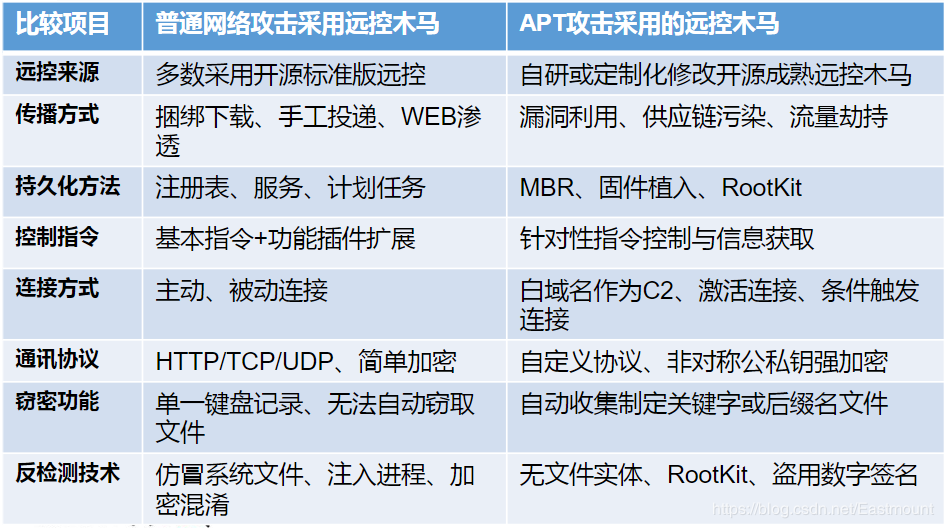

2.普通远控木马与APT远控木马的区别

3.APT攻击中的典型远控木马

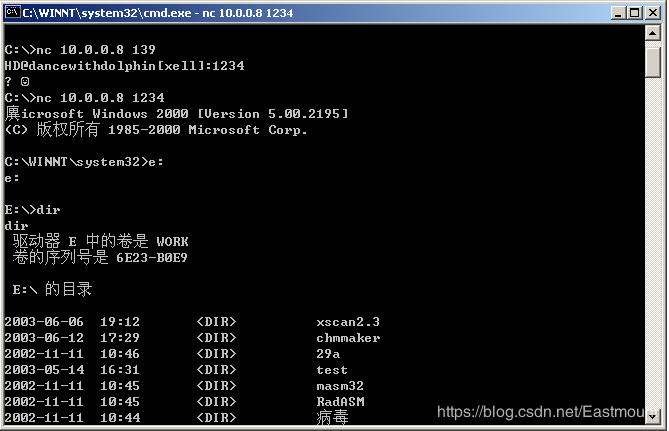

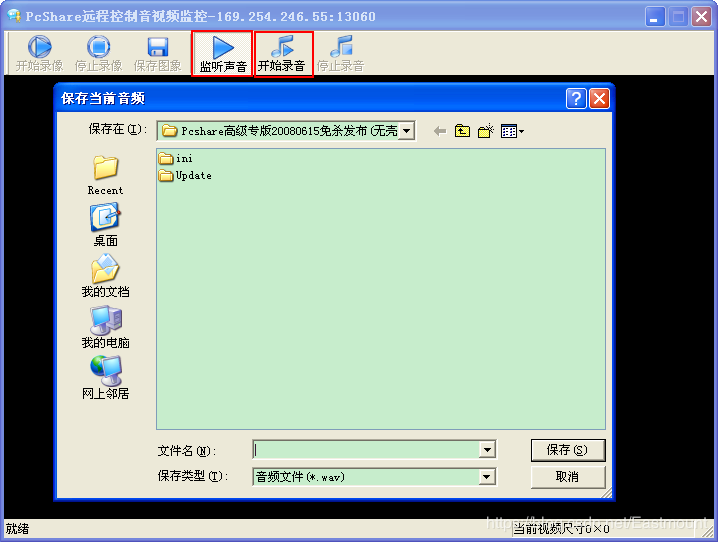

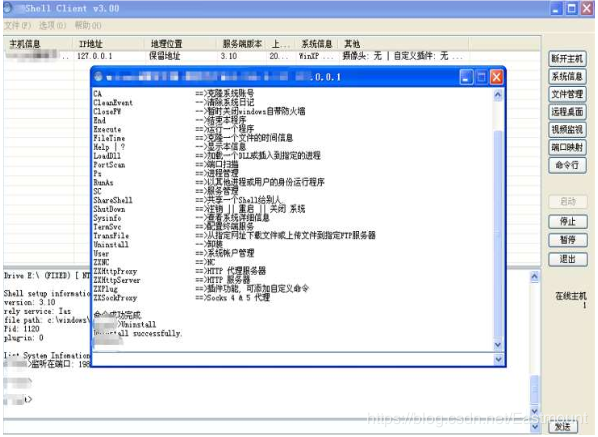

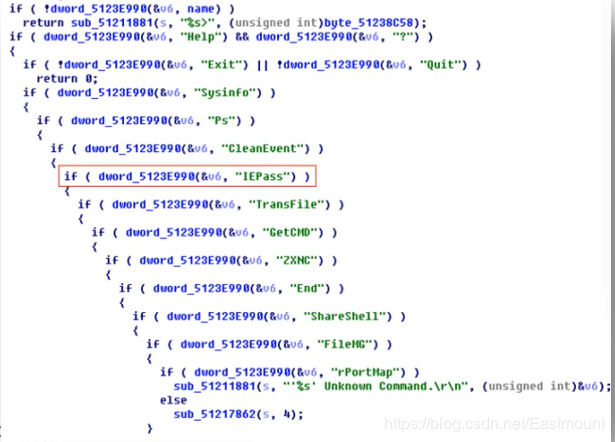

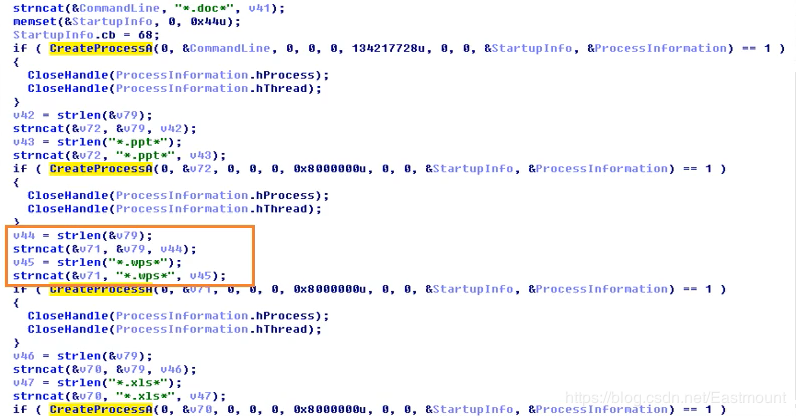

ZXShell是一个功能全面的远控木马,有十几年的历史并且开源,操作界面如下图所示。

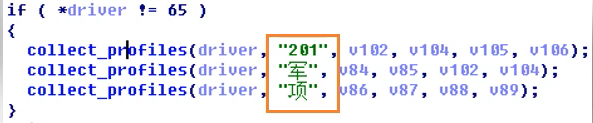

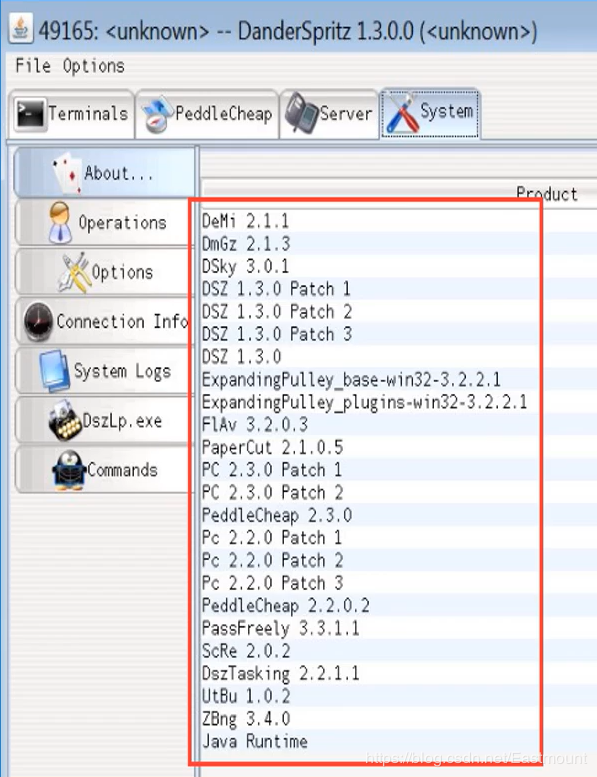

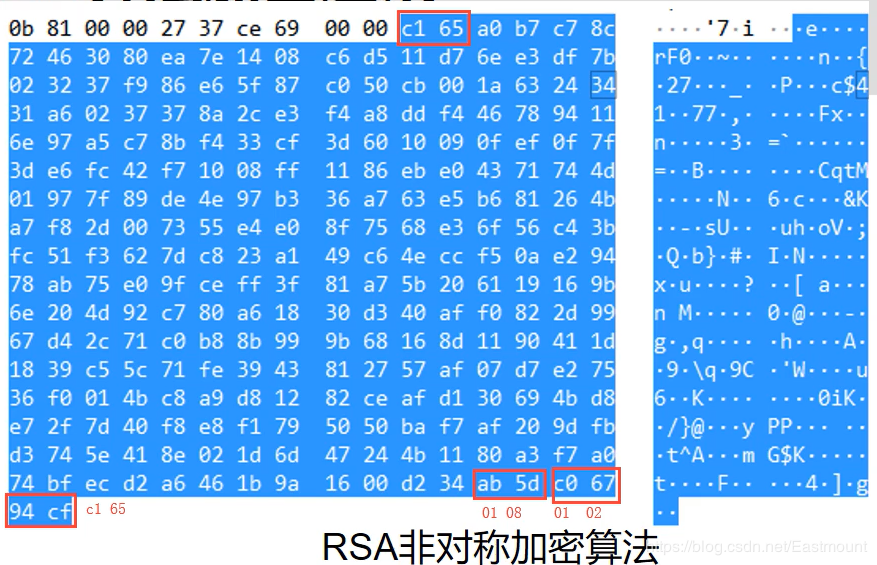

方程式组织利用DanderSpritz平台曾经入侵某机构,通过永恒之蓝一系列漏洞获得主机权限后,会利用DS平台来控制目标主机,DS平台提供了一系列的功能框架及插件。

远控木马是APT攻击中必不可少的一环

达成持久化控制能力必须采用远控木马,远控木马通常出现在网空威胁框架的后两个阶段APT攻击中采用的远控木马,复杂性体现在多个方面

远控来源、功能指令、连接方式、通讯协议和反检测

06

总结

木马的基本概念和分类 木马的植入方式 远控木马的通信方式 远控木马的常见功能及意图 APT攻击与远控木马

关注「开源Linux」加星标,提升IT技能

评论