昨天晚上,收到了一封钓鱼邮件!

一封钓鱼邮件

昨天晚上,有读者在微信群反馈,收到了一个钓鱼邮件,让我帮忙看看:

这封邮件主题是:院校通知

内容是通知注射新冠疫苗,并附了一个链接。

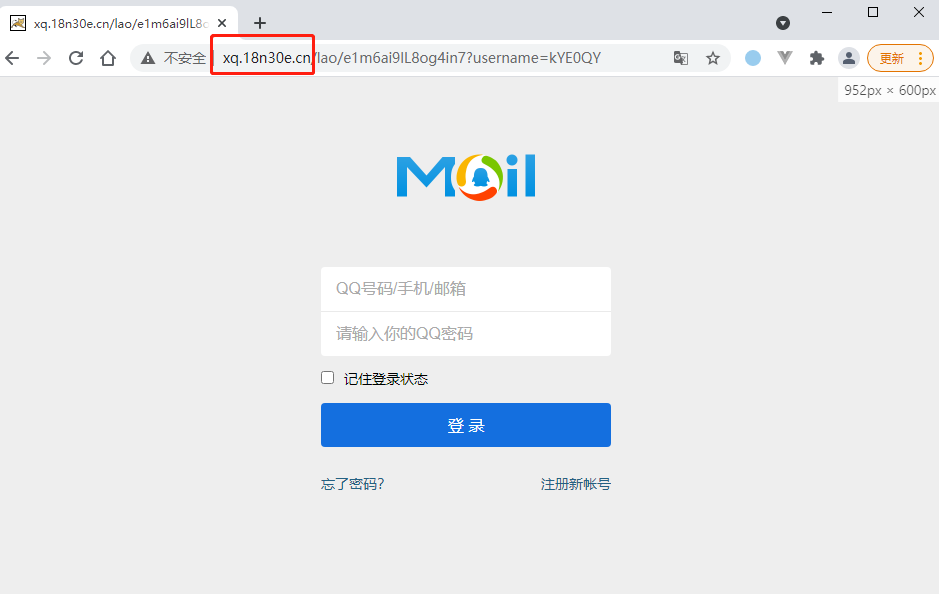

出于安全考虑,我在虚拟机中打开了这个链接,一个伪造QQ邮箱登陆的界面出现在我的面前:

大家注意看地址栏的域名,并非腾讯QQ的官方域名,十足的钓鱼网站。

我随意输入了一些信息提交后,再次提示需要提供手机号:

好家伙,光钓到QQ密码还不够,还要你交出手机号。

再次随意提交一个手机号后,跳转到了另外一个网站,全程跟新冠疫苗注射没有半毛钱关系。

扒一扒

接下来就来扒一扒背后的黑手!

首先来看一下这个钓鱼链接:http://3ii.bar/8e89

这是一个短链接,点开后,跳转后的链接:

http://xq.18n30e.cn/lao/e1m6ai9lL8og4in7?username=kYE0QY

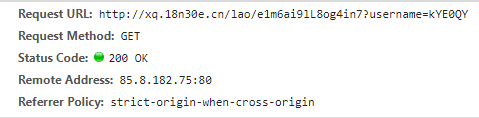

请求时的服务器IP:85.8.182.75

在网络空间搜索引擎Shodan上查一下这个IP地址的信息:

Shodan显示,这台服务器上开放了80、3306、3389三个端口。

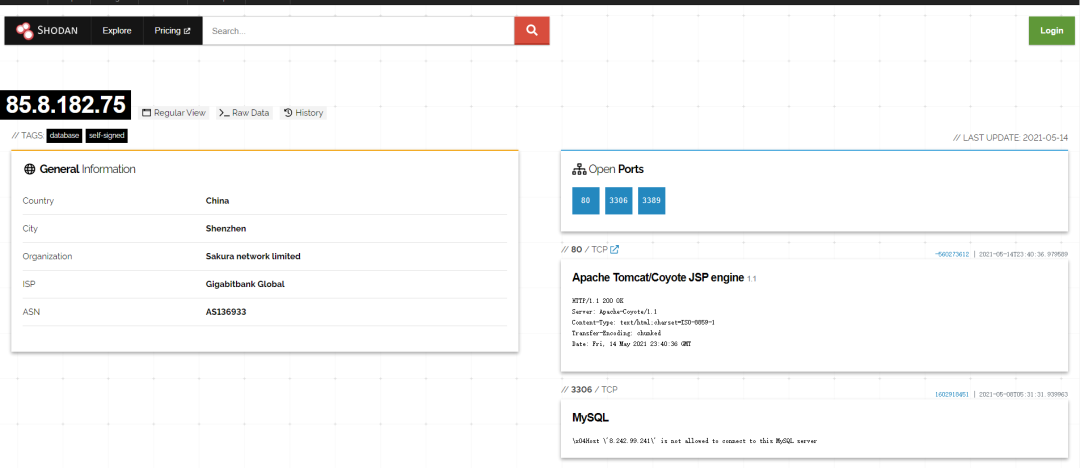

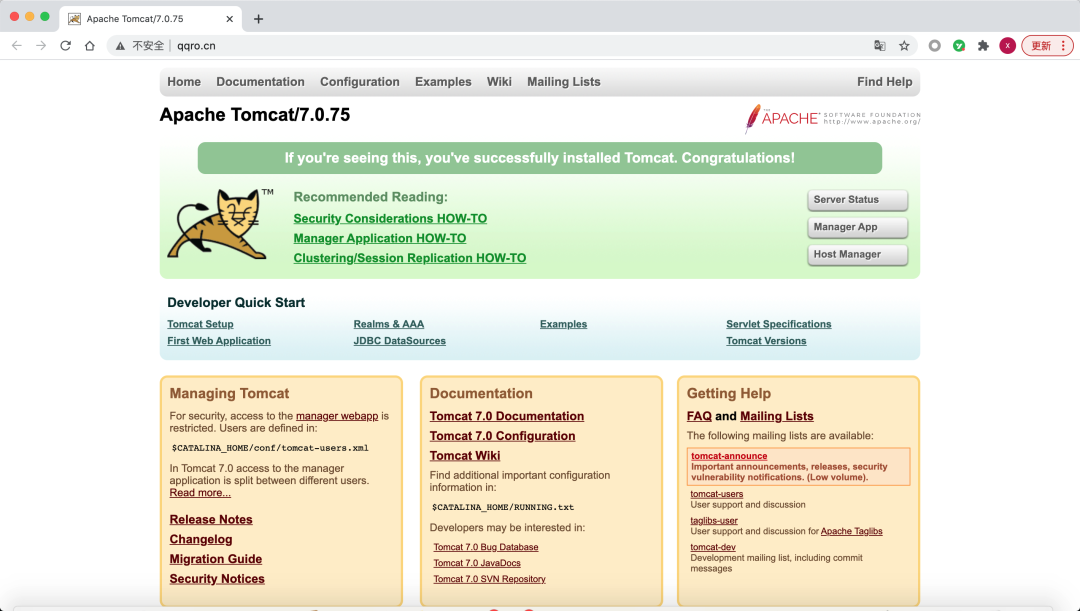

80就是web服务,通过HTTP的响应字段来看,背后是一个Java tomcat服务器,这一点,从网站上面的favicon也可以看出:

3306就是MySQL服务,钓鱼得到的QQ和密码信息应该就存在这里。

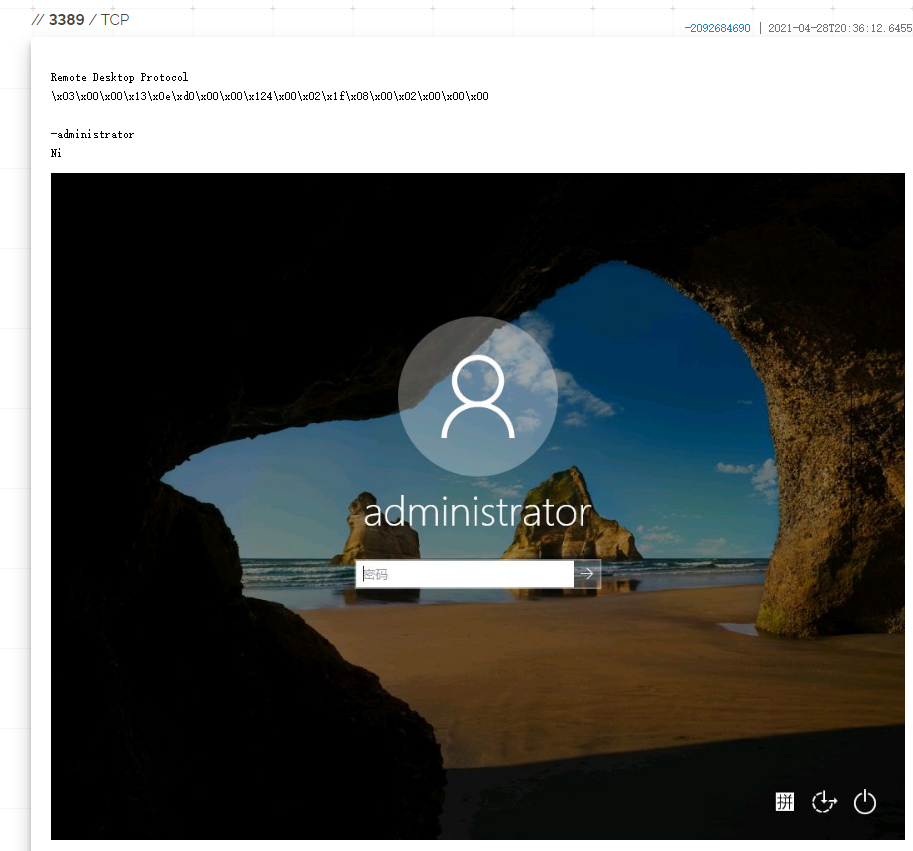

3389就是Windows上的远程桌面连接RDP服务。

在Shodan上,甚至还显示出了远程桌面的图片,可以看出,这是一个Windows 10系统的服务器。

好家伙,要是有个弱口令,这直接就进去了!

或者没有弱口令,整个tomcat的漏洞POC,进去添加一个用户,也就能远程进去了!

不过入侵计算机可是违法的事情,咱不能干!

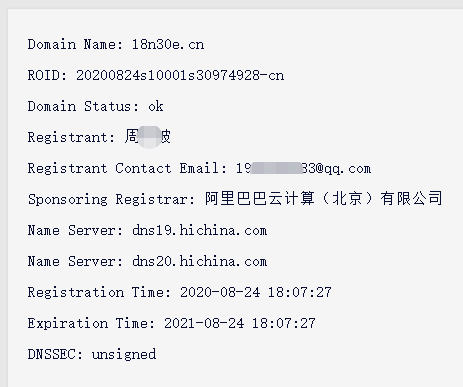

再来看一下这个域名:xq.18n30e.cn

上站长之家查一下这个whois信息,了解下这个域名背后是谁注册的:

查出来了,是一个叫周*波的人注册的域名。

再通过邮箱和姓名反查,这家伙居然注册了一大堆的类似的奇奇怪怪的域名:

看来不是新手了,直觉告诉我这是个老司机。

其中的www.qqro.cn网站打开:

看来用的tomcat版本还挺低的,可以用的漏洞一大堆啊~

站长之家出于安全考虑,隐去了网站注册人的邮箱联系方式,给邮箱前面部分用*号表示。。

于是我换了一个查询whois的网站,就全部暴露了。

联系方式是一个QQ邮箱:

这家伙估计是怕暴露,QQ是个小号,Q龄0年,里面啥也没有。

有趣的是,我在这家伙的QQ空间访问记录里,我发现了有意思的人~

看来在我来之前,已经有人造访过了。

总结

钓鱼无处不在,犯罪分子尤其偏爱学生群体、公司白领,这些群体信息价值高,而且安全意识薄弱,大家要注意提防啊。

别人发来的链接不要随意点!

让你输入账户密码的要提高十二万分的警惕!

推荐阅读

欢迎长按扫码关注「数据管道」