那个钓鱼邮件又来了,这次干他!

钓鱼邮件重现江湖

前段时间,我写了一篇关于钓鱼邮件的文章,受到了大家热烈讨论。

上次钓鱼邮件传送门:昨天晚上,收到了一封钓鱼邮件!

不过现在那个钓鱼网站已经无法访问了,服务器已经关闭了。

端午期间,又有另外的小伙伴遇到了钓鱼邮件。

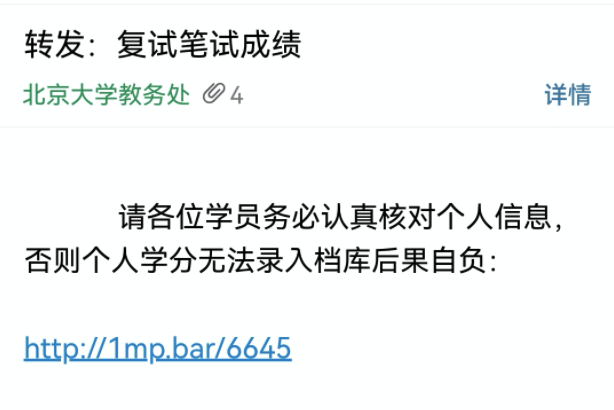

一个北大的读者朋友,自称收到了一封来自“北京大学教务处”钓鱼邮件:

看来背后的黑手还是做了准备功课的,定向投递钓鱼。

聪明的小伙伴一看就是钓鱼邮件,准备扒一扒。

钓鱼地址:http://1mp.bar/6645

和上次一样的短链接,短链接解析后的地址:

http://icnl.eoytc.cn/lao/e1?username=EGfXf2

打开以后,一样的QQ登录界面:

非常让我怀疑这是不是和上次那个是同一个人干的。

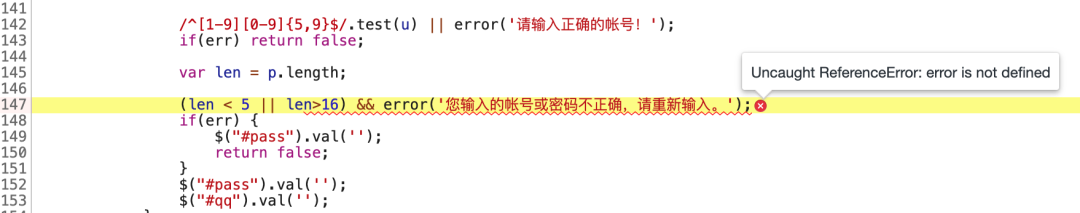

这一次我还发现了页面的一个bug,看来弄的太匆忙,自己都没好好测试就“上线”了:

扒一扒

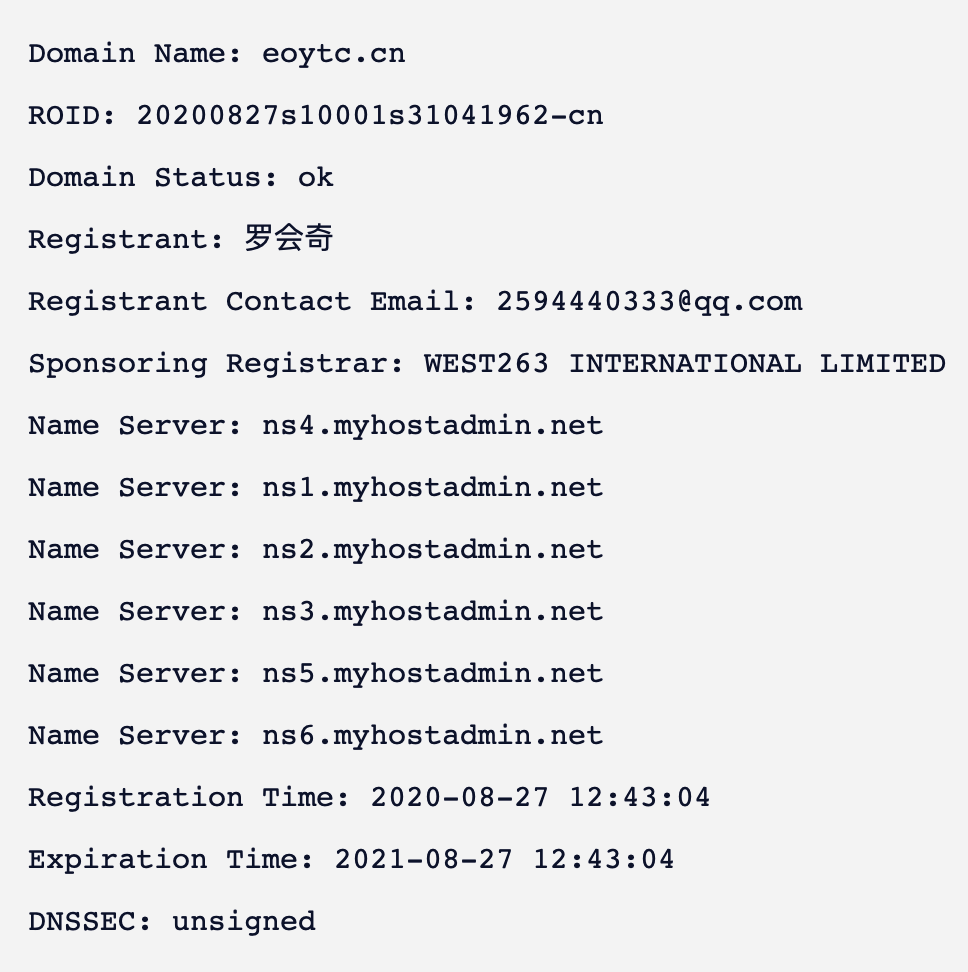

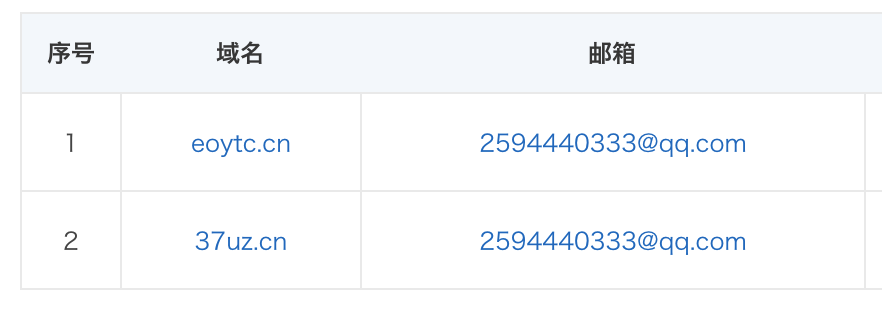

老规矩,来查一下这个钓鱼网页的域名whois信息:

PS:上次有不少人问我这个查询whois信息的网址是什么,这里统一说一下:https://whois.gandi.net/zh-hans

可以看到,名字和QQ注册邮箱和上次的不太一样。不知道是不是之前的文章被对方看到了,关闭了QQ号搜索功能,这一次搜索这个QQ号已经搜索不到了。不仅如此,连QQ空间功能都没有开启,很可能是临时注册的新号,在互联网上并没有留下太多的信息。

通过注册人反查,还发现了他注册的另外一个域名:

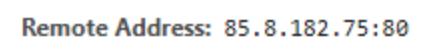

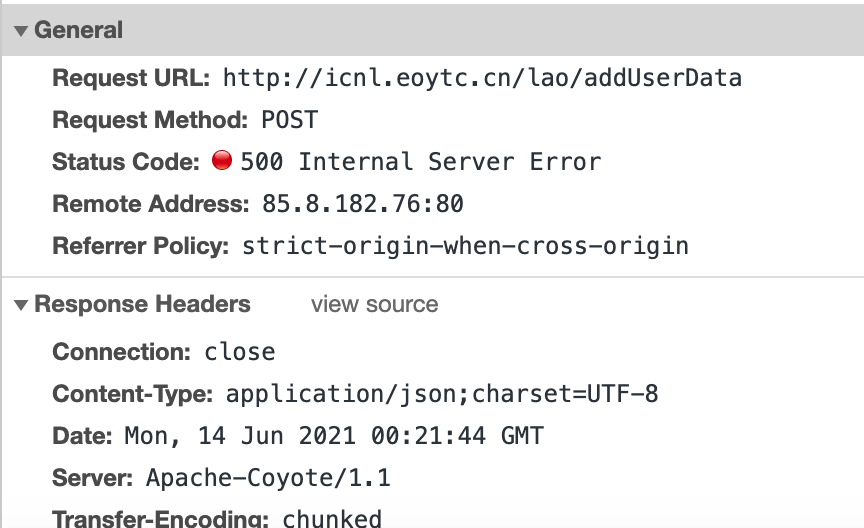

我在浏览器调试窗口,看到了服务器的IP地址:

好眼熟!我翻看了上一次的钓鱼邮件IP地址:

这是巧合吗?我反正不信。

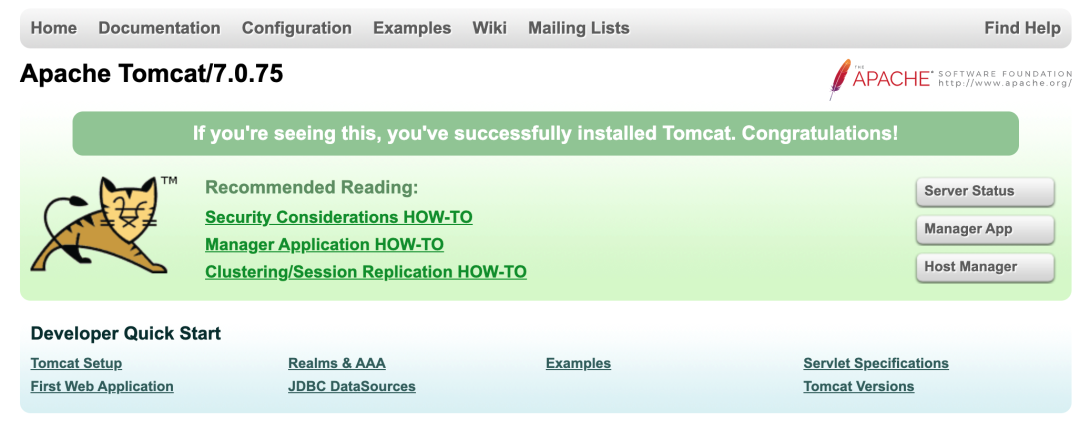

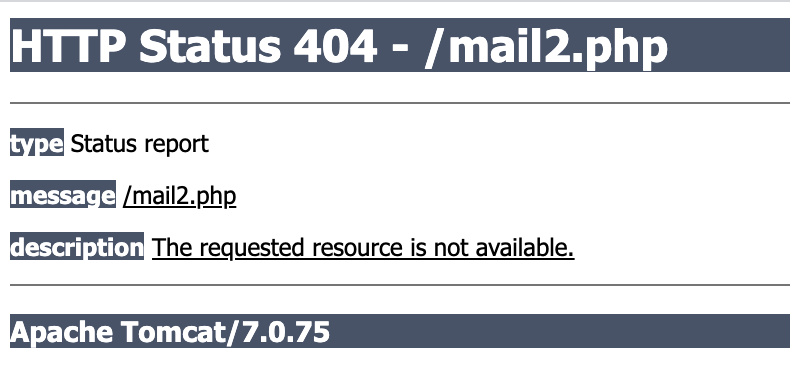

接着我又查看了钓鱼页面的源代码,好家伙,简直如出一辙,再看网站首页,又是同样的Apache Tomcat 7.0.75,我确信了,这就是一个团伙干的!

这位北大的小伙伴可不是吃素的,第一时间发群邮件通知所有收件人这是钓鱼邮件,让大家别上当。

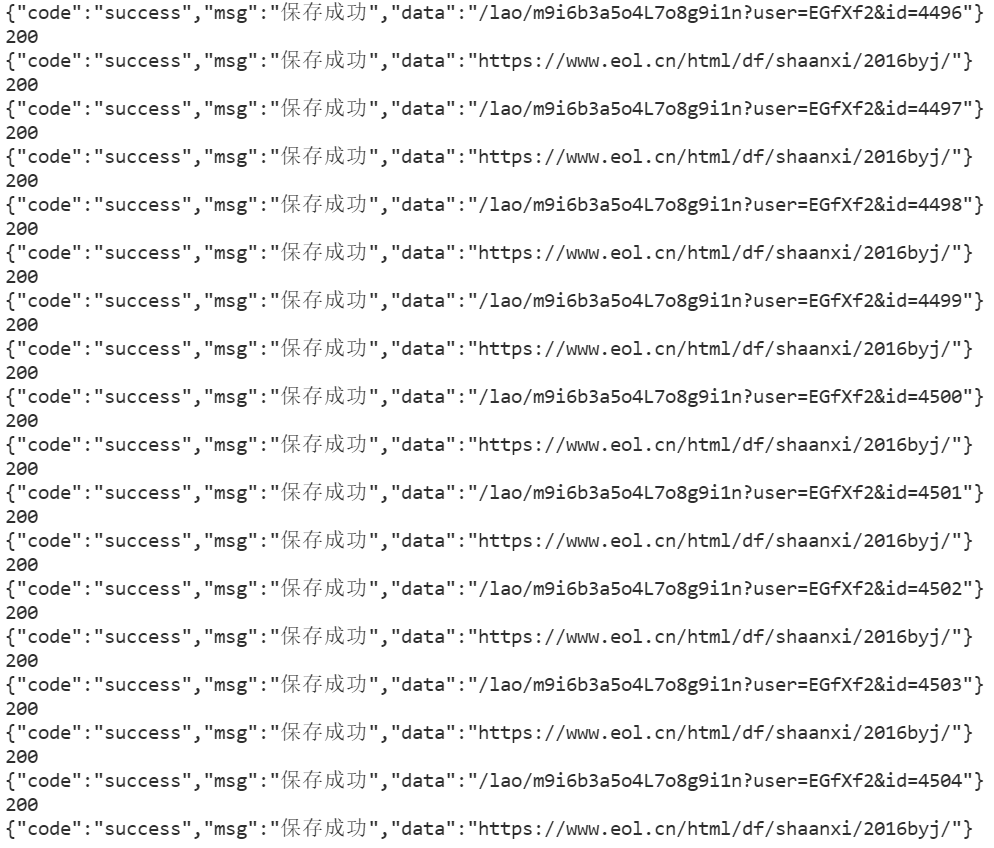

接着,他写了一个Python脚本,打算用假的数据刷爆钓鱼者的数据库。

这钓鱼幕后黑手,也没有做什么验证码机制,接口可以随意提交数据。

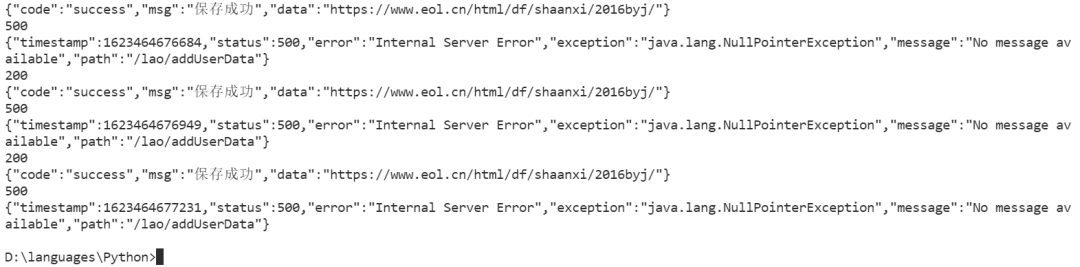

程序开始跑起来,不断调用接口,往里面灌数据:

没过多久,程序就没绷住,接口开始报错了:

这时,再去钓鱼页面查看,哈哈,真被干趴下了

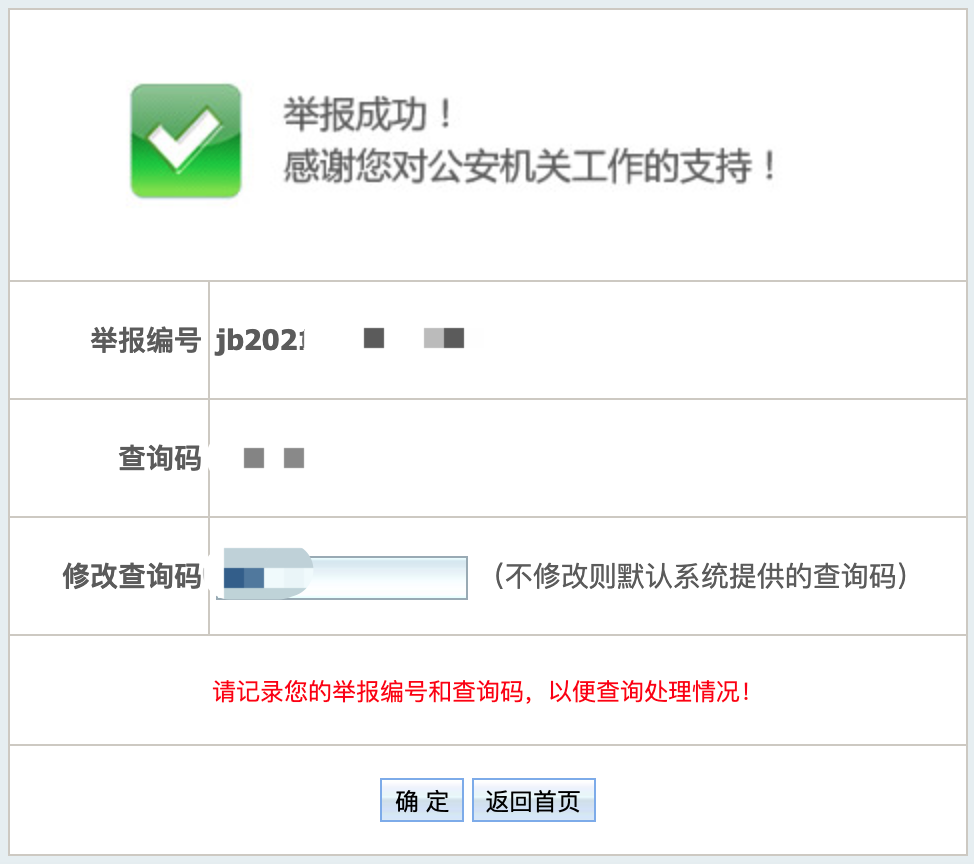

当然这种方式不是太值得提倡,还是要交给警察叔叔去解决,遇到这种事情,可以登录网络违法犯罪举报网站进行举报。

http://www.cyberpolice.cn/wfjb/

这伙人屡教不改,这一次,行动起来!