[系统安全] 一.什么是逆向分析、逆向分析应用及经典扫雷游戏逆向

娜璋AI安全之家于2020年8月18日开通,将专注于Python和安全技术,主要分享Web渗透、系统安全、CVE复现、威胁情报分析、人工智能、大数据分析、恶意代码检测等文章。真心想把自己近十年的所学所做所感分享出来,与大家一起进步。

系统安全系列作者将深入研究恶意样本分析、逆向分析、攻防实战等,通过在线笔记和实践操作的形式分享给大家,希望能与您一起进步。第一篇文章先带领大家学习什么是逆向分析,然后详细讲解逆向分析的典型应用,接着通过OllyDbg工具逆向分析经典的游戏扫雷,再通过Cheat Engine工具复制内存地址获取,实现一个自动扫雷程序。

该篇文章也是作者学习科锐钱林松老师在华中科技大学的分享视频,这里非常推荐大家去看看。话不多说,让我们开始新的征程吧!您的点赞、评论、收藏将是对我最大的支持,感恩安全路上一路前行,如果有写得不好的地方,可以联系我修改。基础性文章,希望对您有所帮助,作者的目的是与安全人共同进步,加油~

文章目录:

一.什么是逆向分析

二.扫雷游戏逆向分析

三.扫雷游戏检测工具

1.Cheat Engine确定起始位置

2.Cheat Engine确定边界

3.C++编写鼠标坐标获取案例

4.C++编写自动扫雷程序

作者的github资源:

https://github.com/eastmountyxz/

声明:本人坚决反对利用教学方法进行犯罪的行为,一切犯罪行为必将受到严惩,绿色网络需要我们共同维护,更推荐大家了解它们背后的原理,更好地进行防护。(参考文献见后)

一.什么是逆向分析

1.逆向工程

科锐钱老师真的是大佬,拥有十余年的逆向工作经验,专注于先进技术的算法还原及逆向实训。作者从中学习到很多知识。本次课程分享的是逆向分析技术的引导,课程目标是带领大家了解下逆向分析是干什么的,在安全领域中是什么地位,并且穿插各种实战示例,尽量提高大家的兴趣。逆向分析是安全的基础行业,喜欢的人觉得很好玩,不喜欢的人觉得很苦逼。

在讲逆向分析前,大家思考下:你有没有把别人的产品或Demo还原出源代码来过呢?而且就是作者的源代码,包括里面的BUG。

反汇编:一次编译技术,阅读汇编代码反推出对应的高级代码,比如VC、GCC、Delphi等。

反编译:通常在C#、Java、.NET框架等,因为它可以直接把元数据还原成高级代码,反编译其实更难,但是对使用的人更简单,比如Android的APK反编译成JAVA源代码。

下面开始吧!第一个大家需要知道的是“什么是逆向工程?”

什么是逆向工程?

简单而言,一切从产品中提取原理及设计信息并应用于再造及改进的行为,都是逆向工程。在信息安全中,更多的是调查取证、恶意软件分析等,不管你用什么工具或手段,能达到其目的就算逆向分析。下图是《变形金刚》里面对它的描述,2007年的时候国内对信息安全重视程度也不高,对逆向分析也没有什么概念,真正重视是从老大提出“没有网络安全就没有国家安全”之后。而那时候的国外电影就已经用到了“reverse engineered”,说明国外导员对这个技术及应用场景都是了解的。

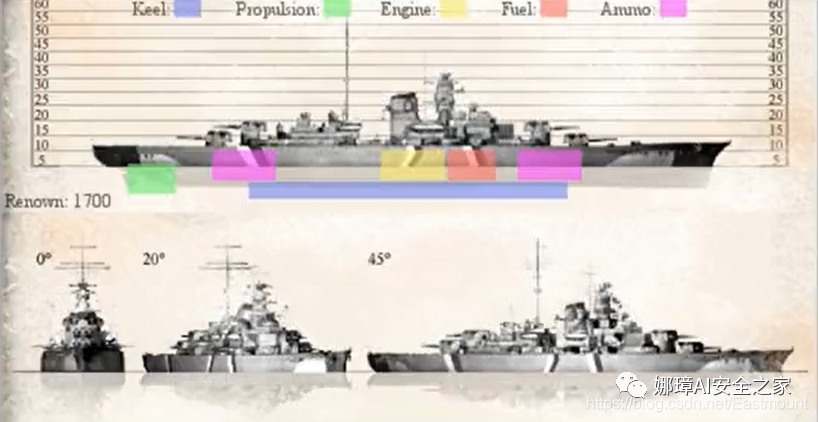

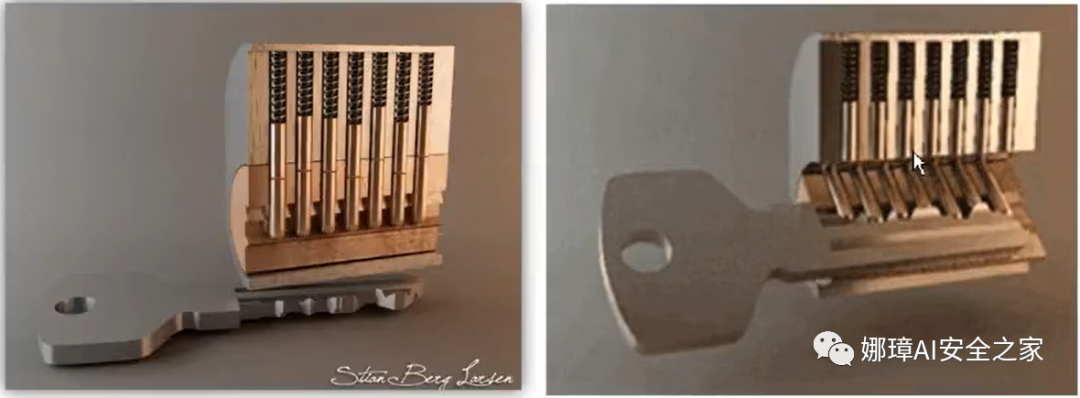

逆向工程最早是在二Z时的船舶工业,分析船的弱点,通过外形反推内部结构,其中粉红色是Amuno、黄色是引擎室、蓝色是龙骨、绿色是推进器等等。只有知道怎么造一个船后,才能进行逆向分析。

当然还有模具逆向、材料逆向、软件逆向,在我们的软件行业,就称为软件逆向。同样,在网络攻防中,你不可能先给出源码再进行攻击,通常在安全对抗中第一步要做的就是逆向分析,不管你用什么方式进行逆向分析,你都需要搞清楚:

它是什么:样本是什么,良性的还是恶意的

它干了什么:样本做了哪些事情

我们怎么办:知道做了什么才能进行反制,如删除注册表启动项、清理感染的勒索病毒等

2.逆向分析的典型应用

软件逆向有很多实现办法达到我们的目标,典型的应用包括软件工程、网络安全、司法取证、商业保护等。

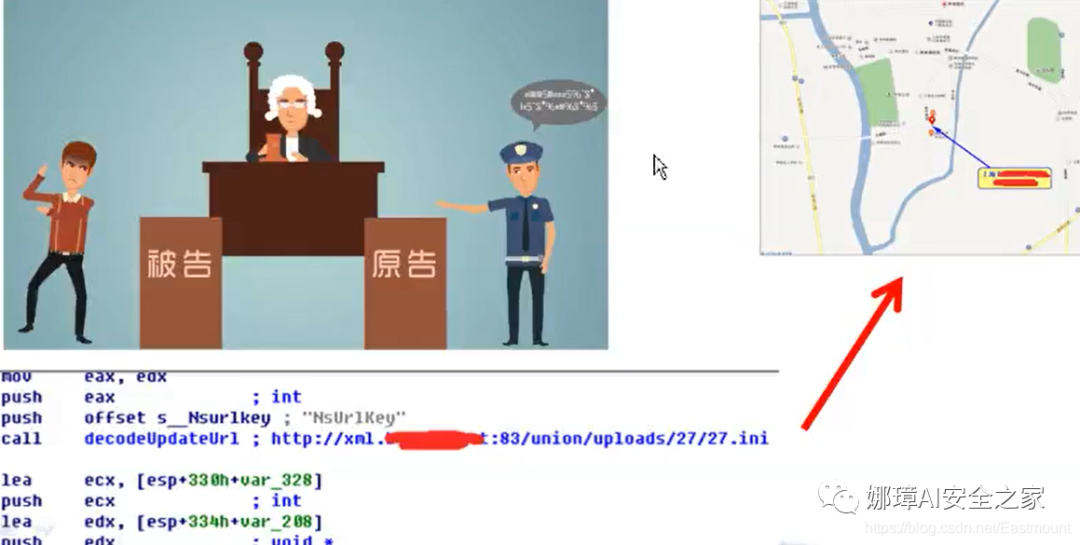

逆向应用——病毒分析

对于逆向分析,最大的行当就是病毒分析。对于一个安全企业来说,比如360,它的病毒分析团队属于它的主业,包括360、金山毒霸、腾讯医生等,它们主要业务就是根据一些恶意样本的行为,给出解决方案(专业查杀、完善引擎、应急响应),比如WannaCry爆发时,立刻分析其原因和传播漏洞,分析其影响程度及给出解决方案。所以,研究逆向病毒的人很多,当然坏的行当做游戏WG也很多,它们的对抗也是没有源码的,游戏安全人员会分析WG样本进行完善及修补。

2000年早期制作病毒的人都比较单纯,写病毒是为了技术炫耀或开玩笑,典型的比如乒乓球病毒,每个周末都爆发,开启计算机后就有个乒乓球在电脑上弹,导致电脑不能用,而周一到周五恢复正常(可能是讨厌加班),此时的病毒没有获取用户隐私、删除数据等行为。

逆向利用——游戏保护

从2005年开始,随着网游普及和网络虚拟财产(游戏装备)出现,大家也没有安全意识,出现了很多恶意程序和病毒,比如熊猫烧香,它是由李俊制作并肆虐网络的一款电脑病毒,是一款拥有自动传播、自动感染硬盘能力和强大的破坏能力的病毒,它不但能感染系统中exe、com、pif、src、html、asp等文件,它还能中止大量的反病毒软件进程并且会删除扩展名为gho的系统备份文件。

同时,游戏WG也开始增多,并形成了包括私服、生产、PJ、DH等功能的生产线,通过分析游戏的关键数据结构,找到关键数据并对数据做修改以达到提升的效果。比如吃鸡游戏,如果你通过逆向分析找到每个玩家的坐标位置了,你是不是可以写一个透视G,前提是你知道其数据以什么形式存放在哪里,这就属于PJ挂。你甚至还可以修改攻击力、防御值,游戏的碰撞检测(两者间距离小于某个值)也可以取消实现飞天、穿墙等。

当然,我们的信息安全是正能量的,逆向分析主要是剖析病毒,包括:

逆向病毒,获取病毒传播方法,可以遏制病毒传播

逆向病毒,获取病毒隐藏手段,可以根除病毒

逆向分析病毒,获取功能目的,可以溯源定位攻击者

通过分析开源软件的源代码,获取漏洞

通过分析产品本身获取漏洞

通过分析可以利用漏洞的软件样本

通过比较软件前后补丁的差异

大家是否有研究过shellcode、缓冲区溢出?漏洞利用溢出缓冲区,首先要把关键内存、关键代码定位出来,这就属于逆向分析。在漏洞利用过程中,只有你越熟悉周围环境则可利用的漏洞就越多,比如逆向服务端,调用shell创建新用户功能,这个时候是没有源代码的,所以需要利用漏洞分析。

逆向分析是信息安全行业的基础技术、必须技术和重要技术,只有你功力越深厚,则做的事情就越多。

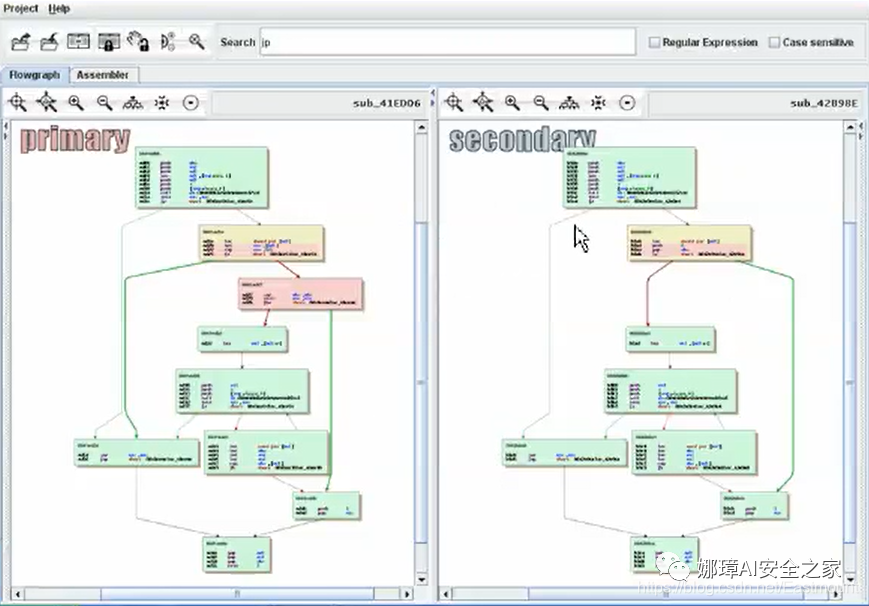

漏洞利用——比较补丁

下图展示了比较补丁前后差异的工具。比如官方软件在网上有安全更新,关注安全行情和漏洞公告的行当或企业会对比官方的补丁,在拿到官方升级后的软件,他们会对两个流程做比较,其中左边流程多了一个节点,说明升级就是这个位置,再详细分析为什么多了这个个检测。注意,官方公告通常会非常简略(补丁号、造成后果、影响范围),比如某个MP3播放器在播放某个冷门格式的音频文件时,会触发一个远程溢出问题,接下来我们就需要去做逆向分析,下载升级前和升级后的版本做流程对比。

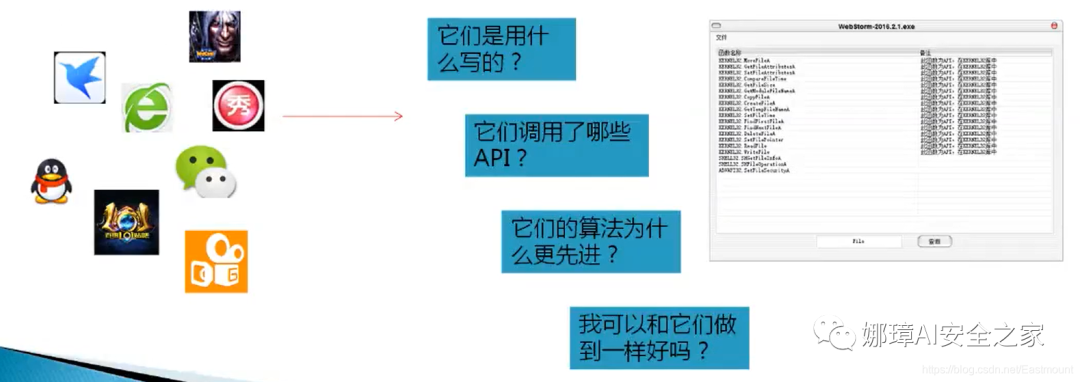

漏洞利用——无文档学习

表示没有源码的情况下获取程序信息,称为竞品分析。假设某个公司对同行的产品很感兴趣,想知道为什么它们的算法比我们的好,然后需要去分析和算法还原,这也是逆向分析的主要应用。最好的竞品分析,是能够将算法完美还原,两个代码再次编译后,除了地址不一样其他都一样(IDA查看)。注意,看懂代码完善程序并换另一种程序语言复现,算学习;而如果直接COPY别人的二进制或二进制序列,这算抄袭。

二.扫雷游戏逆向分析

1.游戏介绍

下面通过扫雷游戏进行逆向分析讲解。

https://github.com/eastmountyxz/Reverse-Engineering-01-Saolei

此时我们打开一个工具,360会提示危险操作,点击“允许本次操作”即可。

此时就能够判断某个点是不是雷,从而方便我们点击完成扫雷游戏,O(∩_∩)O

接着进行逆向分析。扫雷中肯定有雷区的定义,作为程序员,你会怎么定义有雷或没有雷,或者插个旗子的状态呢?我们会使用一个二维数组来存储。那么,什么时候肯定会访问这个二维数组呢?在绘制整个游戏区、点击方格的时候都会访问。

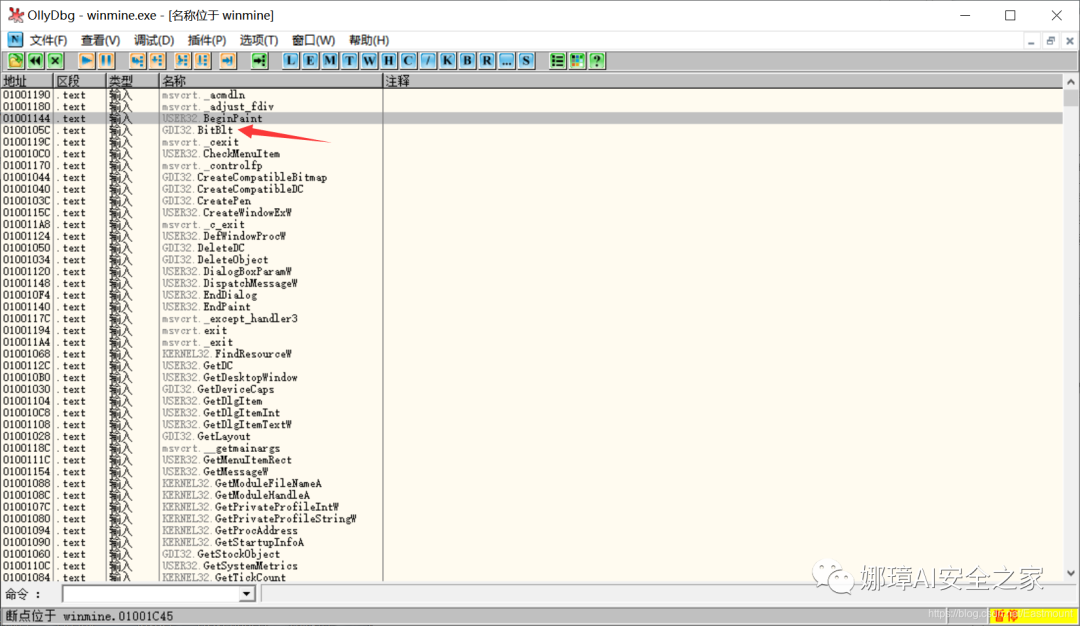

在绘制游戏区时,Windows编程有个关键函数,叫做——BeginPaint。BeginPaint函数为指定窗口进行绘图工作的准备,并用将和绘图有关的信息填充到一个PAINTSTRUCT结构中,所以它将是个突破口。

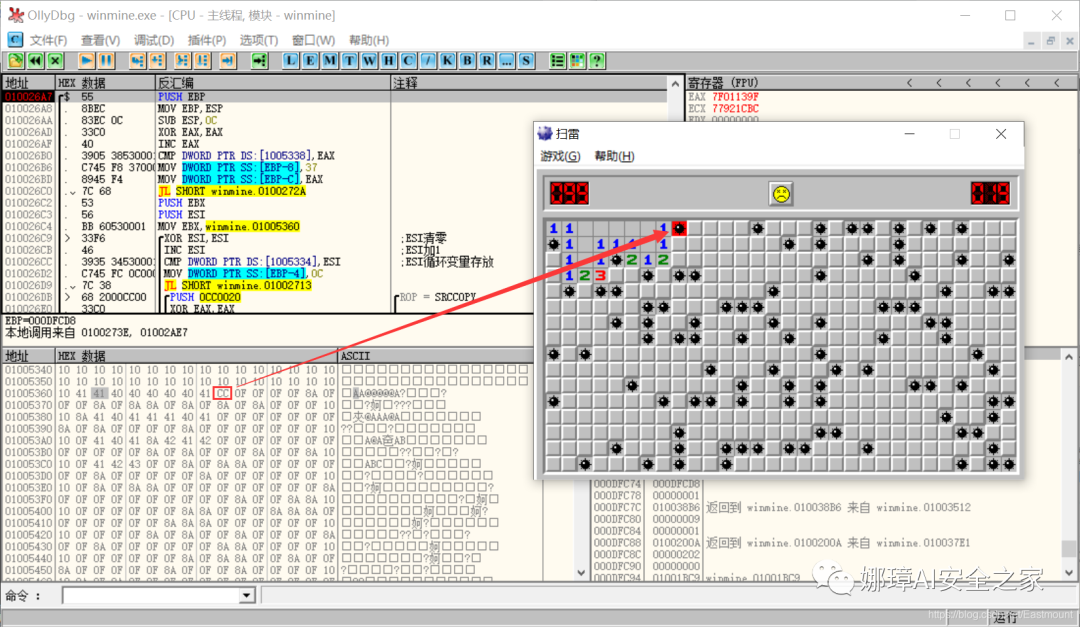

2.OllyDbg动态分析

接着我们使用Ollydbg打开,在逆向分析中,动态分析(OD)和静态分析(IDA)非常多,动静结合也是常用的分析手段。后续两篇文章将介绍它们的基础用法。

静态分析:程序并未运行,通过分析文件的结构(格式)获取其内部原理。

动态分析:在程序运行过程中,分析其内部原理。

灰盒分析:既不静态也不调试,通过一堆监控软件(注册表监控、文件监控、进程监控、敏感API监控)在虚拟机中跑程序,再分析恶意软件的大体行为,并形成病毒分析报告。

至于哪种方法更好?我们需要具体问题具体分析,如果是分析扫雷游戏,因为没有危害可以动态调试分析,但如果是WannaCry蠕虫,你就不能在真机上动态分析。同时,很多安全公司为了及时响应各种安全事件,会把样本自动上传到服务器中,它们每天会收到成千上万的恶意样本,但可能存在某些未知样本只上传部分的原因,比如某个未知样本是个动态链接库,此时没有运行条件,只能进行静态分析或者模拟接口分析。

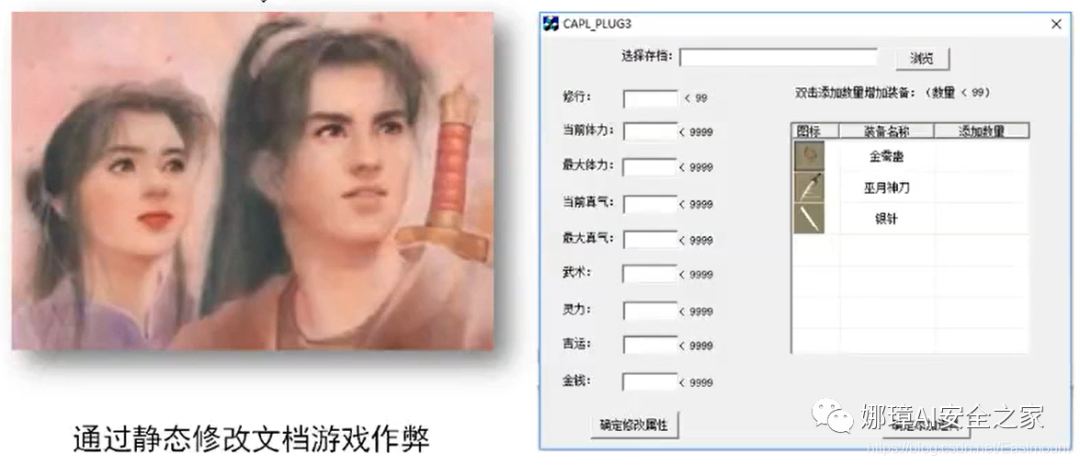

软件静态分析包括分析文件格式、分析网络协议、分析软件日志、修改存档文件等,下图展示了通过修改文件游戏作弊的示例。

软件动态调试可以用于HH翻译,比如《仙剑奇侠传》。

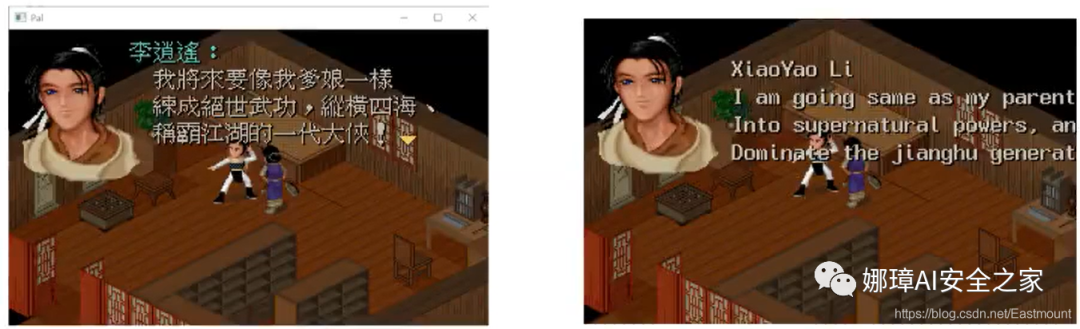

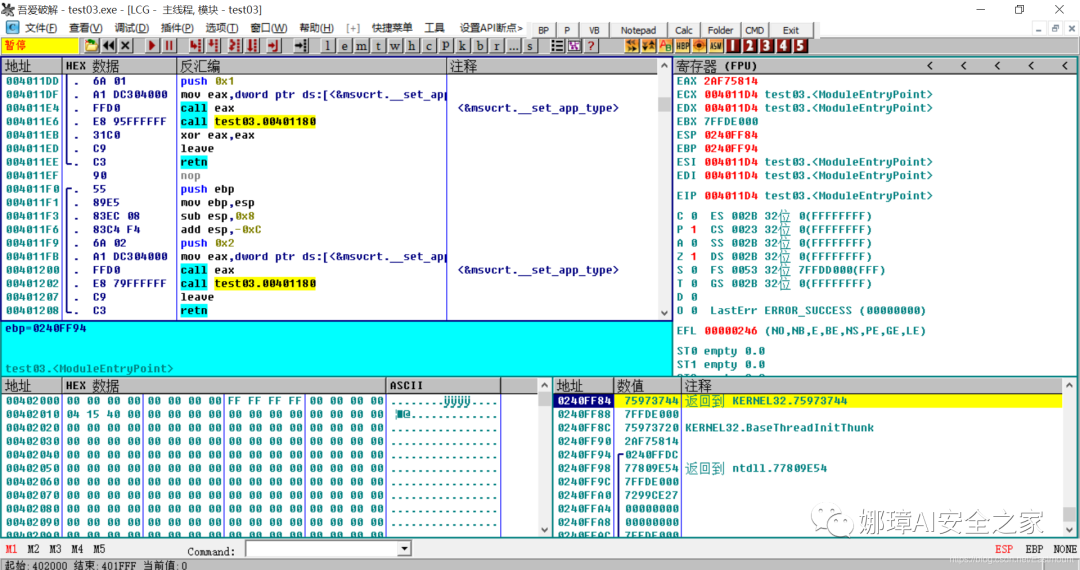

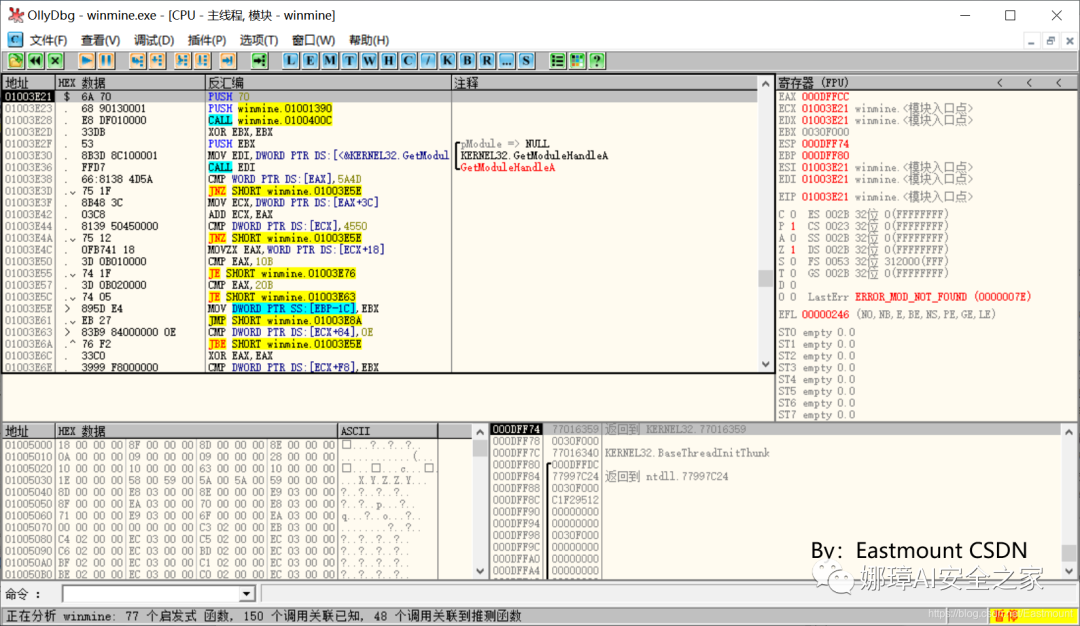

OllyDbg是一个新的动态追踪工具,将IDA与SoftICE结合起来的思想,Ring 3级调试器,非常容易上手,是当今最为流行的调试解密工具之一。它还支持插件扩展功能,是目前最强大的调试工具之一。OllyDbg打开如下图,包括反汇编窗口、寄存器窗口、信息窗口、数据窗口、堆栈窗口。

反汇编窗口:显示被调试程序的反汇编代码,包括地址、HEX数据、反汇编、注释

寄存器窗口:显示当前所选线程的CPU寄存器内容,点击标签可切换显示寄存器的方式

信息窗口:显示反汇编窗口中选中的第一个命令的参数及跳转目标地址、字符等

数据窗口:显示内存或文件的内容,右键菜单可切换显示方式

堆栈窗口:显示当前线程的堆栈

下图是打开EXE后显示的界面。

OD常用的快捷键调试方式包括:

F2:设置断点,如下图所示的红色位置,程序运行到此处会暂停,再按一次F2键会删除断点。

F9:按下这个键运行程序,如果没有设置相应的点,被调试的程序直接开始运行。

F8:单步步过,每按一次这个按键,将执行反汇编窗口中的一条指令,遇到CALL等子程序不进入其代码。

F7:单步步入,功能通过单步步过(F8)类似,区别是遇到CALL等子程序时会进入其中,进入后首先停留在子程序的第一条指令上。如下图进入CALL子程序。

F4:运行到选定位置,即运行到光标所在位置处暂停。

CTRL+F9:执行到返回,按下此键会执行到一个返回指令时暂停,常用于从系统领空返回到我们调试的程序领空。

ALT+F9:执行到用户代码,从系统领空快速返回我们调试的程序领空。

接着正式分析扫雷程序。

第一步:启动OllyDbg软件,选择菜单“文件”,打开winmine.exe文件。

这里我们猜测游戏中存在一个二维数组,当我们显示界面时会访问这个二维数组,并且调用BeginPaint函数来显示界面。所以接下来需要找到调用BeginPain的位置。

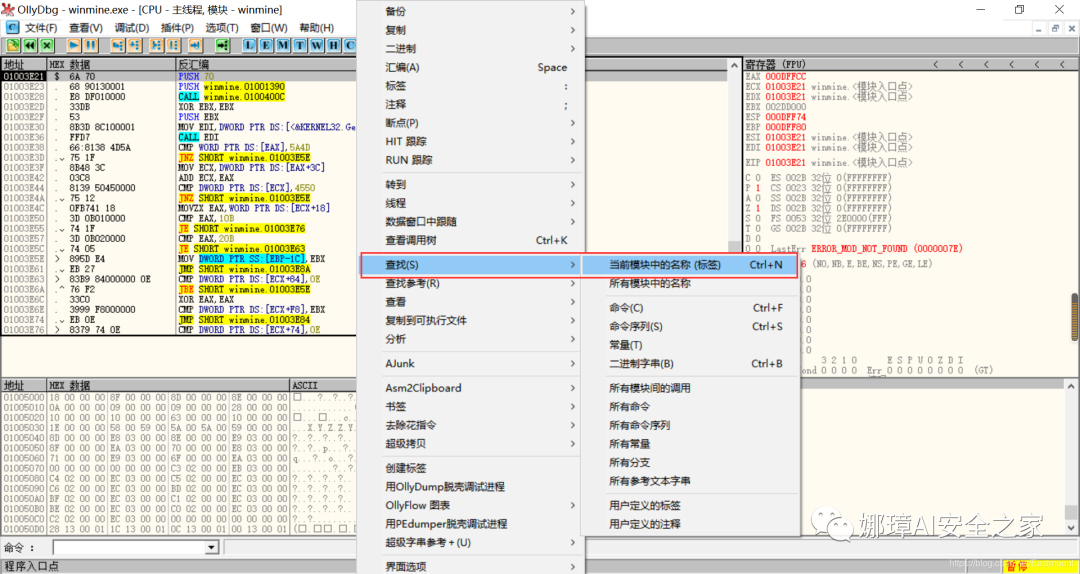

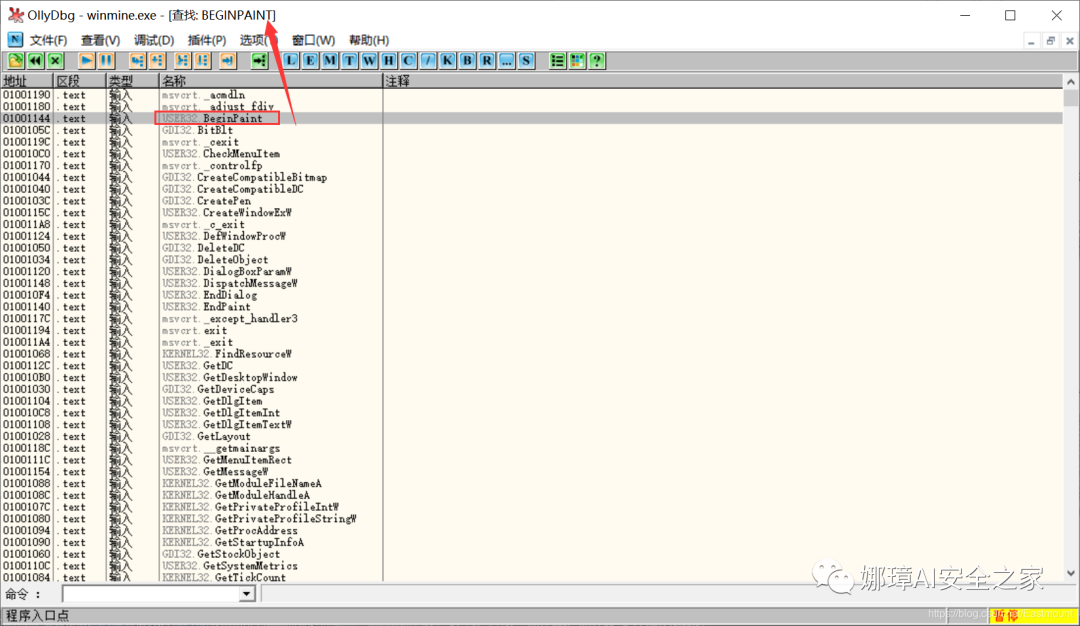

第二步:在反汇编窗口右键鼠标,选择“查找”->“当前模块中的名称”。

当我们在键盘上输入“BEGINPAINT”时,能够迅速找到对应的函数。

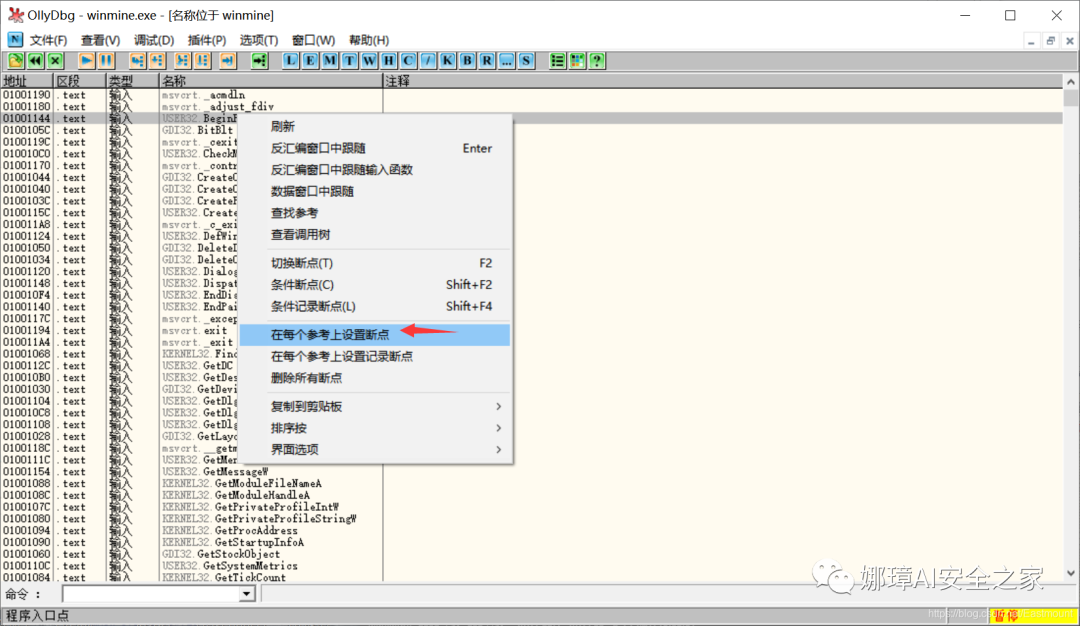

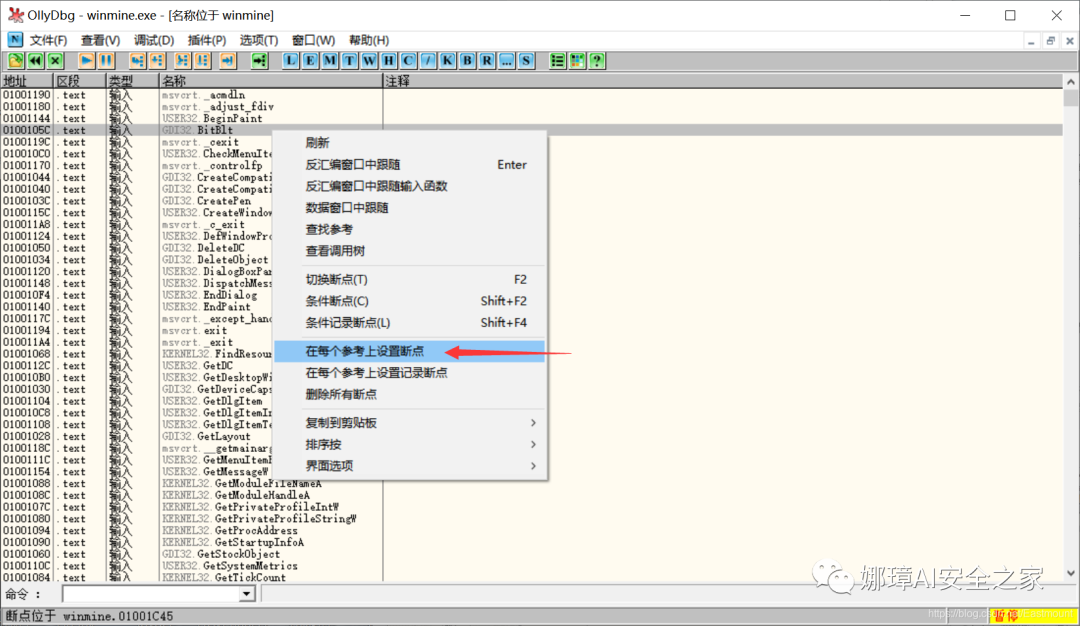

第三步:点击右键选择“在每个参考上设置断点”。

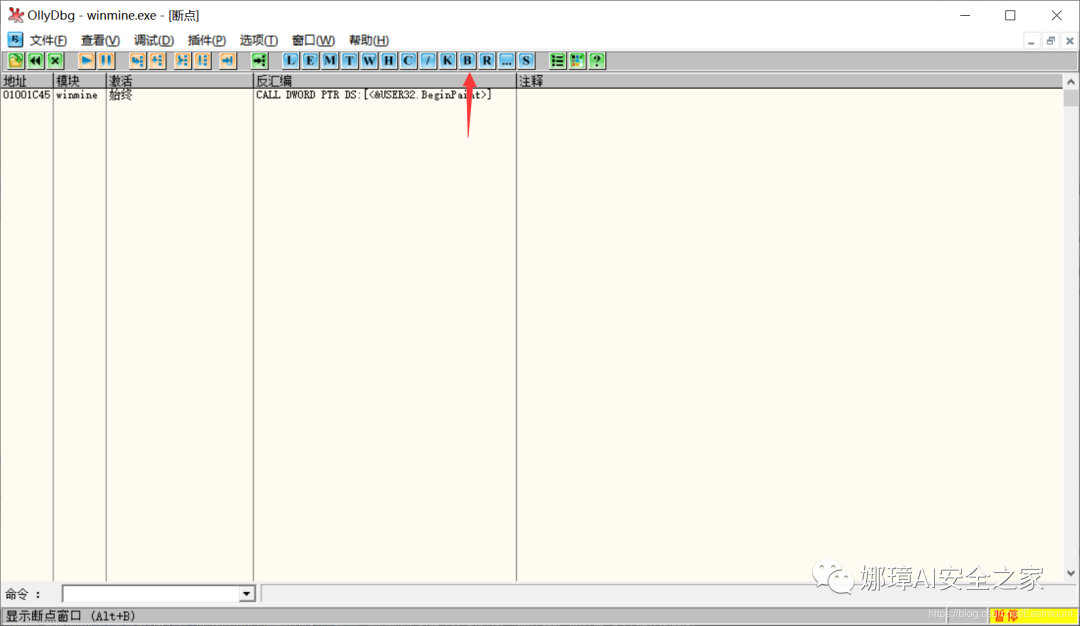

接着点击下图所示的“B”进行断点设置界面。

双击该断点会进入到反汇编窗口BeginPaint对应位置。

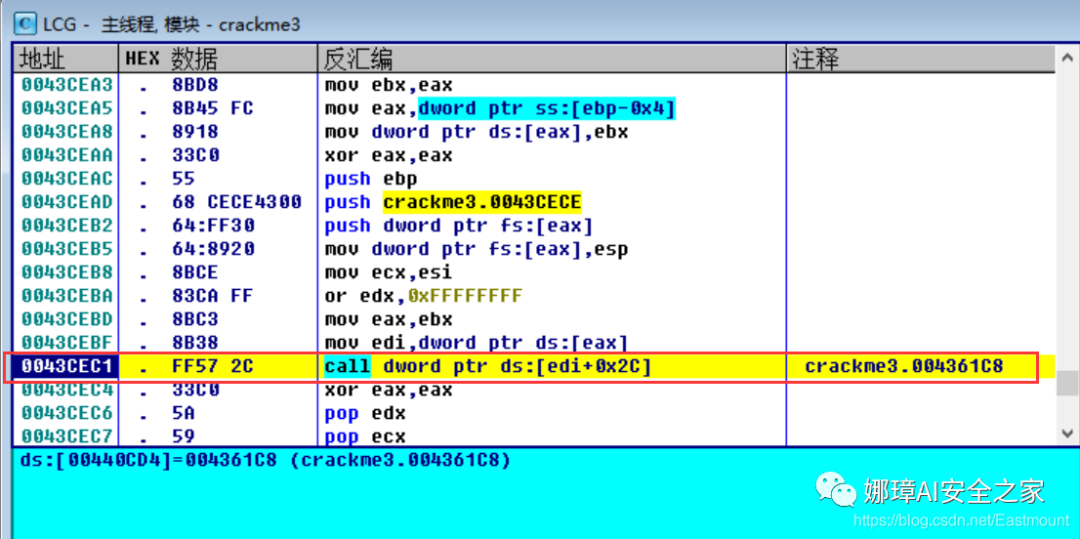

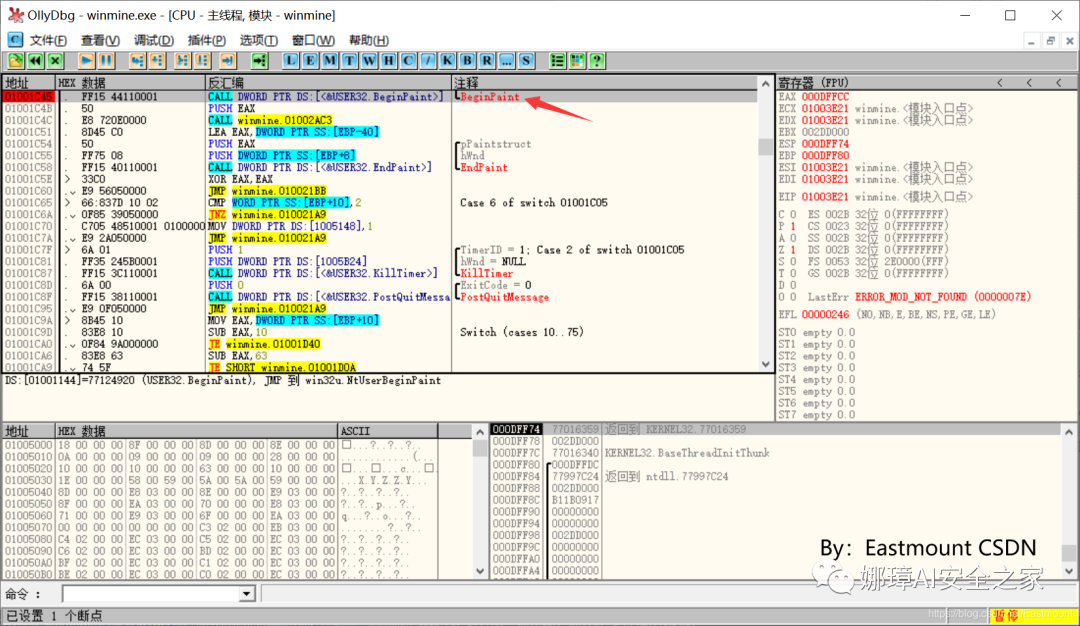

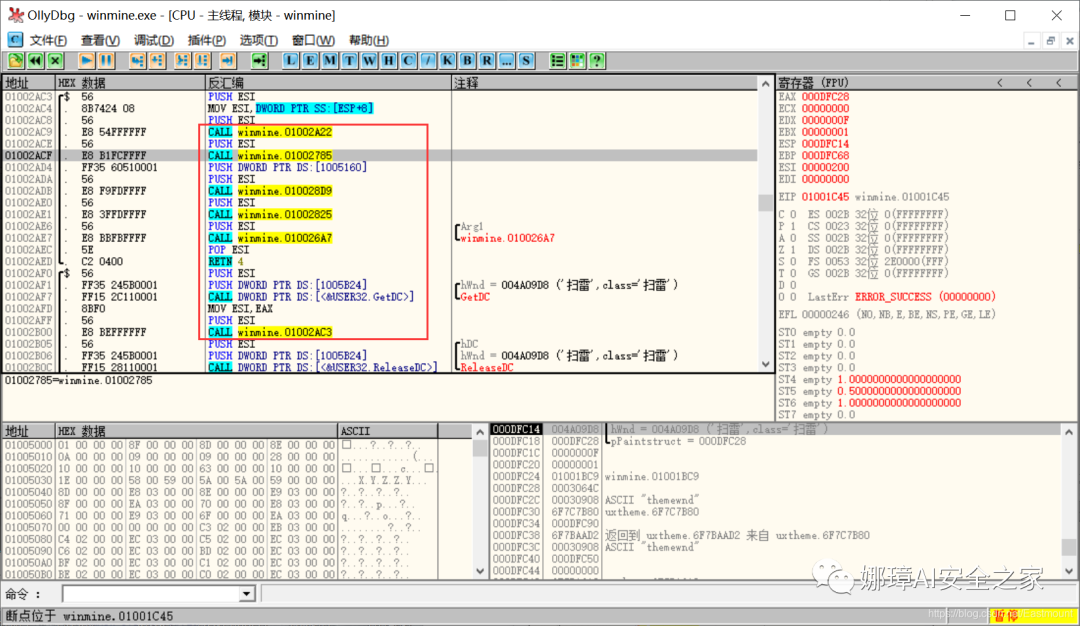

第四步:按下“F9”运行程序,可以看到在BeginPaint和EndPaint之前有一个CALL函数。

选中该行右键“跟随”之后,去到0x01002AC3位置,发现又存在很多个CALL函数。

一种方法是一个一个函数分析,这里使用另一种方法。当我们在使用扫雷时,发现它的界面并没有闪烁,所以怀疑使用了 双缓存技术,这是我们的突破口。双缓存是在缓存中一次性绘制,再把绘制的结果返回在界面上。比如,你要在屏幕上绘制一个圆、正方形、直线,需要调用GDI的显示函数,操作显卡画一个圆,再画一个正方形和直线,它需要访问硬件三次;此时依赖硬件的访问速度,而且如果绘制错误擦除再绘制,需要反复的访问硬件,为了减少硬件操作,我们在内存中把需要绘制的图像准备好,然后一切妥当之后提交给硬件显示。

PS:当然,为什么是双缓存技术呢?目前的我也无法理解。只有当我们做了大量的逆向分析后,才会养成一定的经验来帮助我们判断。任何行业和技术都是这样的,包括作者自己,目前也是一步一个脚印的去学习,去总结,去进步。期待与您前行,加油~

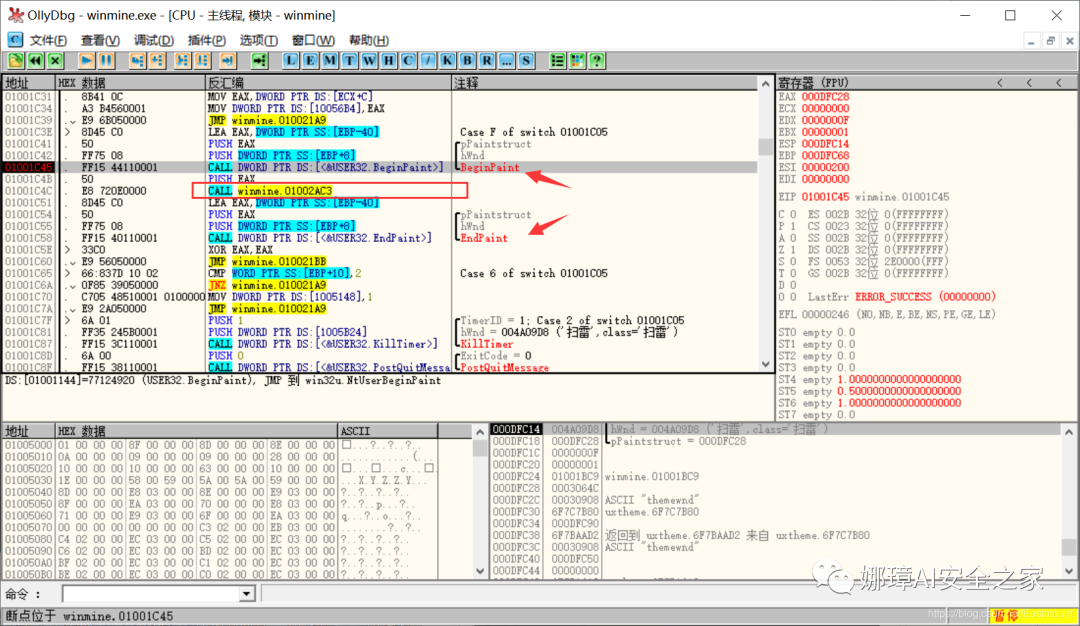

点击右键选择“在每个参考上设置断点”,如下图所示,此时绘制了两个断点。

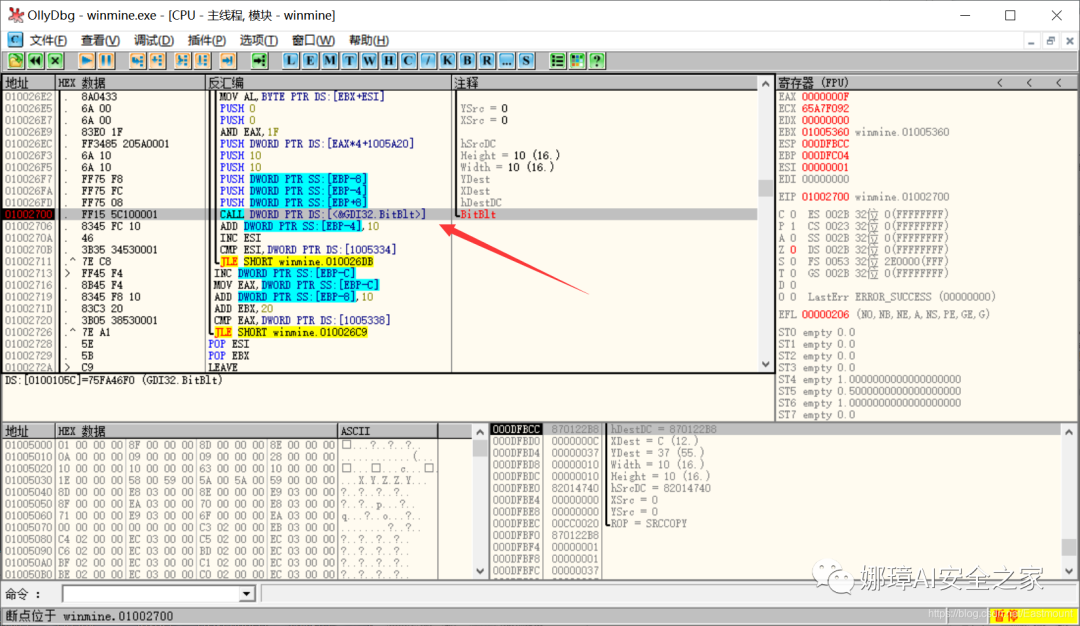

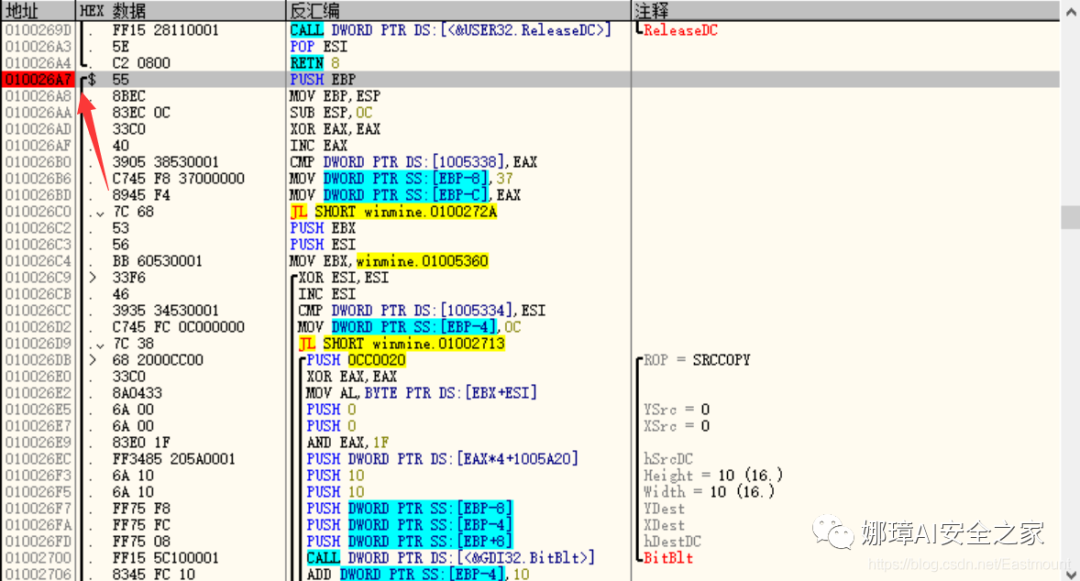

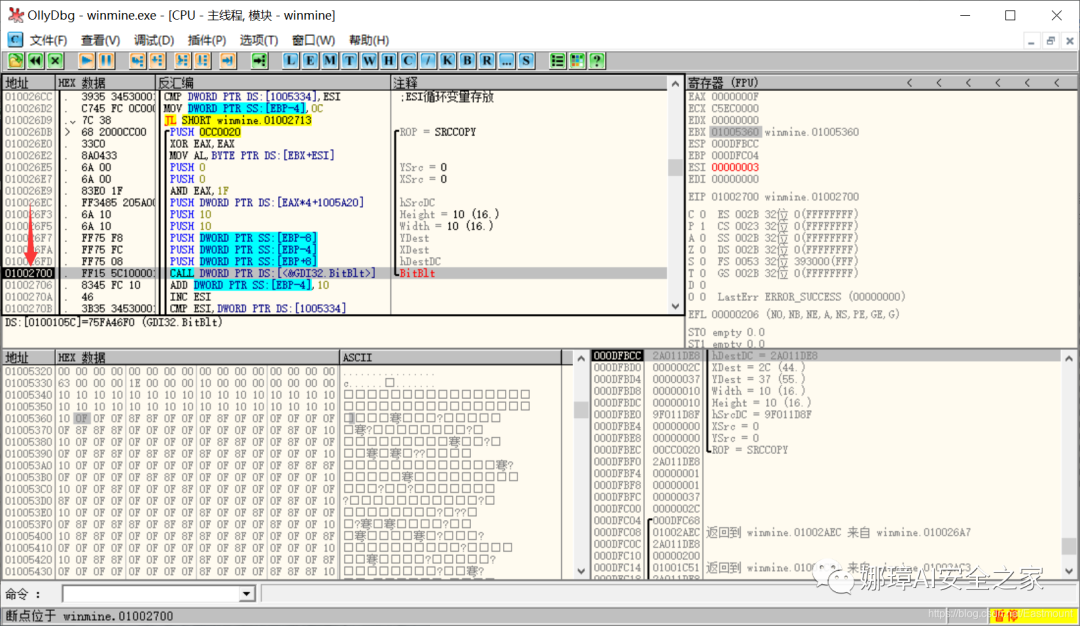

第六步:运行程序去到第二个断点BitBlt位置。

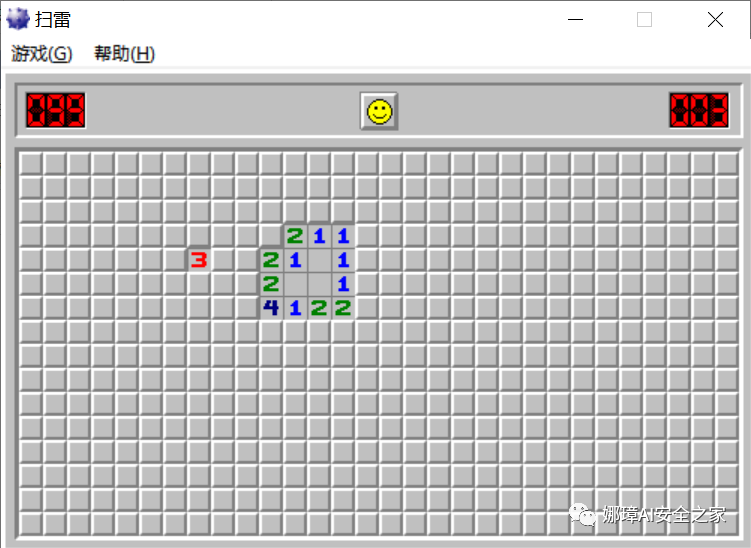

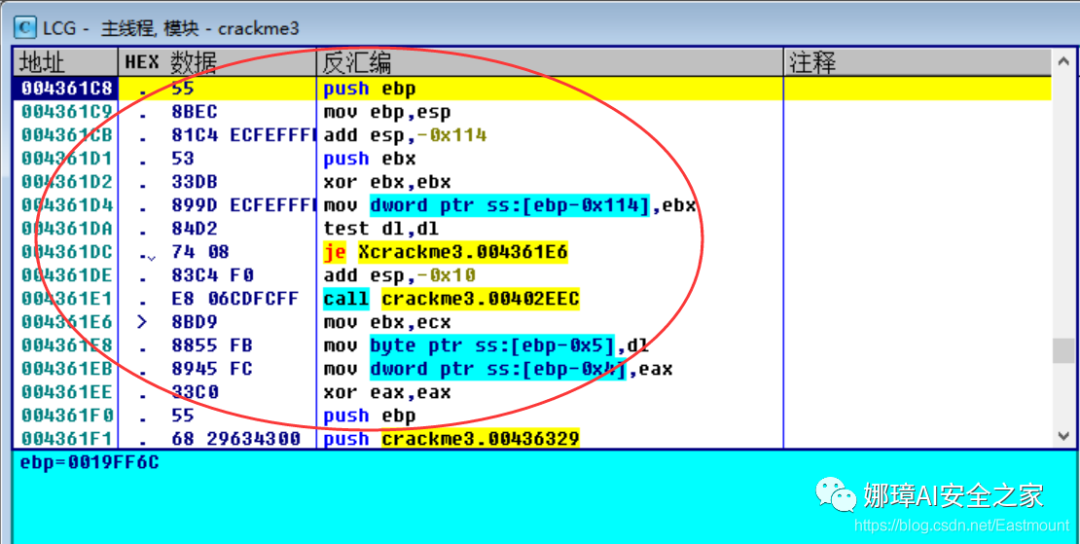

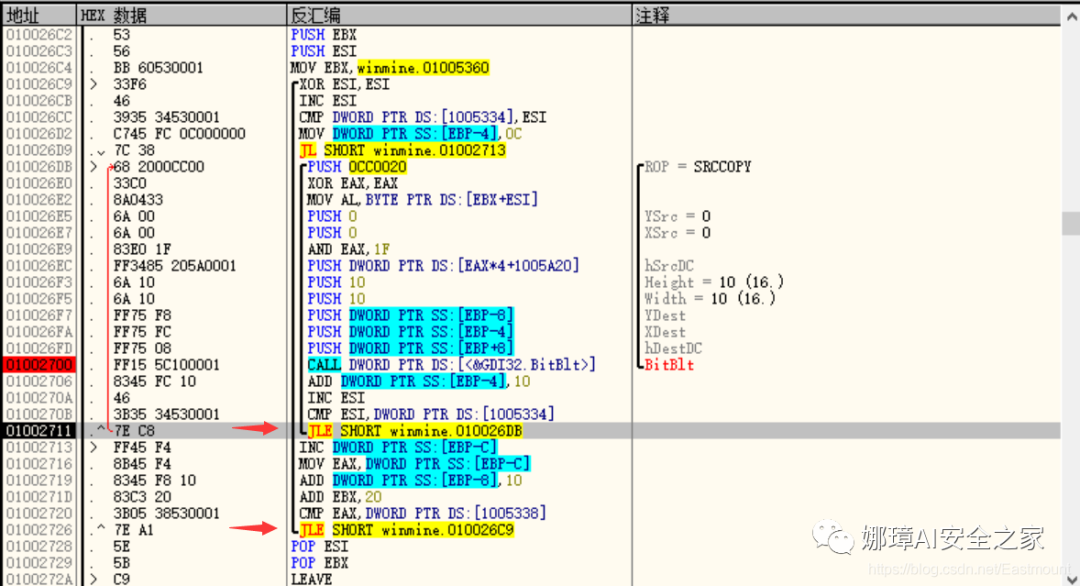

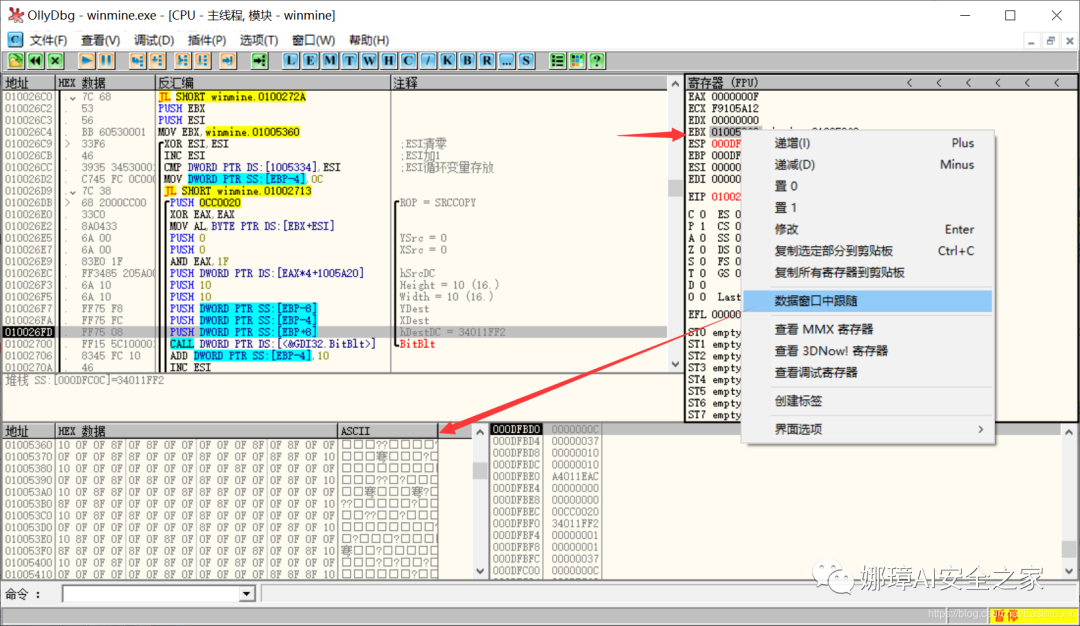

注意,此时显示了两层循环,刚好符合我们二维数组的遍历,按F8单步步过可以动态调试观察其效果。

第七步:在0x01002700位置按下F2取消断点,并在该函数的起始位置0x010026A7设置断点,接下来需要详细分析这个双缓存函数绘制过程。

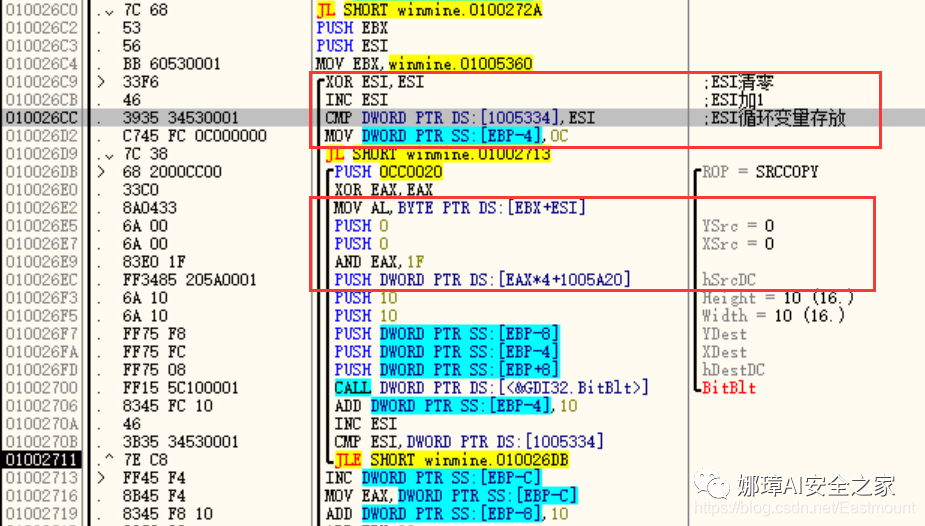

代码中,ESI首先通过XOR进行清零,然后再加1;接着ESI会调用CMP进行比较,说明ESI是循环变量。接下来“MOV AL, BYTE PTR [EBX+ESI]”表示将EBX和ESI相加赋值给AL,然后AL判断一个值再做其他的,这有点像访问数据,后面的显示特性随着AL做改动,即AL影响后面显示的内容。

MOV指令是数据传送指令,也是最基本的编程指令,用于将一个数据从源地址传送到目标地址(寄存器间的数据传送本质上也是一样的)。

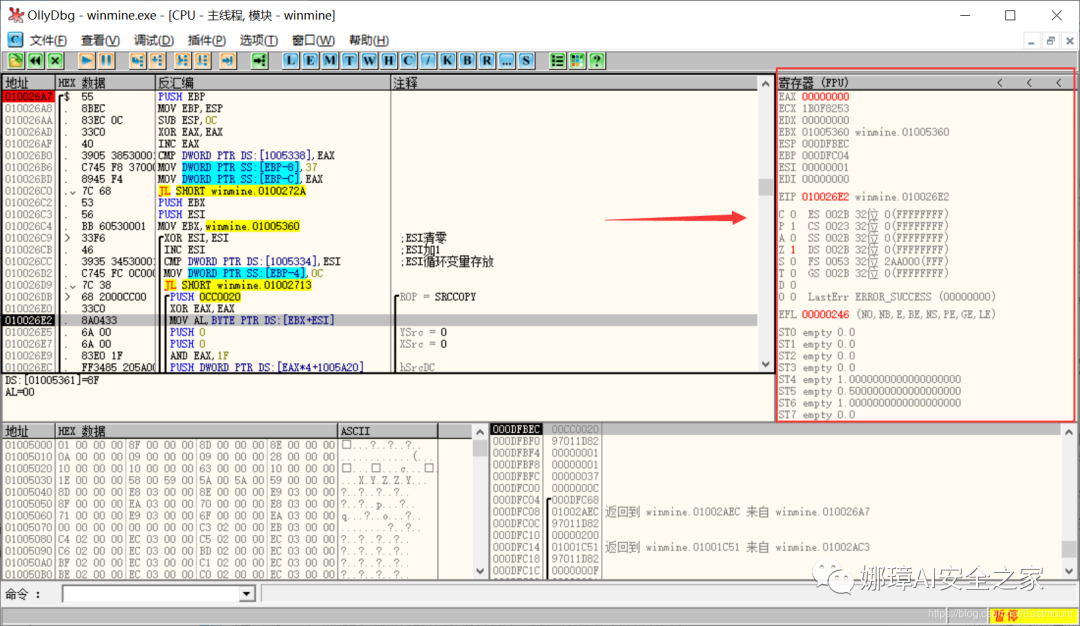

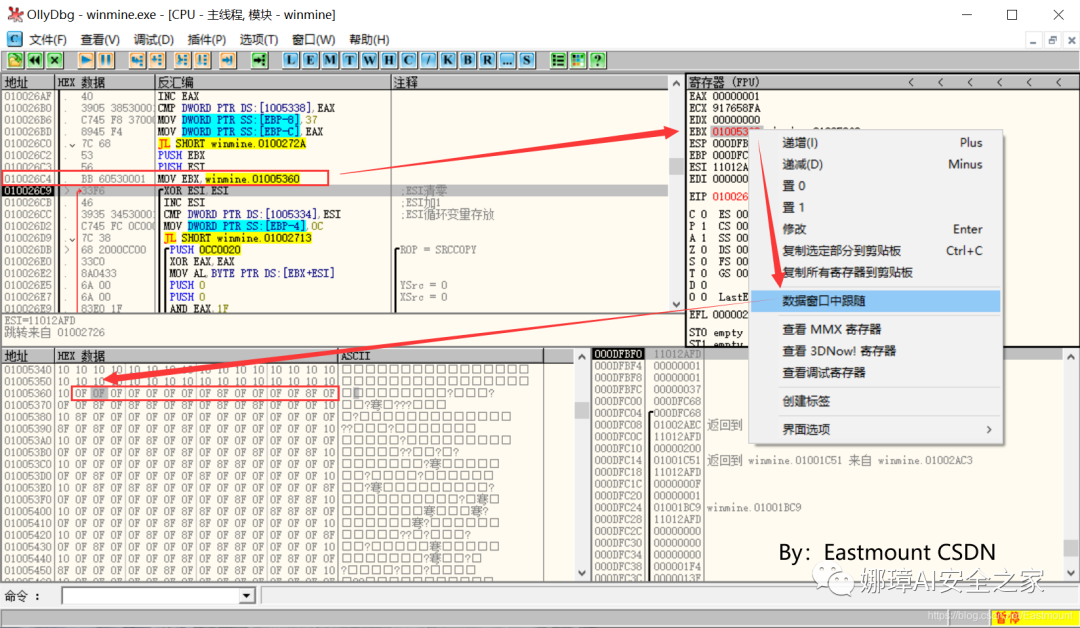

第八步:下面看看寄存器,其中EBX是基址寄存器,ESI是它的偏移量,猜测这个EBX基址寄存器和关键数据有关。

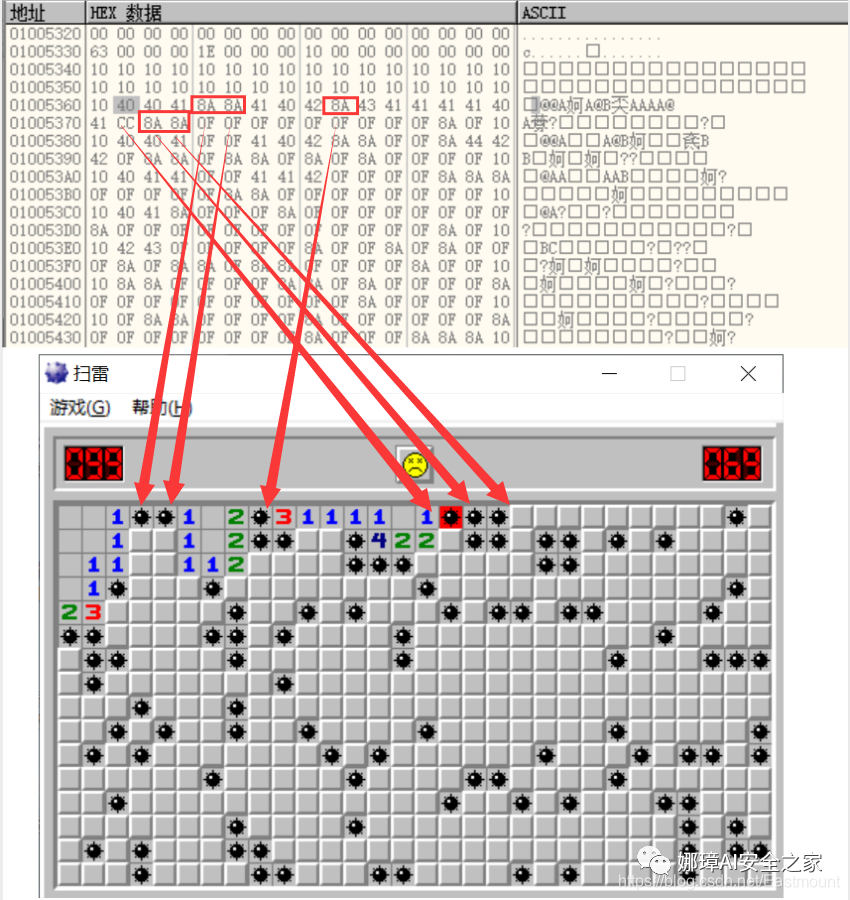

选择EBX基址寄存器,然后选择“数据窗口中跟随”,显示如下图所示的数据。

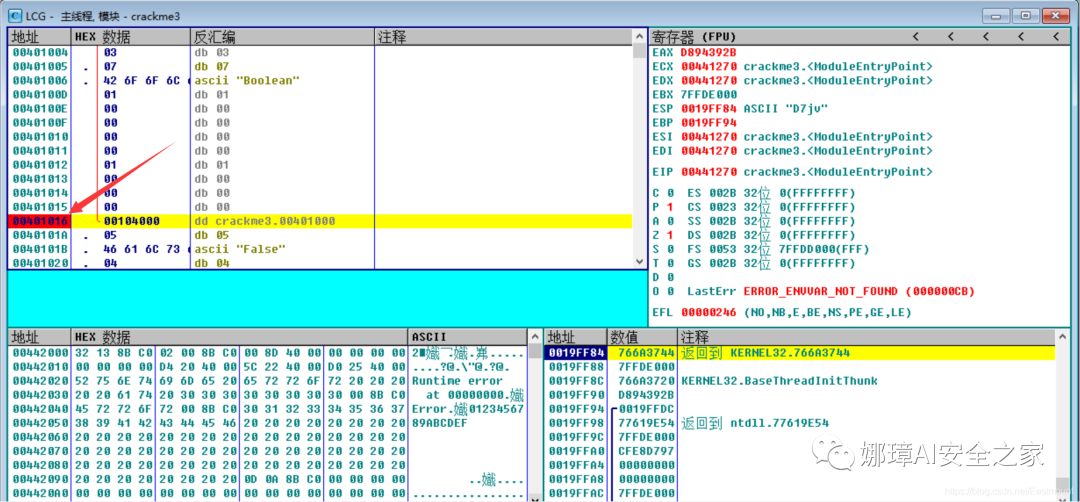

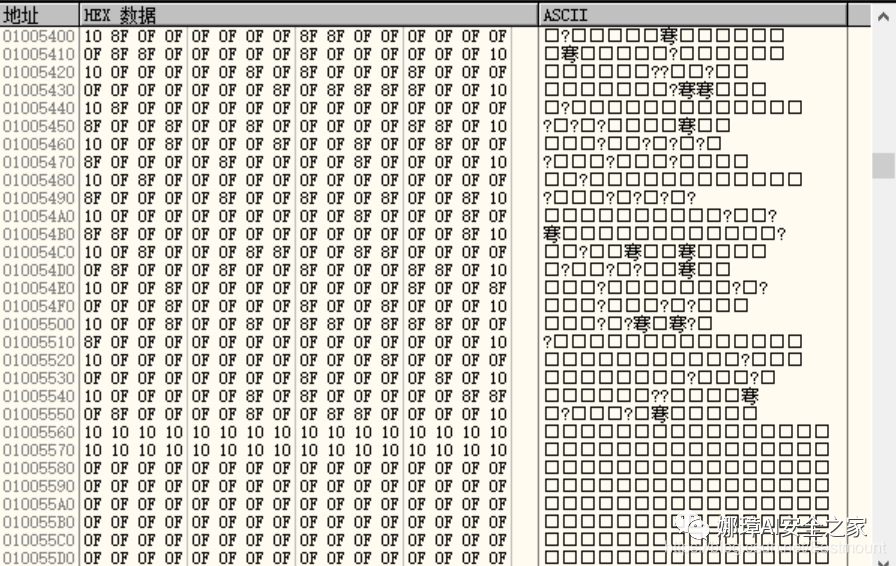

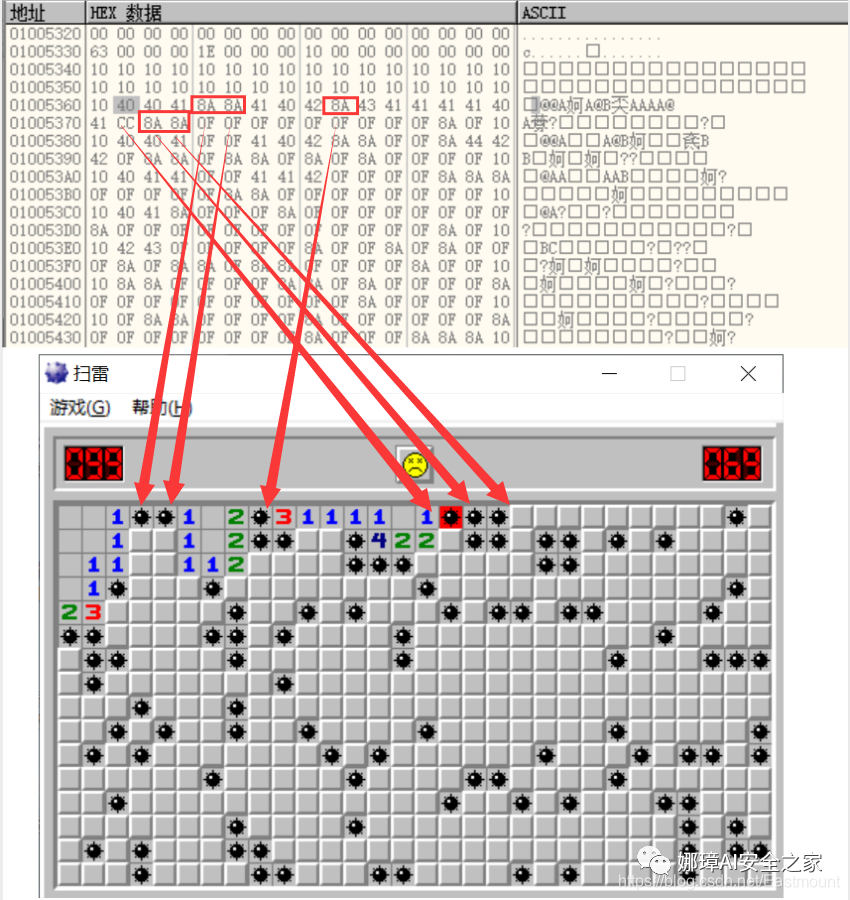

数据窗口显示如下,我们发现“0F”出现较多,猜测多的这个可能是空的,少的那个是雷“8F”。

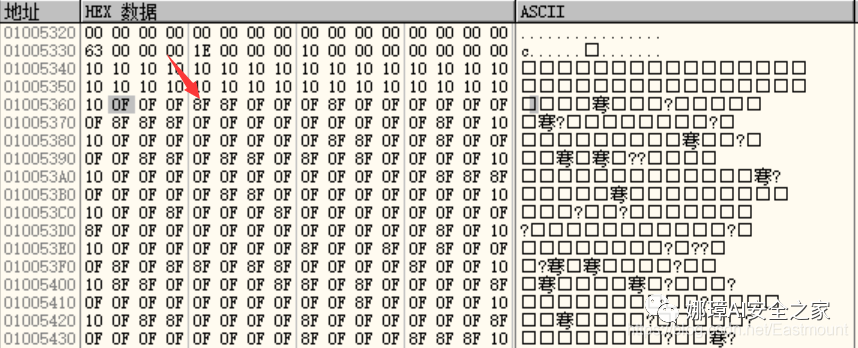

第九步:数据区详细分析。我们选择0x010026A7位置,然后按下F2取消断点,然后继续运行程序,此时弹出扫雷主界面。游戏中通常会存在边界(围墙),这里“10”应该是边界位置,而0x01005361则为起始位置。

如果第一个不是雷、第二个不是雷、第三个不是雷,第四个才是雷,我们“0F”是空格,“8F”是雷的猜测则正确。

我们取消0x01002700位置的断点,然后运行程序弹出扫雷界面,根据下面的二维矩阵进行扫雷。

如下图所示,前面3个果然是空格,而第四个则是雷。“8A”是雷,“0F”是空格实锤,而且点过的地方会变成数字,比如“40”、“41”、“42”等。

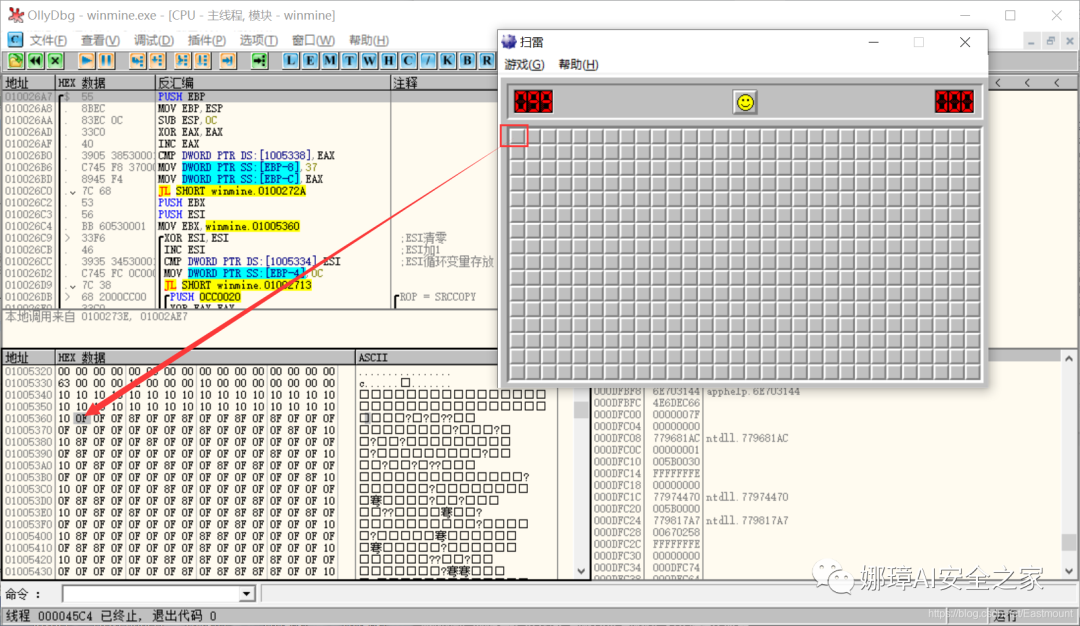

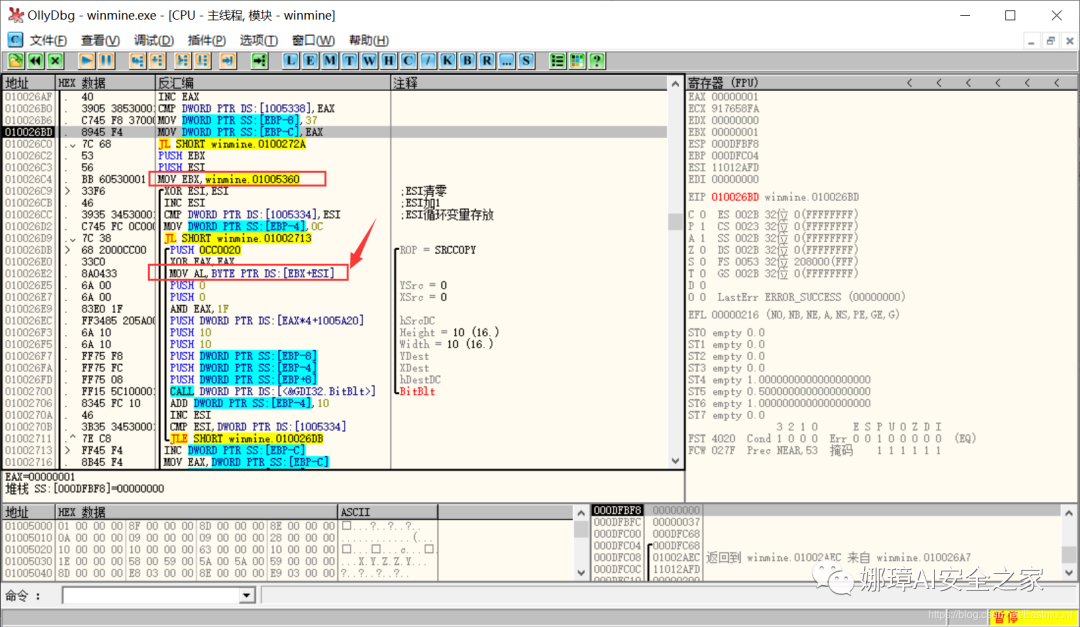

第十步:写个程序进行扫雷数据区详细分析。我们重新运行程序,选择“查找”->“当前模块中的名称”,找到双缓存技术的核心函数BitBlt,然后重新找一下,找到代码位置。如下图所示,EBX就是雷区的起始位置,我们要想办法把它读取出来,再往前“MOV EBX, 01005360”代码看到了EBX的赋值定义。

接着我们输入F7单步调试,执行完0x010026C4赋值语句后,我们在数据窗口中跟随EBX寄存器,显示如下图所示。前面8个均为“0F”表示空格,第9个为雷,再验证一次“01005360位置”,就开始准备写程序了。

验证成功,开始写程序吧!

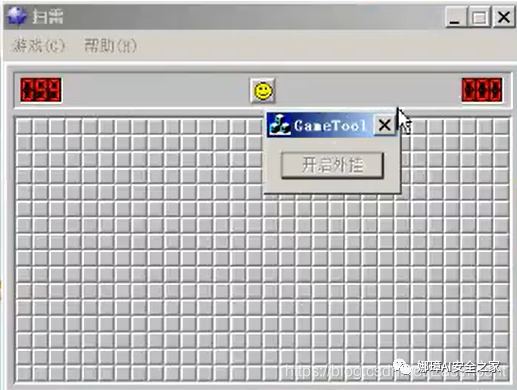

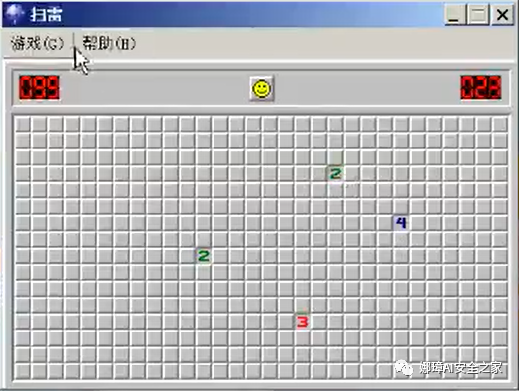

第十一步:扫雷辅助程序。我们编写了这样一个程序,当它开启后,我们鼠标移动到方格,如果是雷它的标题会变成“扫雪(xue)”,然后我们不点击它就可以了。哈哈~

正常是“扫雷”。

雷区显示为“扫雪”。当然你也可以写得更隐蔽些,比如和苹果电话手表建立连接,如果是“雷”让手表震动一下,否则正常。

注意,基本原理知道后,就需要开发解决问题了。对于安全行业来说,不管是做病毒还是研究漏洞利用或游戏防护的,逆向分析都是基础,开发解决问题才是关键。比如,某个病毒样本的行为已经分析清楚了,这个病毒在哪里创建系统文件、修改哪个系统文件、注入到哪个进程、动了哪个注册表等等,逆向分析第一步完成,但更重要的是怎么解决问题,创建注册表就需要删除注册表,修改系统文件就要还原文件。

我们在网上搜索某些病毒资料时,有些逆向工程师会给出手工修复方案,比如关闭哪个服务、删除哪个隐藏文件、手工清除注册表哪一项等。但是对于安全公司来说,比如360公司,你安全扫描完成之后,不可能弹框提示用户手工修复,而是需要提供自动化方案一键修复,最终结果是需要修改杀毒软件的引擎代码,或者提供专杀工具给用户,这个时候工具需要自动化完成相关操作。

很多新手会看不起开发,觉得搞逆向、搞网安的是王道,不用学开发,这是不对的。 针对上面的实战,我们就发现逆向是站在开发基础上,反向推导作者是怎么做的,比如扫雷需要思考作者会用什么方式表示雷区,然后怎么用UI体现出来以及调用什么函数实现。所以,逆向分析之前都要教开发类的课程,《数据结构》《操作系统》《计算机组成原理》《编译原理》等课程掌握越深入越好。

三.扫雷游戏检测工具

通过第二部分,我们知道以下信息:

扫雷的首地址为0x01005360

显示“0F”表示空格,显示“8F”表示雷

雷区的边界为0x10

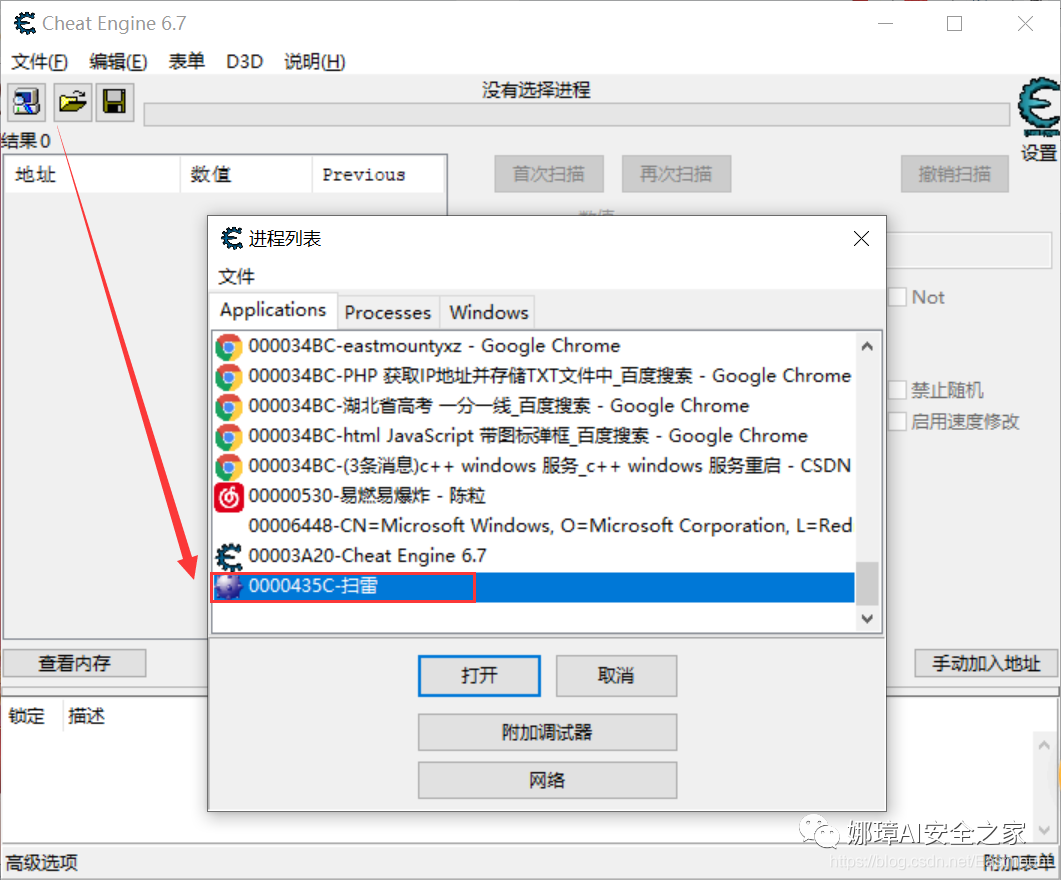

原理是找到雷在内存中的值,只要不是雷值我们把它点击开来。接下来作者再补充一个逆向辅助工具,通过CheatEngine实现雷区检测。

Cheat Engine又称CE修改器,是一款内存修改编辑工具。你可以通过Cheat Engine软件来修改游戏中的内存数据、人物属性、金币数值等等,功能强大且操作简单,可以为你带来良好的更好的体验游戏。

1.Cheat Engine确定起始位置

第一步,打开Cheat Engine软件,点击“选择打开一个程序”按钮,如下图所示。

打开扫雷软件设置为初级。

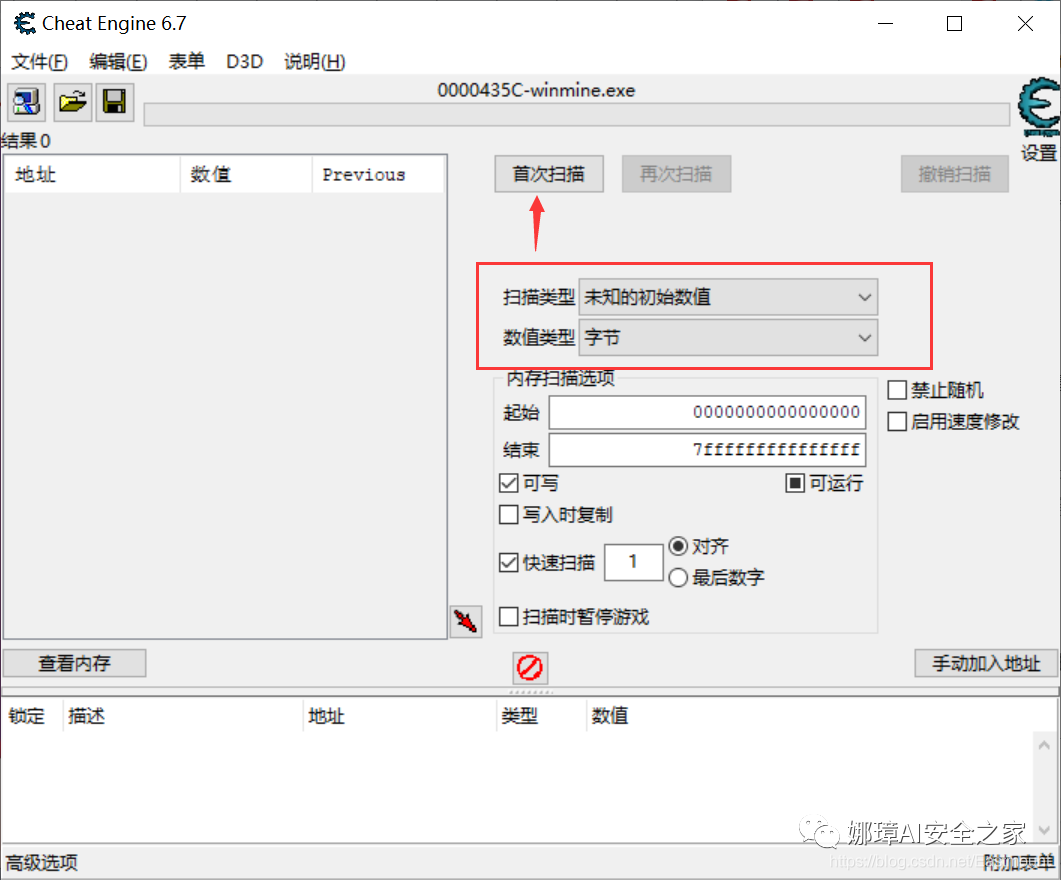

第二步,选择扫描类型为“未知的初始数值”,选择“数值类型”为字节,然后点击“首次扫描”。

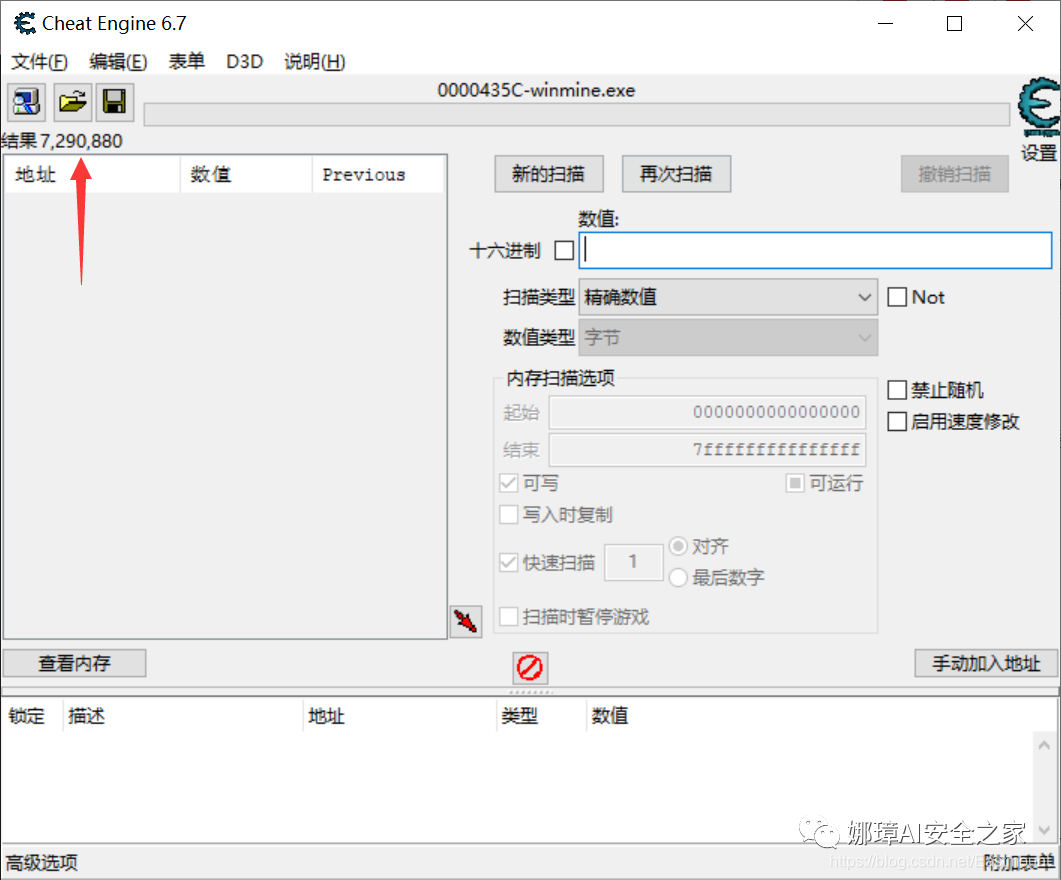

此时显示7,290,880个数据,如下图所示:

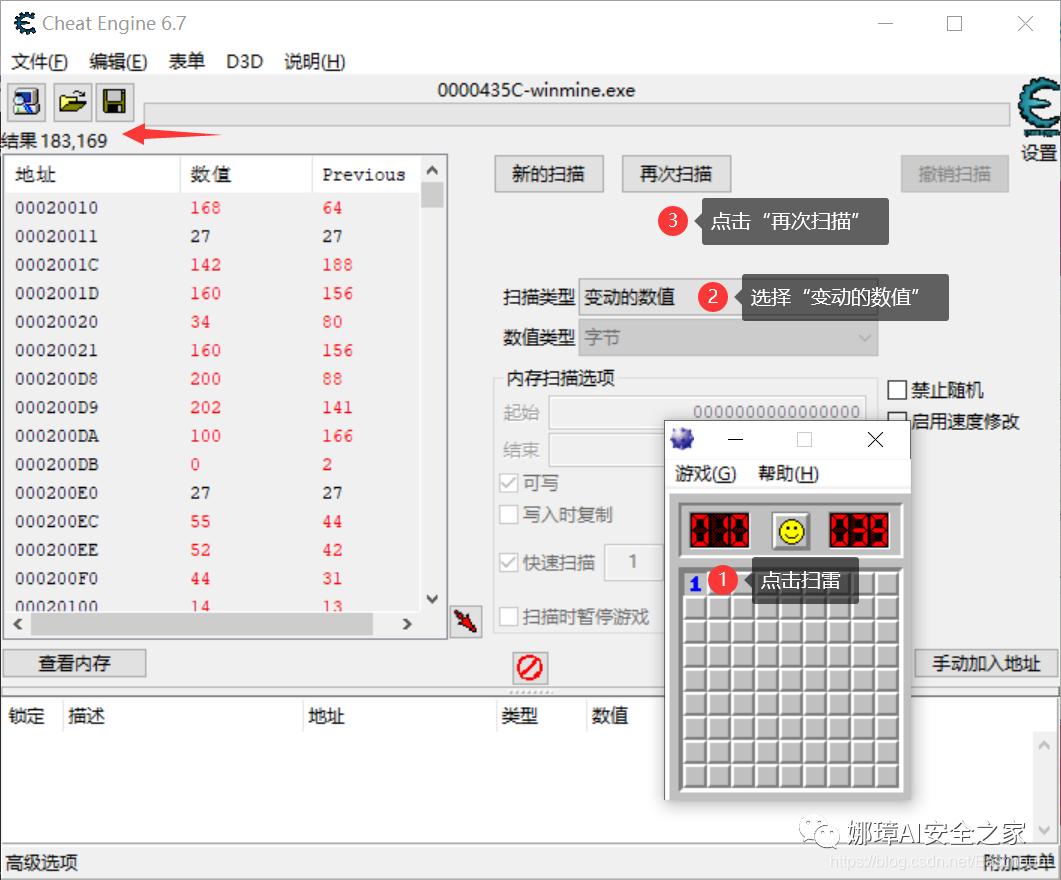

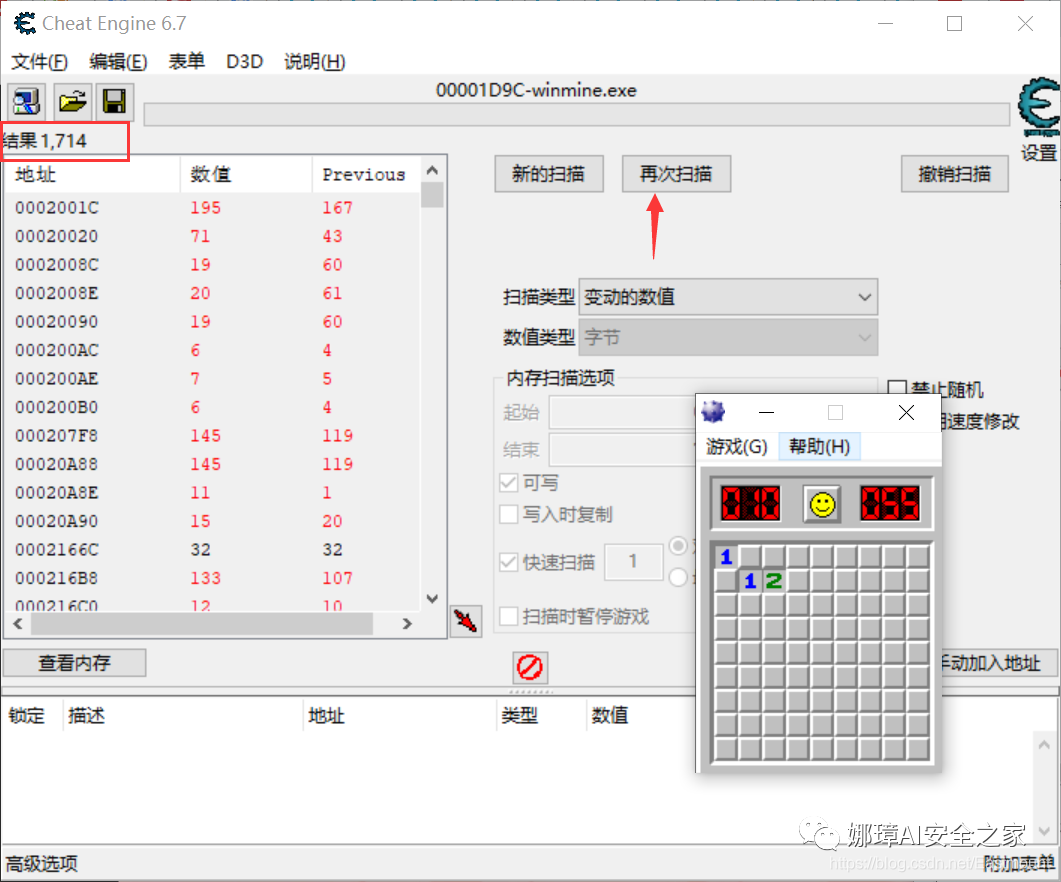

第三步,接着我们点击扫雷,然后在“扫描类型”中选择“变动的数值”,点击“再次扫描”,此时返回结果183,169个。最终通过反复的筛选找到首地址。

继续点击扫描,如下图所示。

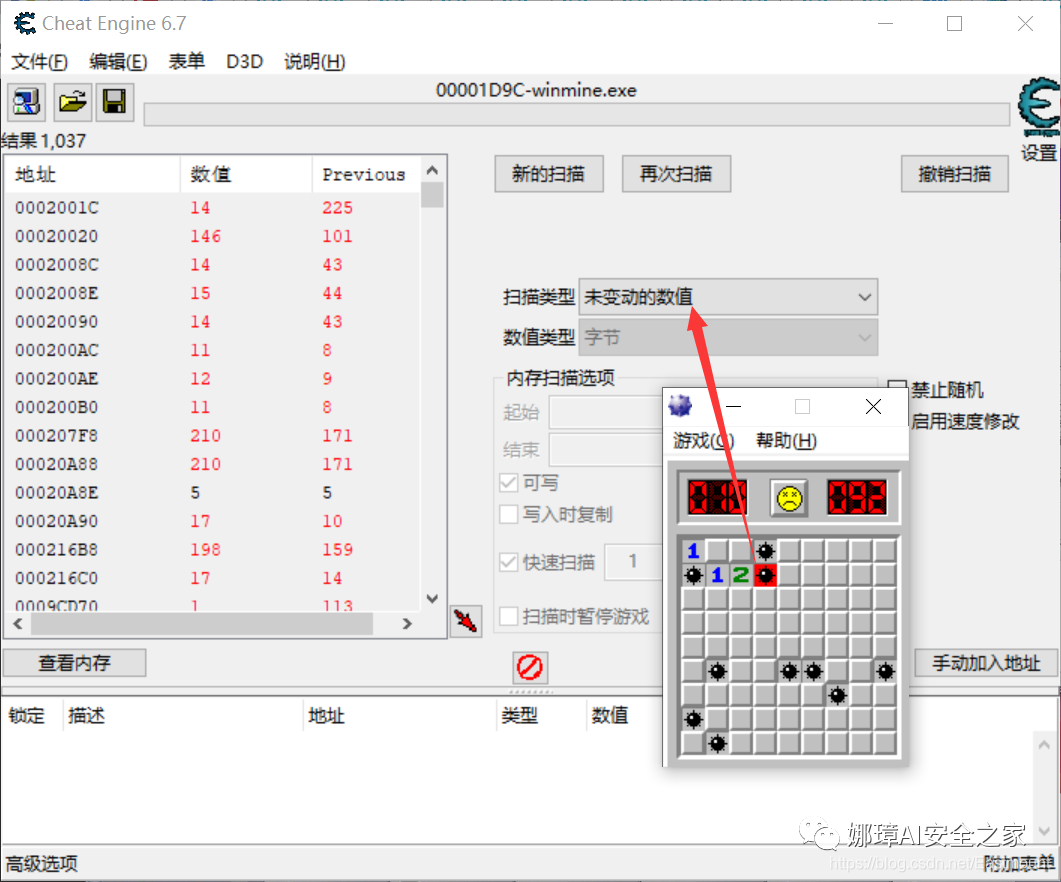

第四步,如果出现地雷则选择“未变动的数值”,点击“再次扫描”,接着继续新一轮的扫雷游戏。

始终以第一个方格的状态为目标进行重复的操作。

开始扫描:设置“未知的初始数值”

扫描第一个格子:设置“变动的值”

继续扫描,结果是雷:设置“未变动的值”

继续扫描,结果非雷:设置“未变动的值”

重新开始:设置“变动的值”

重新开始如果第一个格子和上一次一样,则设置“未变动的值”,否则“变动的值”

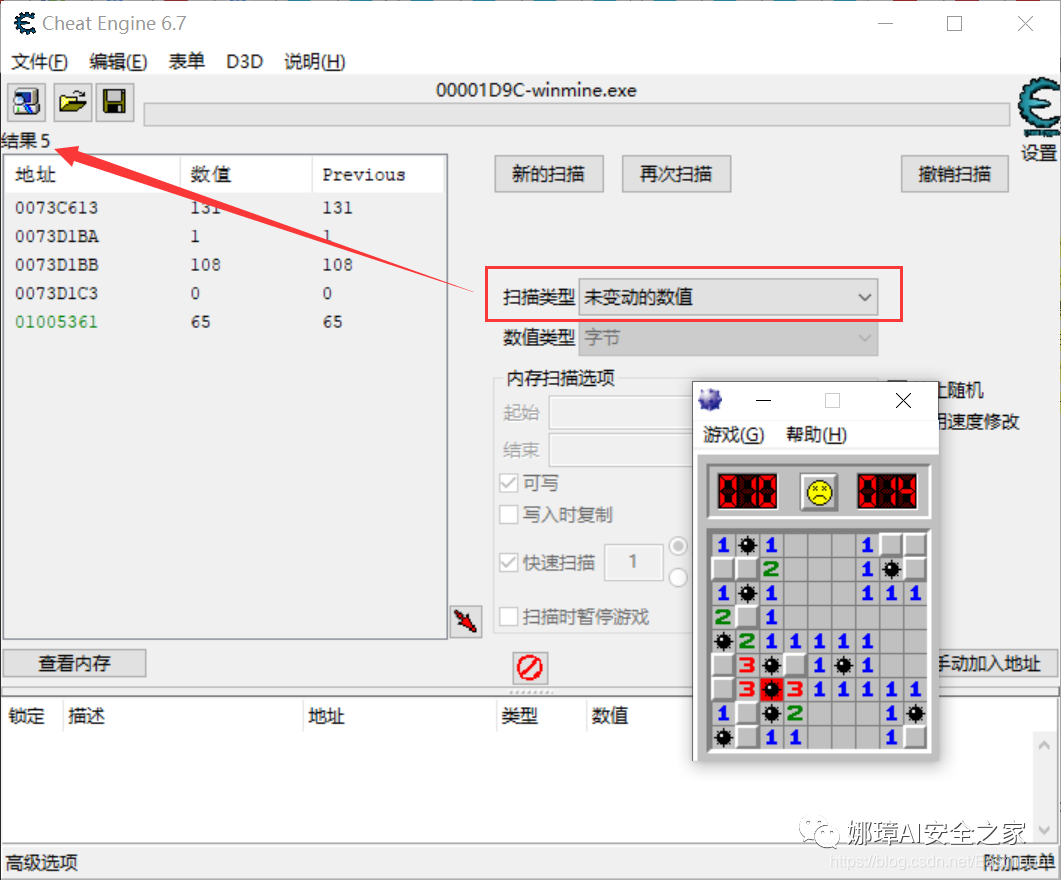

下图展示了最后5个结果,接着继续反复筛选。

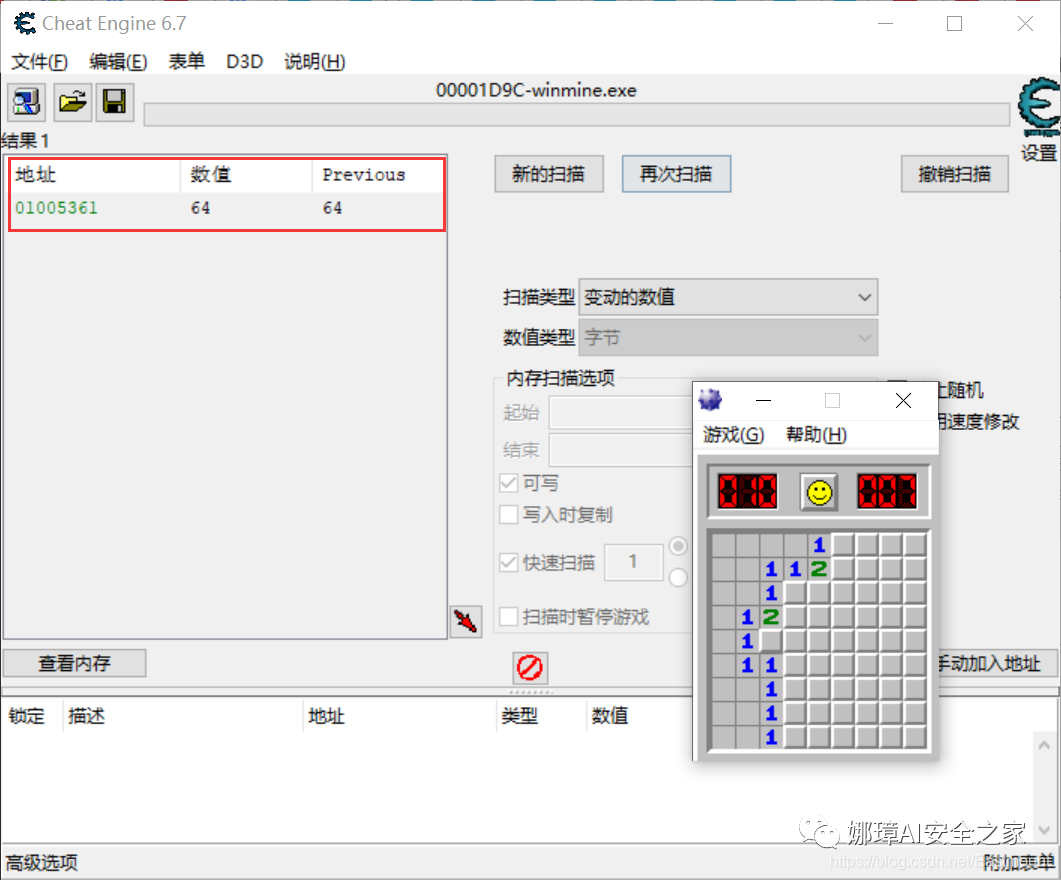

最终获取如下图所示的结果,其初始地址为——0x01005361,和前面OD软件分析的一样。

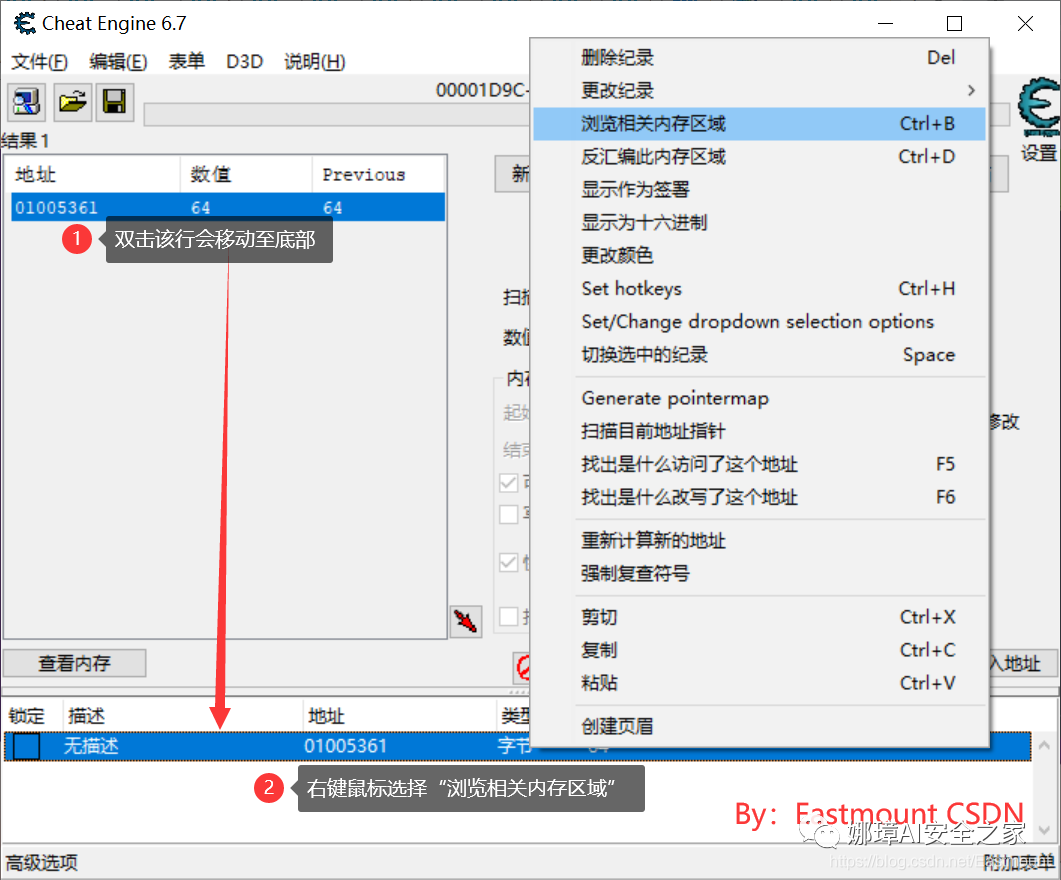

第五步,双击该行移动至底部,然后右键选择“浏览相关内存区域”选项。

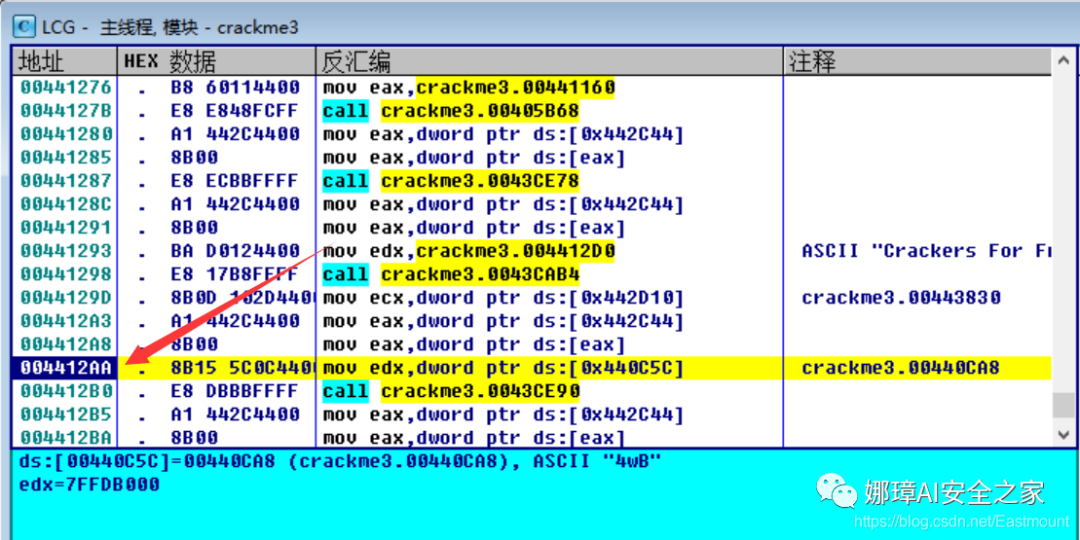

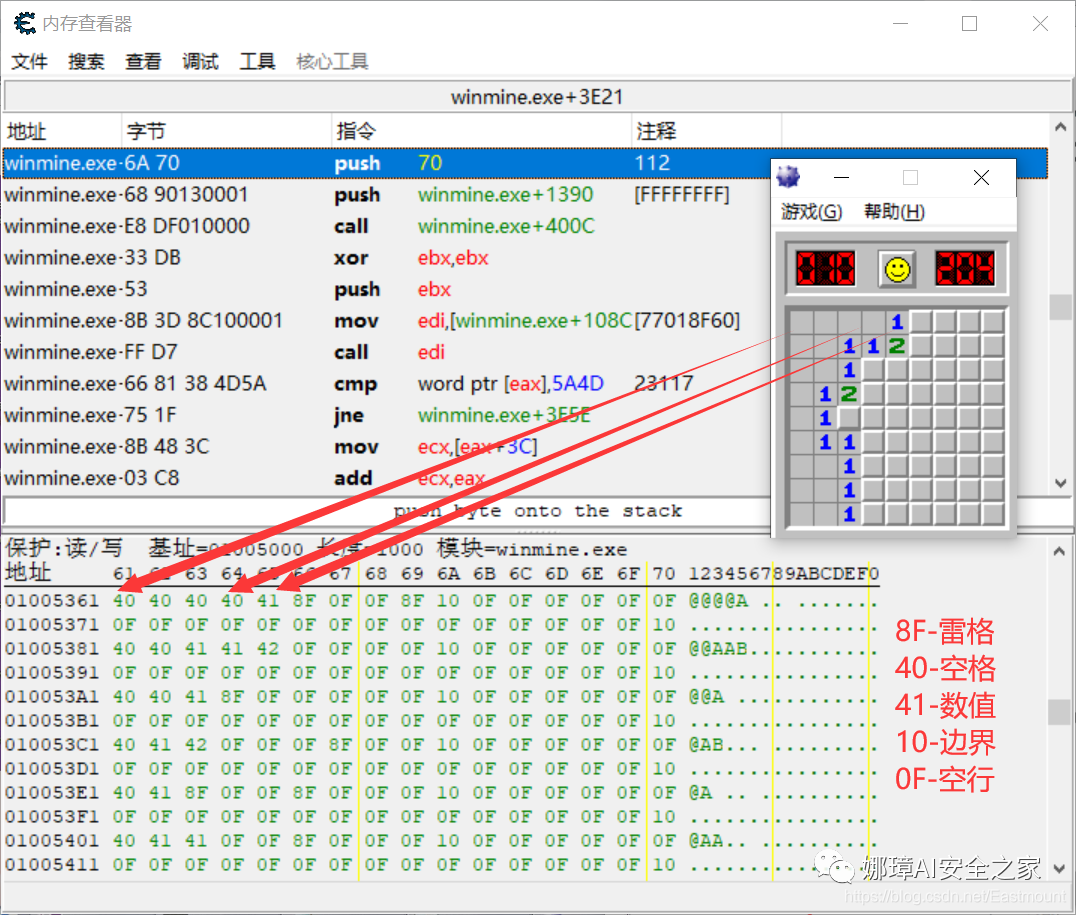

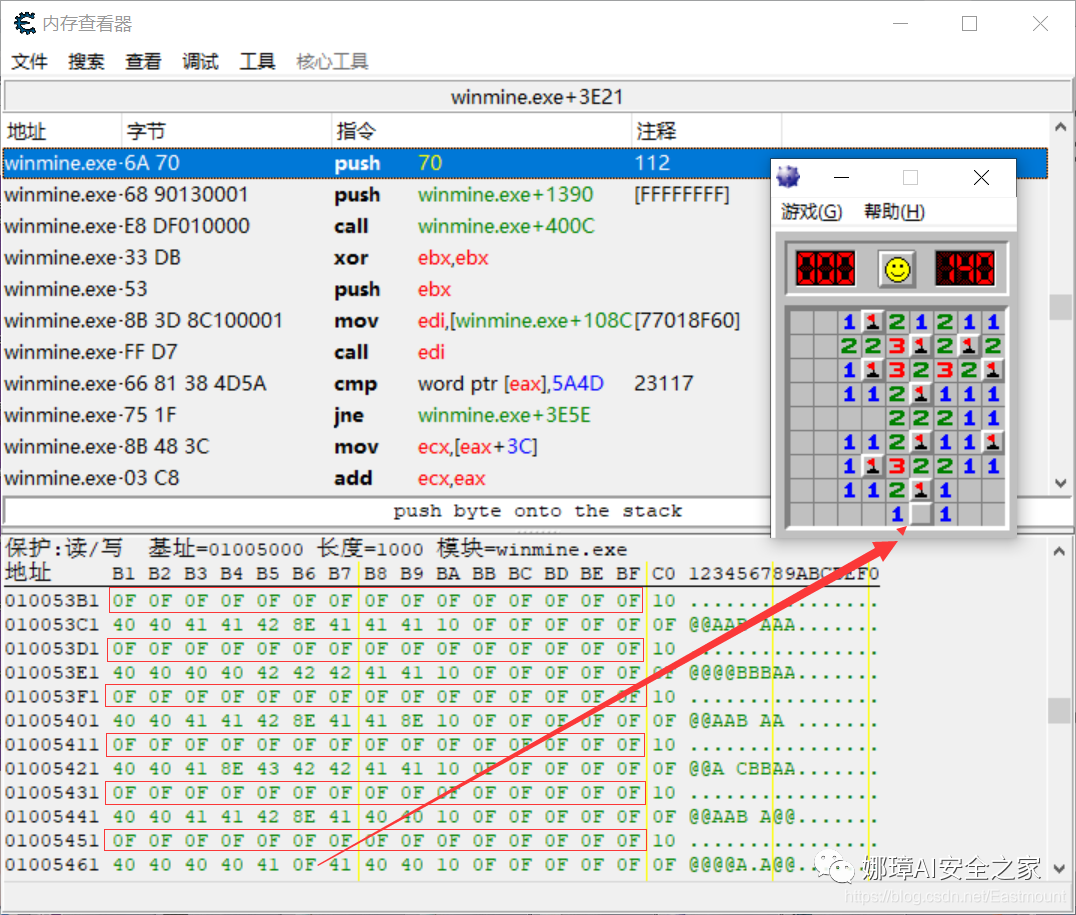

显示内容如下图所示,它同样和我们前面OD分析的内容一致。其中“8F”表示雷,“40”表示空格,“41”到“49”表示数字,“10”表示边界,同时“0F”表示隔一行。

如下图所示,成功完成了扫雷游戏,O(∩_∩)O

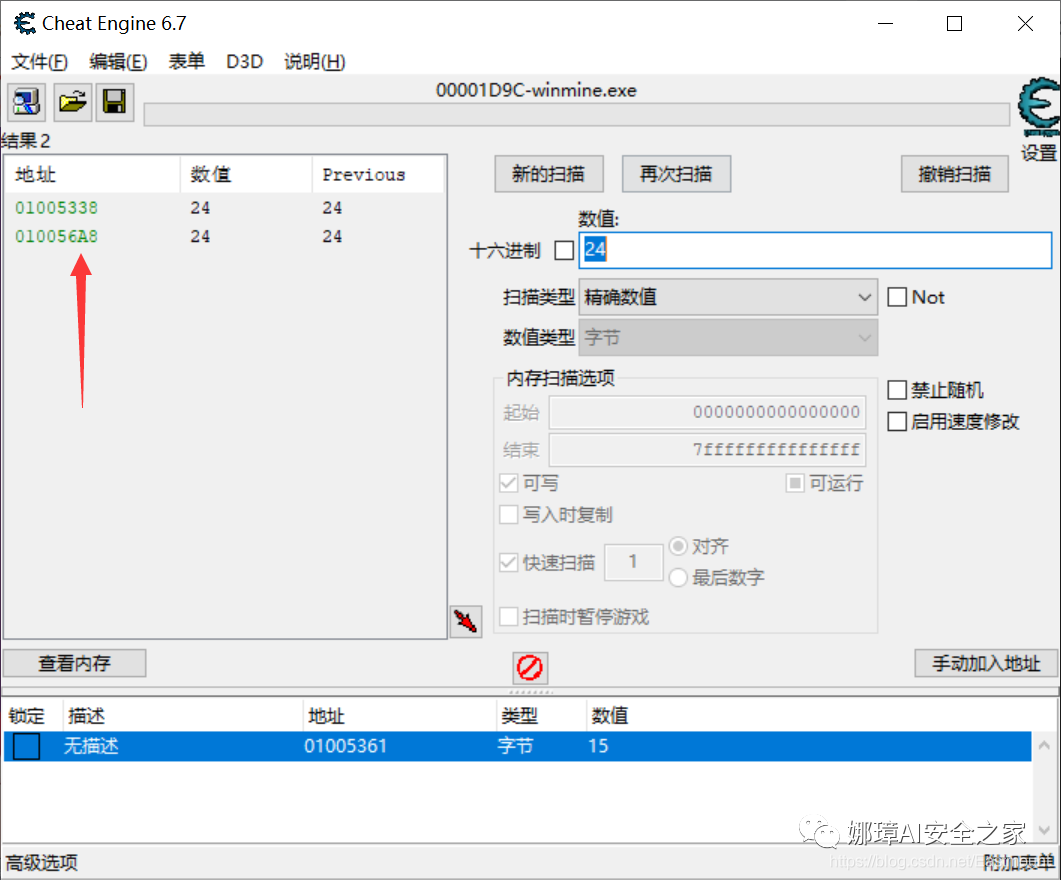

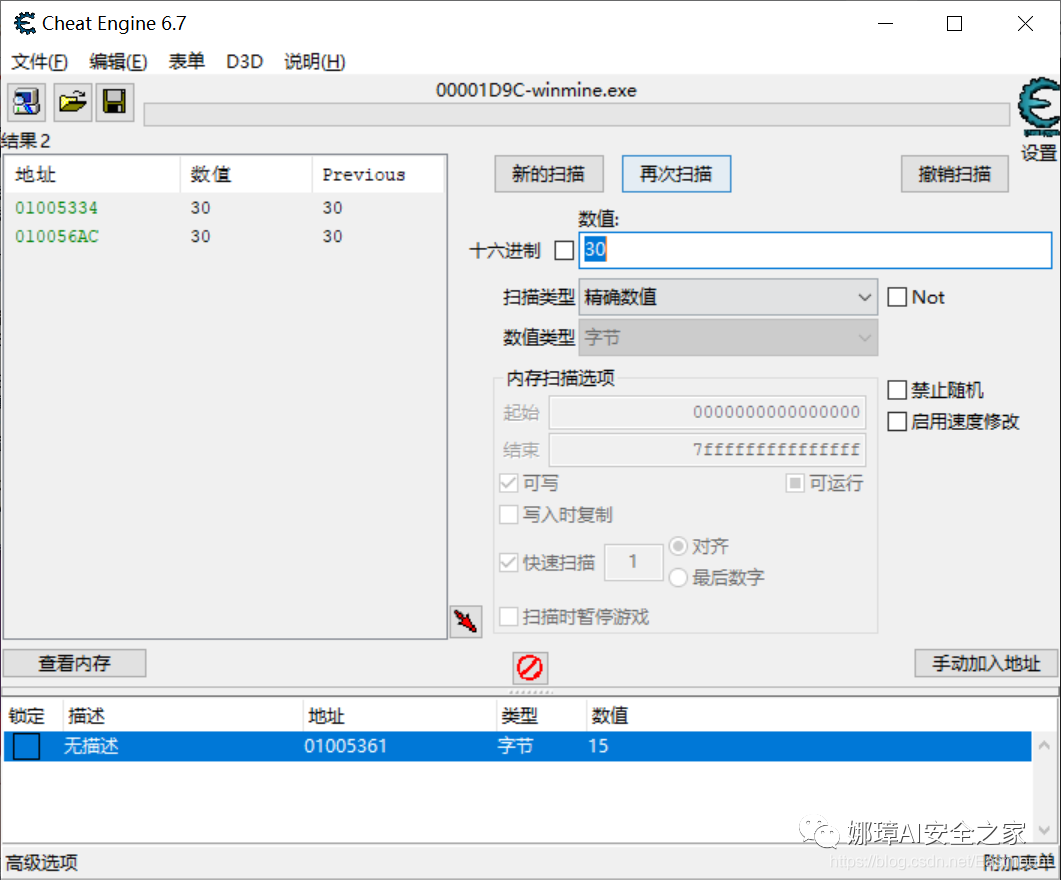

2.Cheat Engine确定边界

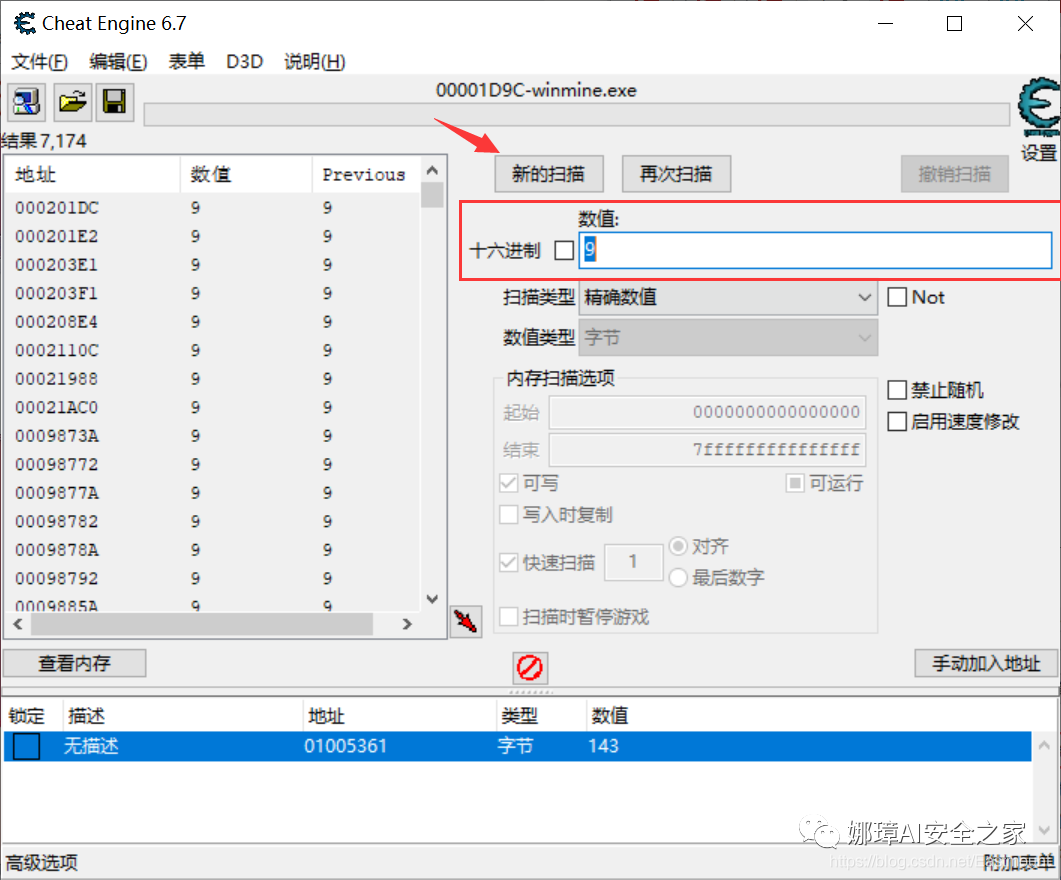

第一步,我们查看扫雷初级的高度是“9”,然后重新打开建立“新的扫描”。

输入数字“9”再点击“首次扫描”,返回7174个结果。

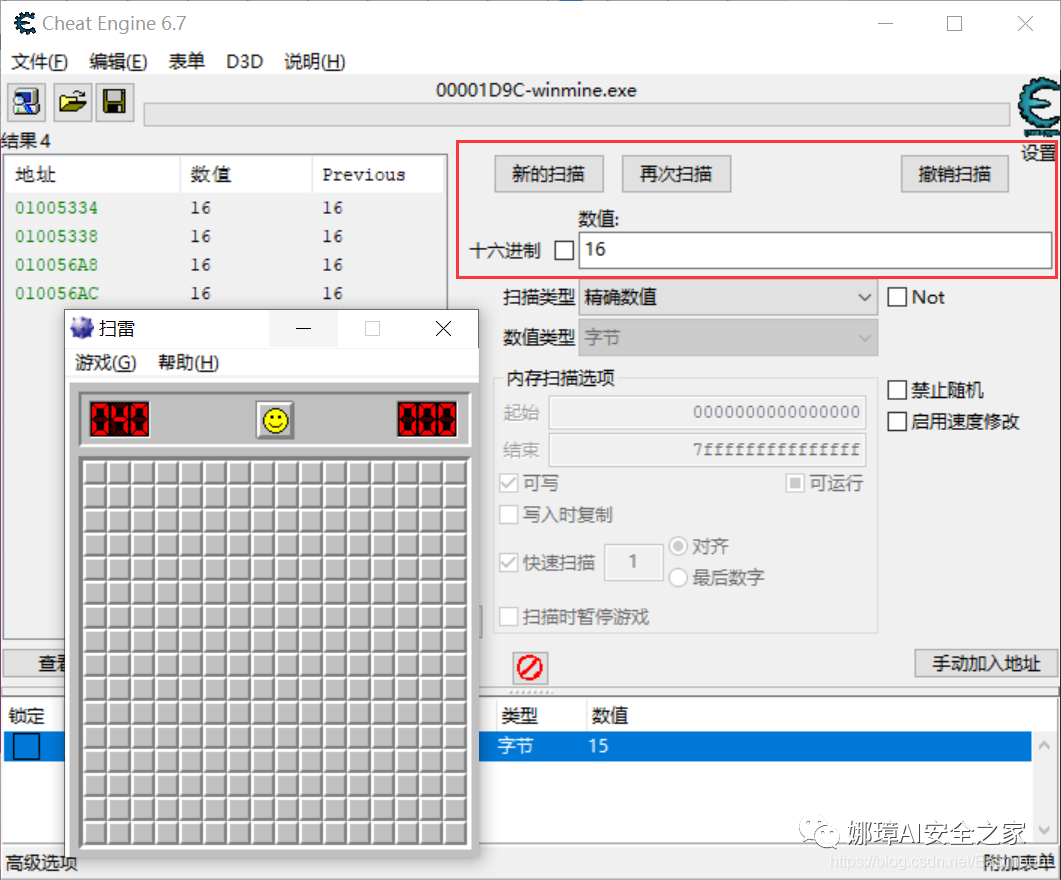

第二步,选择中级难度,对应的高度是“16”,然后重新打开建立“再次扫描”,仅剩4个结果。

第三步,选择高级难度,设置高度最高即“24”,然后重新打开建立“再次扫描”

最终剩2个结果,高度可能是:

0x01005338

0x010056A8

第四步,使用同样的方法找到宽度。宽度返回两个结果:

0x01005334

0x010056AC

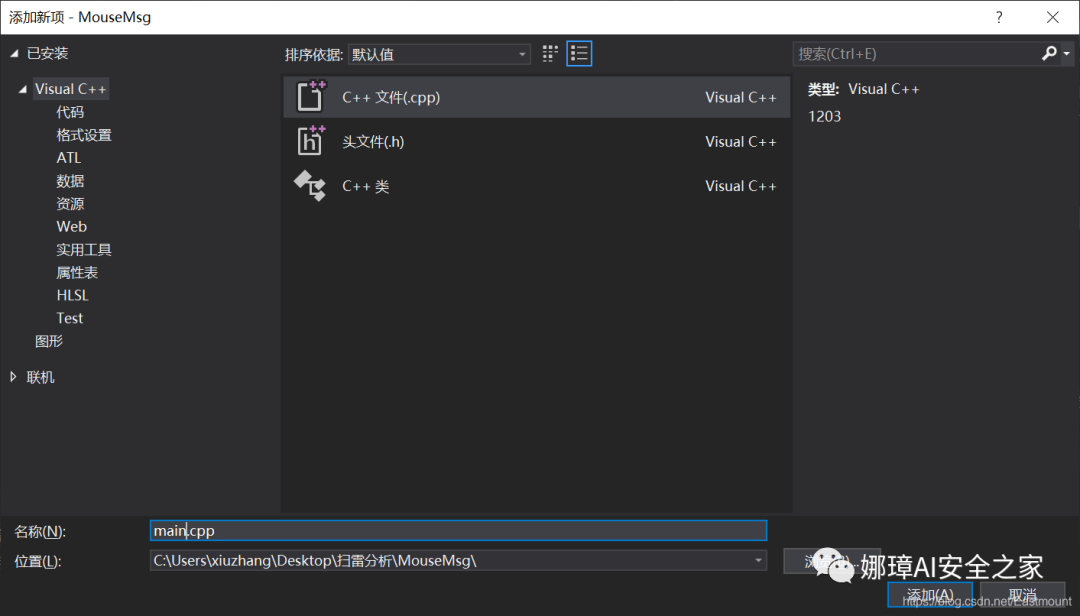

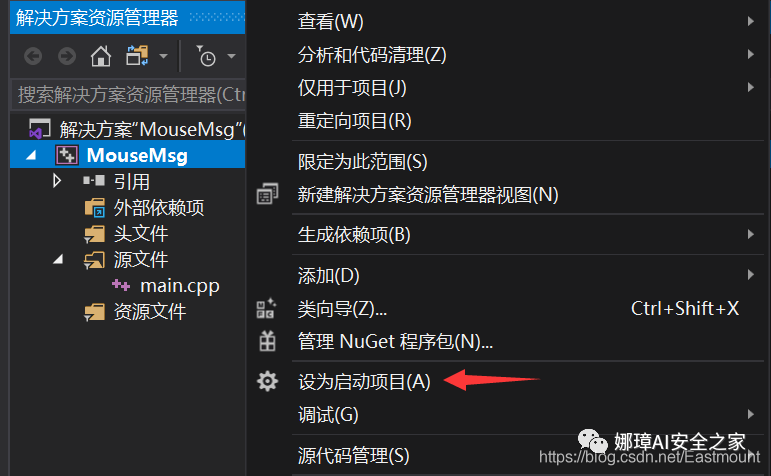

3.C++编写鼠标坐标获取案例

接下来我们开始编写代码,首先给大家看看鼠标坐标获取的一段代码,我们鼠标通常是(x, y)的形式。

第一步,创建空项目,名称为“MouseMsg”。

第二步,为该工程添加一个“main.cpp”文件,并且添加启动项。

第三步,配置graphics.h文件。graphics.h是一个针对Windows的C语言图形库,分为像素函数、直线和线型函数、多边形函数、填充函数等。在学习C++游戏编程时,通常会发现VS中没有”graphics.h”头文件,因此需要配置。

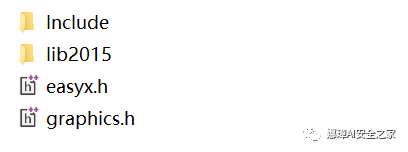

(1) 先从作者github中下载好所需要的文件,如下所示:

下载完后打开下载好的 Inlcude 文件夹,里面有两个头文件:

(2) 将里面的两个文件进行复制,然后粘贴到VS安装目录的include文件夹中。

C:\Program Files (x86)\Microsoft Visual Studio\

2019\Community\VC\Tools\MSVC\14.26.28801\include

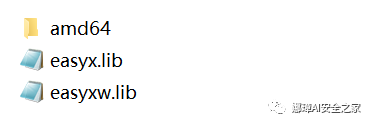

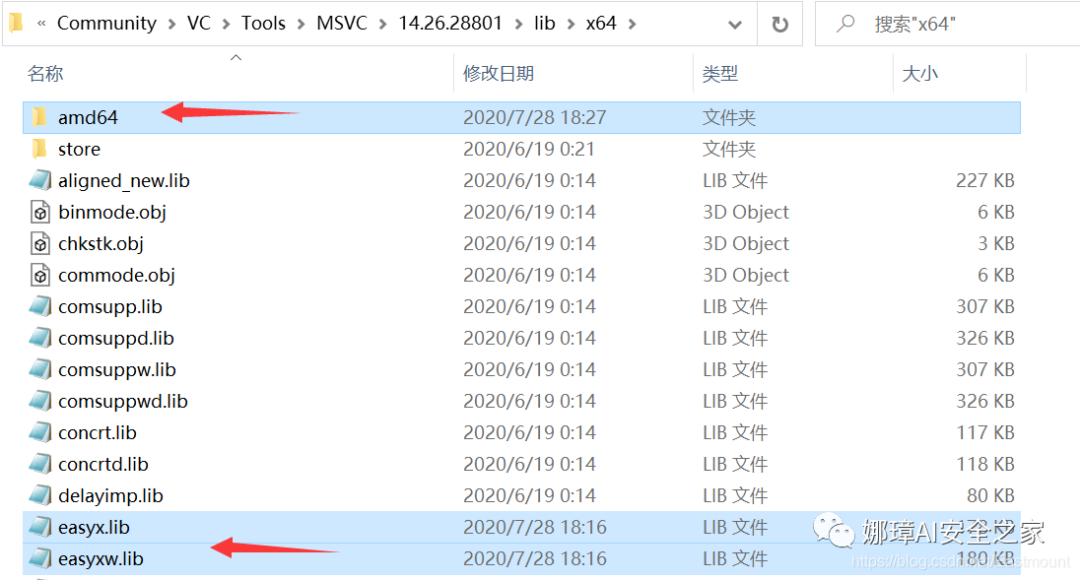

(3) 打开下载好的文件夹中的 lib2015子文件夹,将里面的东西全部选中复制,粘贴到VS2015安装目录的 lib 文件夹中。

C:\Program Files (x86)\Microsoft Visual Studio\

2019\Community\VC\Tools\MSVC\14.26.28801\lib\x86

C:\Program Files (x86)\Microsoft Visual Studio\

2019\Community\VC\Tools\MSVC\14.26.28801\lib\x64

(4) 接下来就可以在VS中添加“graphics.h”头文件了,里面有很丰富的绘图函数可供我们使用。

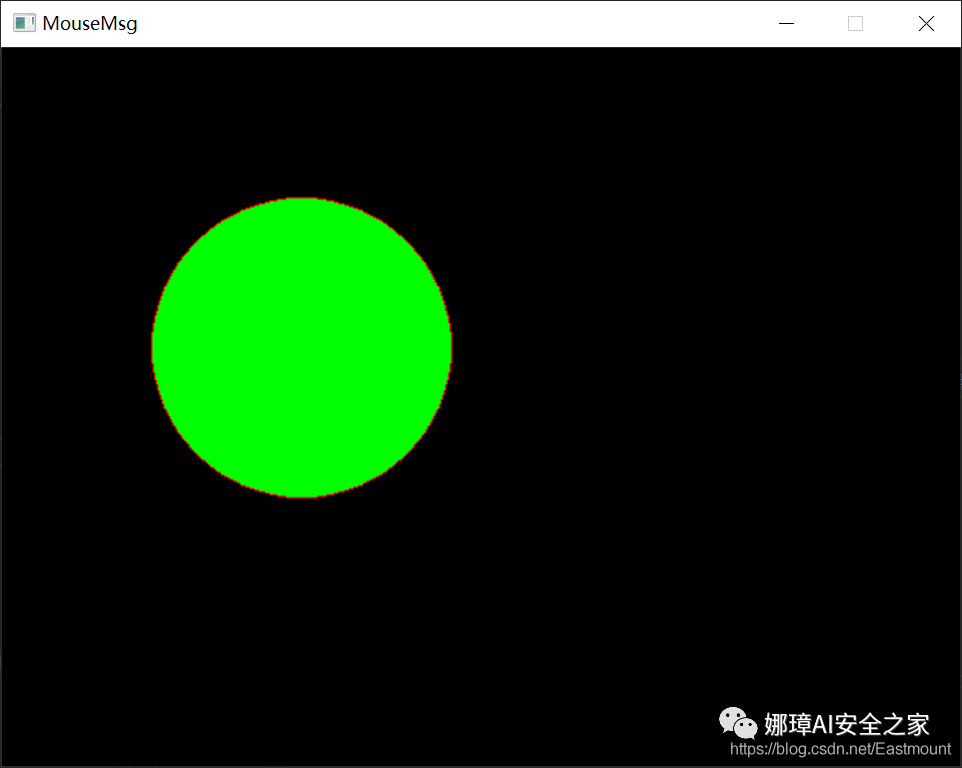

int main(){initgraph(640, 480); // 创建绘图窗口,大小为 640x480 像素setlinecolor(RGB(255, 0, 0)); // 设置当前线条颜色setfillcolor(RGB(0, 255, 0)); // 设置当前填充颜色fillcircle(200, 200, 100); // 画圆,圆心(200, 200),半径 100_getch(); // 按任意键继续closegraph(); // 关闭图形环境}

第四步,编写鼠标事件代码。

int main(){//定义鼠标MOUSEMSG m;//初始化窗口 500宽度 500高度initgraph(500, 500);while (1) {//获取鼠标消息m = GetMouseMsg();char buff[256];//鼠标左键按下if (m.uMsg == WM_LBUTTONDOWN) {//清空数组memset(buff, 0, 256);sprintf_s(buff, "X坐标:%d, Y坐标:%d", m.x, m.y);MessageBox(NULL, buff, "坐标", MB_OK);}}return 0;}

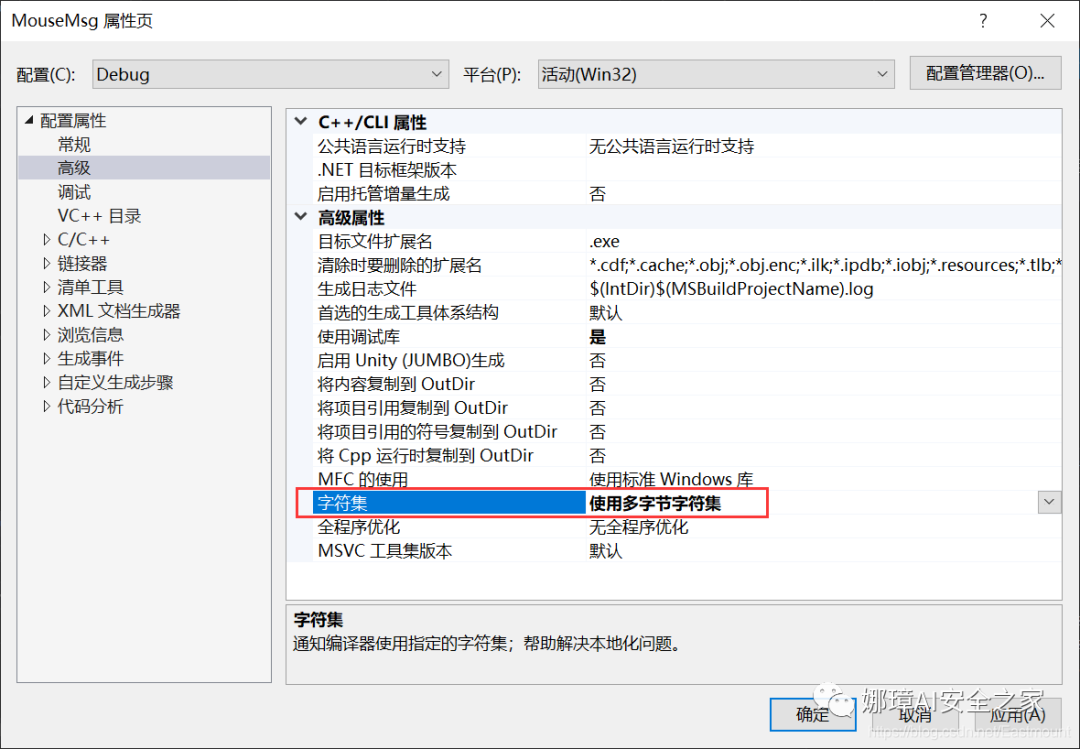

运行前需要设置编码方式为“使用多直接字符集”,否则会报错。

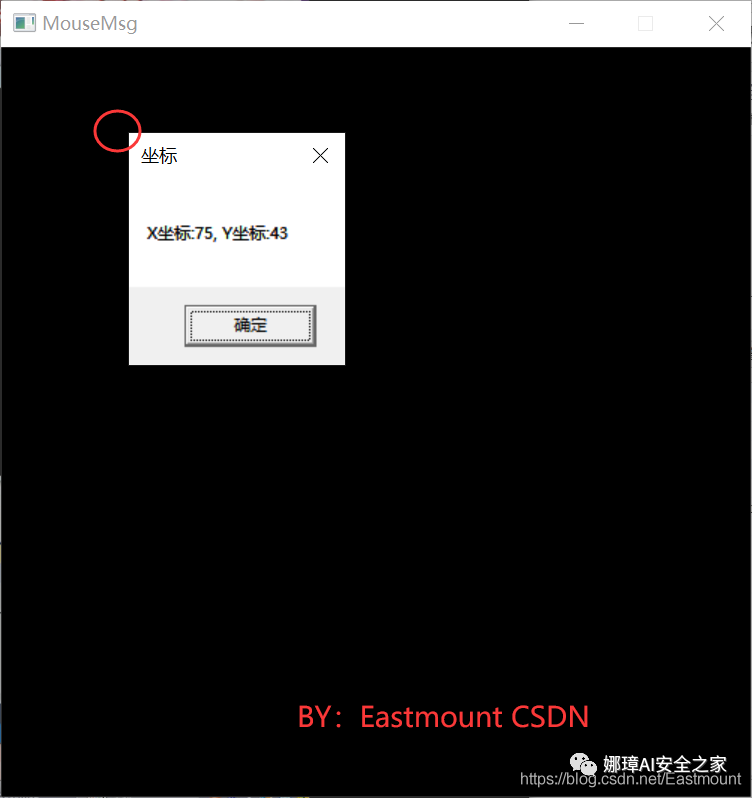

运行结果如下图所示,可以看到鼠标点击会显示对应的坐标位置。

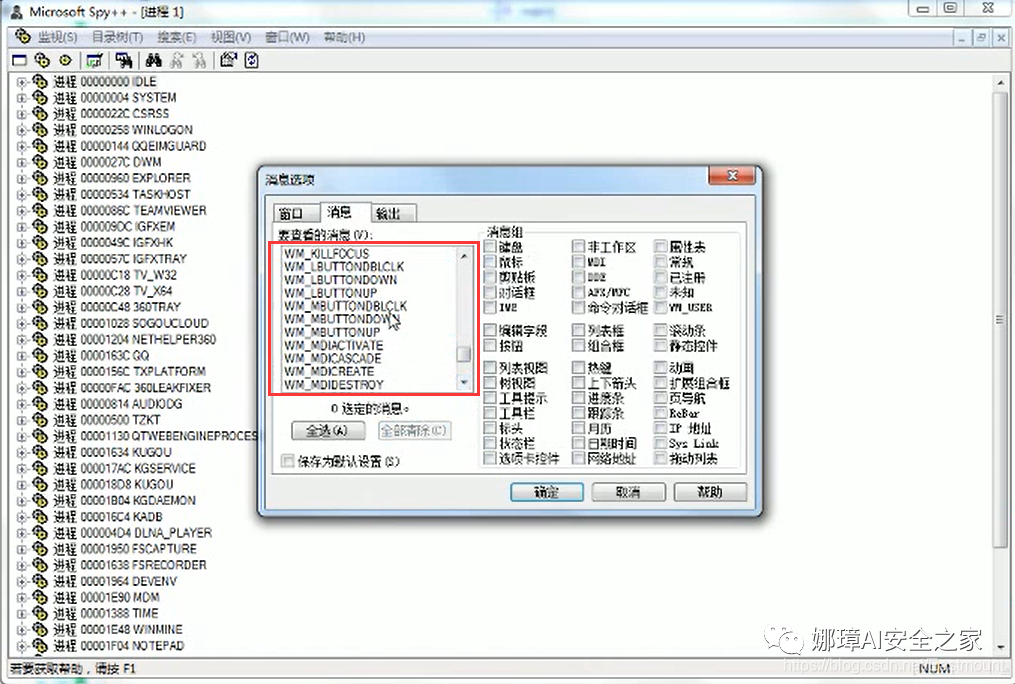

其中GetMouseMsg函数表示获取鼠标消息,通过Spy++可以看到很多Windows系统自带的鼠标操作、键盘操作、消息操作等,同时能获取鼠标是左键或右键按下以及对应坐标。

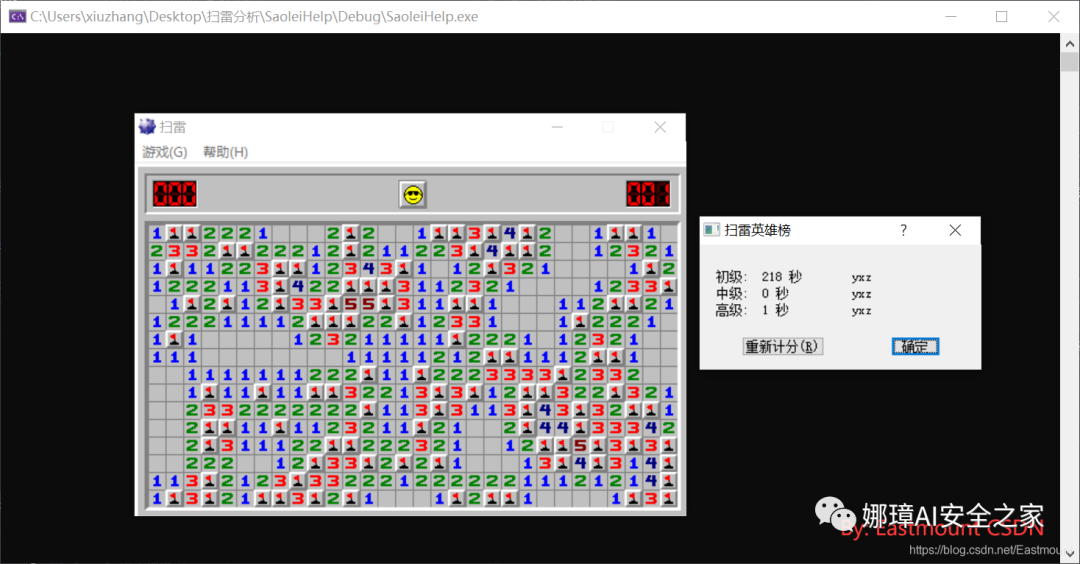

4.C++编写自动扫雷程序

接下来是通过C++实现一键扫雷功能,主要是模拟鼠标在雷区的点击操作,并且按下所有非雷区域从而实现一键扫雷。利用的是Windows应用程序的消息机制,通过SendMessage函数向指定窗口发送消息,也就是在获取到扫雷的窗口句柄后,利用这个函数向该窗口发送鼠标按键消息,从而实现模拟鼠标的操作。

第一步,创建一个应用程序名叫“SaoleiHelp”,并添加主函数。

第二步,分析扫雷的区域及坐标定义。坐标是基于客户区的左上角,但是这个客户区是怎么定义的呢?如下图所示,究竟A点是客户区的左上角,还是说B点才是呢?如果A点为坐标原点,那么第一块雷区的坐标就应为(AC,CE),如果B点为坐标原点,那么第一块雷区的坐标就应为(BD,DE)。经过实际测试,MSDN中所谓的客户区,其实是以B点作为起点的位置,即原点坐标(0,0),而雷区中心即E点的坐标为(16,61),每个雷区小方块的大小为16×16,于是可以知道,这里需要循环计算出雷区每一个小方块的坐标,这个坐标与保存有雷区的二维数组下标紧密相关。

假设这个二维数组是mine[y1][x1],其中y1表示的是雷区有多少行,x1表示雷区的列数,那么每个雷区方块的坐标为:

x = x1 * 16 + 16;

y = y1 * 16 + 61;

在获得了坐标以后,就可以通过如下语句来模拟鼠标的点击操作了:

SendMessage(hWnd, WM_LBUTTONDOWN, MK_LBUTTON, MAKELONG(x, y));SendMessage(hWnd, WM_LBUTTONUP, MK_LBUTTON, MAKELONG(x, y));

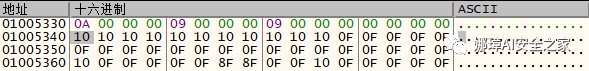

第三步,分析扫雷游戏的雷区长宽数据。结合之前宽度、高度的分析,发现高度位置为0x01005338,宽度位置为0x01005334。我们进一步推断,从0x01005330开始,这里的一行绿色数据包含有0x0A、0x09以及0x09这三个数值,很明显这三个数据正是当前雷区的地雷数量以及宽、高等信息

雷数:0x01005330

宽度:0x01005334

高度:0x01005338

同时,我们上面的逆向分析已经知道雷区分布的信息。

“8F”表示地雷

“8E”表示旗子

“40”表示空格

“41”到“49”表示数字

“10”表示边界

“0F”表示隔一行

还有一个重要信息是雷区的分布起始地址,即:

0x01005361

但如果计算含有边界的情况,雷区的分布情况则为:

起始地址:0x01005340

结束地址:0x0100567F

完整代码如下:

int main() {DWORD Pid = 0;HANDLE hProcess = 0;DWORD result1, result2;// 获取扫雷游戏对应的窗口句柄HWND hWnd = FindWindow(NULL, L"扫雷");if (hWnd != 0) {// 获取扫雷进程IDGetWindowThreadProcessId(hWnd, &Pid);// 打开扫雷游戏获取其句柄hProcess = OpenProcess(PROCESS_ALL_ACCESS, FALSE, Pid);if (hProcess == 0) {printf("Open winmine process failed.");return 0;}// 存放雷区的起始地址DWORD dwBoomAddr = 0x01005340;// 雷区的最大值(包含边界)DWORD dwSize = 832;PBYTE pByte = NULL;pByte = (PBYTE)malloc(dwSize);// 读取整个雷区的数据ReadProcessMemory(hProcess, (LPVOID)dwBoomAddr, pByte, dwSize, 0);int i = 0;int j = 0;int n = dwSize;// 读取雷区的长和宽DWORD dwInfo = 0x01005330;DWORD dwHeight = 0, dwWidth = 0;ReadProcessMemory(hProcess, (LPVOID)(dwInfo + 4), &dwWidth, sizeof(DWORD), 0); //宽度ReadProcessMemory(hProcess, (LPVOID)(dwInfo + 8), &dwHeight, sizeof(DWORD), 0); //高度int h = dwHeight;int count = 0;// 雷区转换,去掉雷区多余的数据PBYTE pTmpByte = NULL;pTmpByte = (PBYTE)malloc(dwHeight * dwWidth);while (i < dwSize) {//边界判断if (pByte[i] == 0x10 && pByte[i + 1] == 0x10) {i = i + dwWidth + 2;continue;}else if (pByte[i] == 0x10) {for (j = 1; j <= dwWidth; j++) {pTmpByte[count] = pByte[i + j];count++;}i = i + dwWidth + 2;continue;h--;if (h == 0) break;}i++;}// 获取雷区方块的坐标,然后模拟鼠标进行点击int x1 = 0, y1 = 0;int x = 0, y = 0;for (i = 0; i < dwHeight * dwWidth; i++) {if (pTmpByte[i] != 0x8F) { //雷x1 = i % dwWidth;y1 = i / dwWidth;x = x1 * 16 + 16;y = y1 * 16 + 61;SendMessage(hWnd, WM_LBUTTONDOWN, MK_LBUTTON, MAKELONG(x, y)); //鼠标按下SendMessage(hWnd, WM_LBUTTONUP, MK_LBUTTON, MAKELONG(x, y)); //鼠标抬起}}free(pByte);CloseHandle(hProcess);}else {printf("Get hWnd failed.");}return 0;}

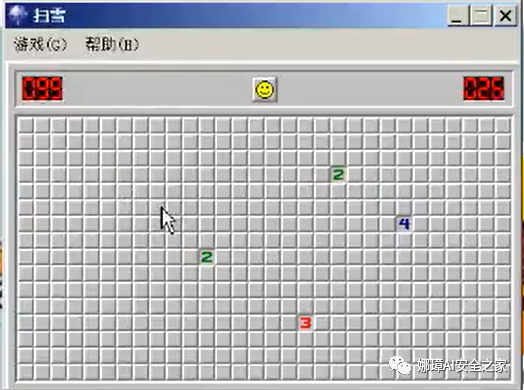

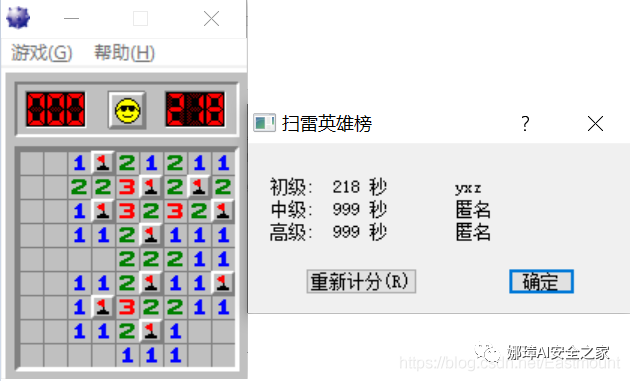

运行结果如下图所示,一秒实现扫雷。

四.总结

写到这里,这篇文章就介绍完毕,希望对您有所帮助,最后进行简单的总结下。

一.什么是逆向分析

1.逆向工程

2.逆向分析的典型应用

二.扫雷游戏逆向分析

1.游戏介绍

2.OllyDbg动态分析

三.扫雷游戏检测工具

1.Cheat Engine确定起始位置

2.Cheat Engine确定边界

3.C++编写鼠标坐标获取案例

4.C++编写自动扫雷程序

学安全一年,认识了很多安全大佬和朋友,希望大家一起进步。这篇文章中如果存在一些不足,还请海涵。作者作为网络安全初学者的慢慢成长路吧!希望未来能更透彻撰写相关文章。同时非常感谢参考文献中的安全大佬们的文章分享,深知自己很菜,得努力前行。

《珈国情》

明月千里两相思,

清风缕缕寄离愁。

燕归珞珈花已谢,

情满景逸映深秋。

最感恩的永远是家人的支持,知道为啥而来,知道要做啥,知道努力才能回去。夜已深,虽然笨,但还得奋斗。写了近十年文章,真心想把自己所学所感所做分享出来,还请各位多多指教,真诚邀请您的关注!谢谢。

(By:娜璋AI之家 2020-09-21 星期一 晚于武汉)

参考文献:

真心推荐大家好好看看这些视频和文章,感恩这些大佬!

科锐逆向的钱林松老师受华中科技大学邀请- “逆向分析计算引导”

c++学习笔记——VS2015中添加graphics.h头文件

逆向工程第007篇:扫雷辅助的研究——0秒实现一键自动扫雷

https://www.bilibili.com/video/BV18W411U7NH

[网络安全自学篇] 五.IDA Pro反汇编工具初识及逆向工程解密实战