Backstage中发现RCE漏洞,CVSS得分9.8

据Oxeye透露,用于构建开发者门户的旧版本开源Backstage软件中发现了一个关键漏洞,未经身份验证的远程代码执行缺陷,允许攻击者在公开的系统上运行命令。该漏洞的严重性评级为9.8(满分10分)。

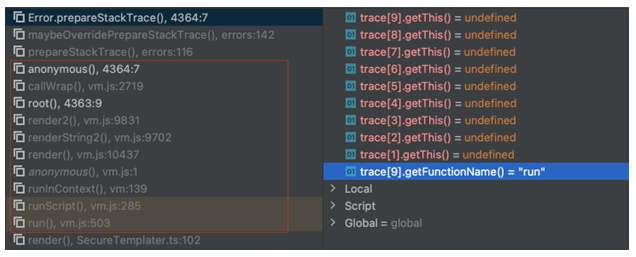

问题在于 vm2 沙箱逃逸问题,研究人员披露了这个问题,警告了特定JavaScript沙盒库的广泛部署。由于 Backstage 使用 vm2 库,它也通过供应链受到漏洞的影响。

“未经身份验证的威胁参与者可以通过利用 Scaffolder 核心插件中的vm2 沙箱逃逸在 Backstage 应用程序上执行任意系统命令。”

2022 年 8 月 29 日发布的更新 (v 1.5.1) 解决了这个问题,建议所有系统管理员升级到上周发布的最新版本Backstage 1.7.2。

Backstage由云原生计算基金会(CNCF)接受成为孵化项目,目前已被美国航空公司(American Airlines)、Netflix、Splunk、富达投资(Fidelity Investments)、惠普公司、西门子、VMware、宜家以及Spotify等机构广泛使用。

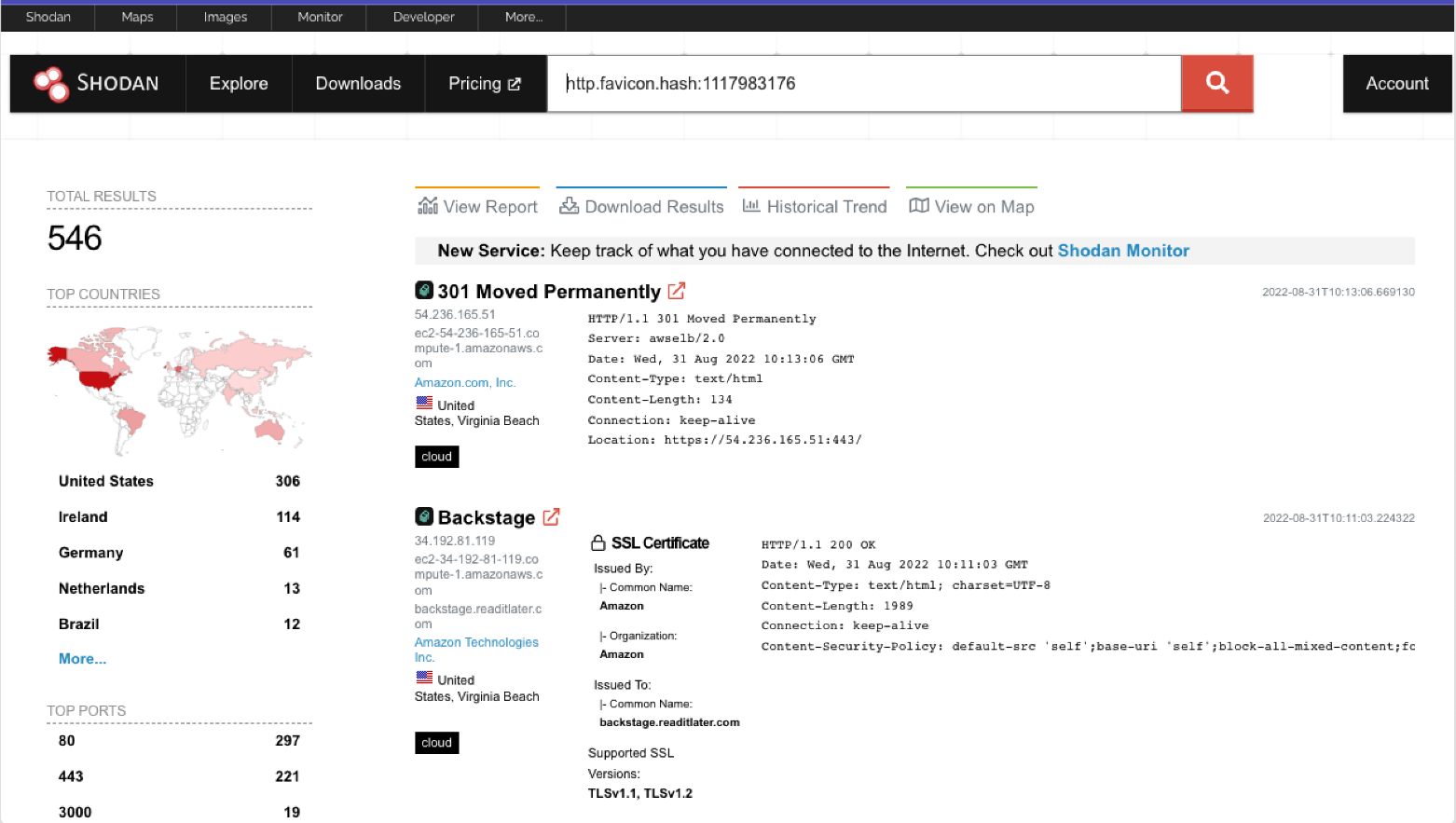

研究人员在Shodan中对Backstage favicon哈希进行了简单的查询,并发现了500多个暴露在互联网上的Backstage实例。

该漏洞是潜在的基于模板的攻击的另一个例子,通过该攻击可以操纵运行 shell 命令以将恶意软件注入应用程序开发环境。

一般来说,将逻辑与表示层尽可能地分离可以大大减少最危险的基于模板的攻击。

安全专家表示,企业正将其漏洞研究重点放在原生云平台上,如Backstage。这些平台通常用于构建基于微服务架构的现代应用程序。目前还不清楚组织在多大程度上从更单一的方法来构建应用程序,但明显的是,现在使用微服务构建应用程序的比例要大得多。

网络犯罪分子正在将目标放在这些平台上,进而为软件供应链攻击做准备,将其恶意软件注入组织甚至其下游企业中的应用程序。因此,越来越多的企业采用DevSecOps,以更好地确保其软件供应链的完整性。其中较为有难度的是,许多攻击的目标是开源软件项目,这些项目并不总是及时能获得针对安全漏洞的补丁。

虽然不可能知道网络犯罪分子已经在多大程度上利用DevOps平台的漏洞,但在一系列备受瞩目的网络攻击入侵事件发生后,网络安全审查的水平急剧增加,软件供应链安全越来越受到重视,从软件开发起进行安全检测,静态测试、动态测试等逐渐成为网络安全防御的又一必要手段。

来源:

https://devops.com/

https://www.bleepingcomputer.com/

https://securityaffairs.co/