工业企业的网络安全仍然很低,潜在损害可能很严重

Positive Technologies调查研究后发布一项报告,调查研究了工业企业中存在的信息安全风险,这是2020年网络犯罪分子的第二大目标行业。在主要调查结果中发现,外部攻击者可以渗透91%的工业组织的企业网络,渗透测试人员可以访问这些公司的75%的工业控制系统(ICS)网络。

访问关键系统的攻击媒介可能很简单,但潜在的损害却很严重。一旦犯罪分子获得了 ICS组件的访问权,他们就可以关闭整个生产,导致设备故障、引发化学品泄漏甚至可能对工业员工造成一系列伤害甚至死亡的工业事故。

Positive Technologies的高级分析师Olga Zinenko表示:“如今,大多数工业企业的网络安全水平太低,这点让人感到不安。在大多数情况下,可通过互联网访问的外部网络边界保护薄弱,设备配置存在缺陷,ICS 网络安全级别低,使用字典密码和过时的软件版本存在极大风险。”

访问ICS网络的后果

报告指出,一旦进入内部网络,攻击者可以100% 窃取用户凭据并获得对基础设施的完全控制,而在69%的公司中,他们可以窃取敏感数据,包括有关合作伙伴和公司员工的信息、电子邮件通信和内部文档。

在75%的工业公司中,专家设法访问了网络的技术部分,这使他们能够在56%的情况下访问实际的工业控制系统。这表明,通过访问ICS 网络,攻击者还可以访问工业过程自动化系统,这可能会导致严重的后果:从中断工作到人员伤亡。

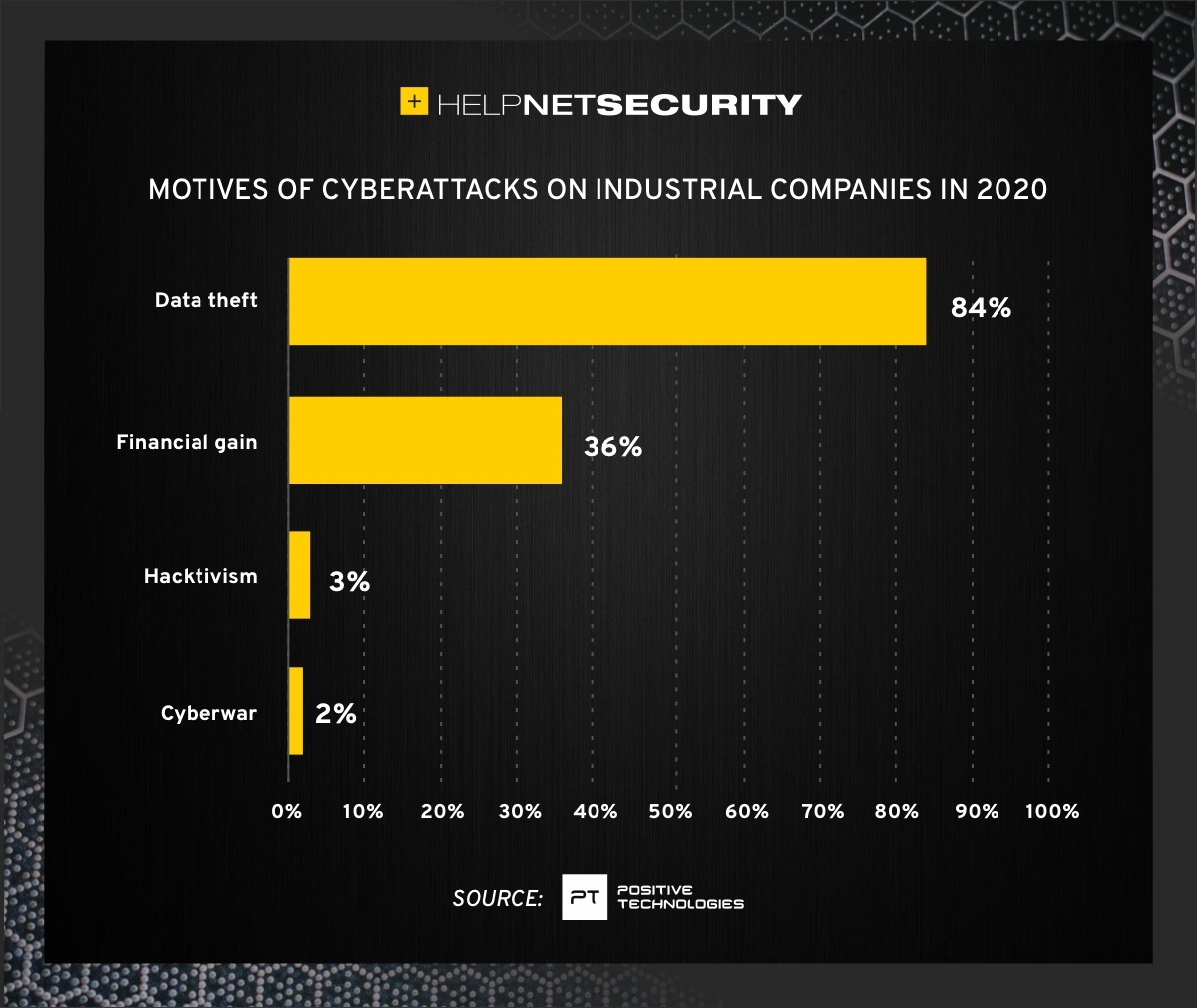

工业公司因其规模、业务流程的重要性及其对世界和人们生活的影响而吸引犯罪分子。而其面临的主要威胁是间谍活动和经济损失。

物联网及关键基础设施安全事故影响重大

21世纪初,美国利用恶意软件“震网”感染了伊朗全国超过60%的电脑,主要攻击对象即重要的基础设施使用的工业控制系统;

2016年,美国前国防部长卡特首次承认,美国使用网络手段攻击了叙利亚ISIS组织等,这是美国首次公开将网络攻击作为一种作战手段。

2019年3月初,委内瑞拉全国出现大规模停电,23个州中有18个州受到影响,直接导致交通、医疗、通信及基础设施的瘫痪。委内瑞拉总统马杜罗指责美国策划了对该国电力系统的“网络攻击”,目的是通过全国范围的大停电,制造混乱,迫使政府下台。

工业部门的网络安全

随着物联网、5G的快速发展,新的技术架构、生产体系也带来了新的安全风险挑战。国家一直在提倡建立自己的信息安全,包括各种自主可控的体系。信息安全不仅是安全技术防护要做到位,更重要的是从最基础的信息化,到相关的技术设备,都能实现自主可控,将重要的信息和技术掌握在自己手里。

与其他任何行业相比,工业部门的保护需要对关键系统进行建模以测试其参数、验证业务风险的可行性并检测安全漏洞。但在现实的基础设施上评估大多数不可接受的网络事件的可能性几乎为零。

因此,对于关键基础设施的网络安全建设,一方面要建立健全的网络安全保护制度和责任制,时时对网络进行监测,另一方面在采用软件时严格审核软件安全情况,优先采购安全可信的网络产品和服务。尤其在软件开发期间通过静态代码检测工具可以有效降低软件中的安全漏洞,大大提高软件安全性,加固工业系统网络安全。Wukong(悟空)静态代码检测工具,从源码开始,为您的软件安全保驾护航!

参读链接:

https://www.woocoom.com/b021.html?id=bace90761fe84cd2b0be082d8f071201

https://www.helpnetsecurity.com/2021/09/02/industrial-companies-cybersecurity/