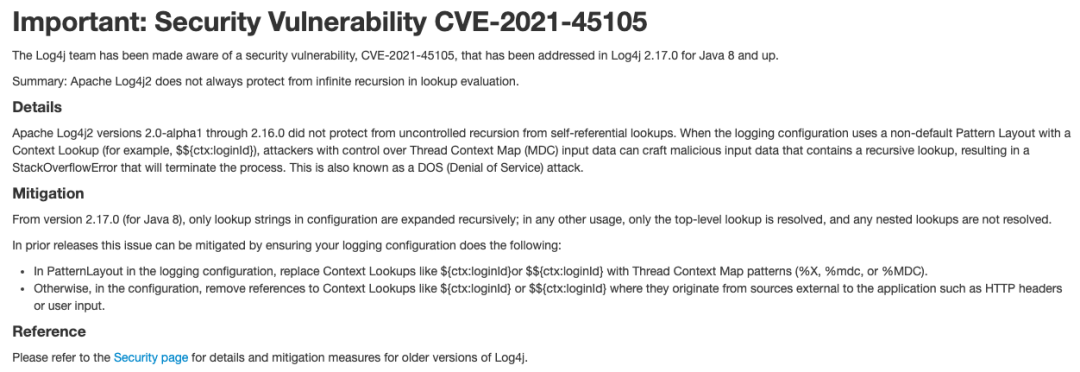

Log4j2又爆雷!2.16.0存在DOS攻击风险,升级到2.17.0可解决!

<dependency>

<groupId>org.apache.logging.log4j</groupId>

<artifactId>log4j-core</artifactId>

<version>2.17.0</version>

</dependency>在日志配置的 PatternLayout 中,用 %X、%mdc 或 %MDC 来替换 ${ctx:loginId} 或 $${ctx:loginId} 等Context Lookups

在使用外部数据(HTTP Header或用户输入等)的地方,删除对Context Lookups的引用(如 ${ctx:loginId} 或 $${ctx:loginId} )

好了,不多说了,大家抓紧自查下,最好必要的防护措施,争取早点睡个好觉!

往期推荐

技术交流群

技术交流群

点击阅读原文,送你免费Spring Boot教程!

评论