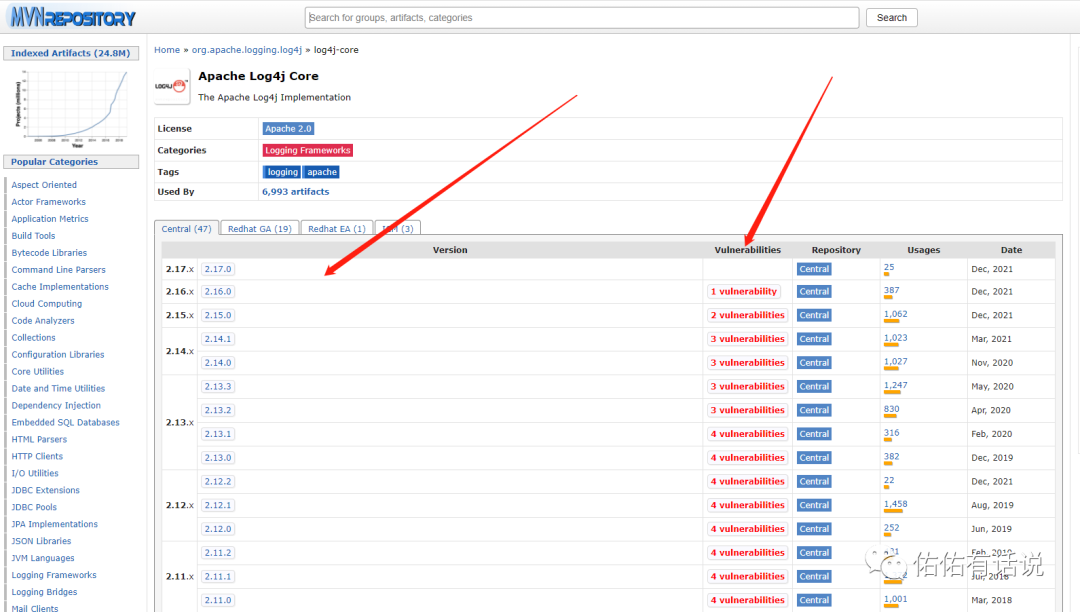

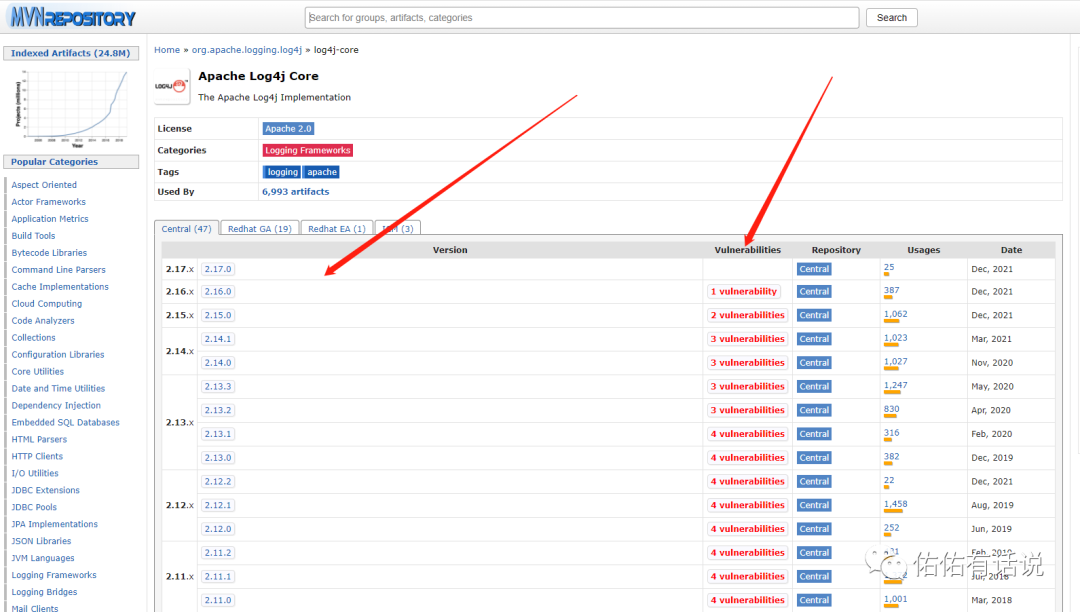

最近的 Log4j2 漏洞想必大家都知道了,11月9日晚开源项目 Apache Log4j 2 的一个远程代码执行漏洞的利用细节被公开,随着 Apache Log4j 2.15.0 正式版发布,该漏洞已得到解决。

然而,安全公司 Praetorian 在博客宣布,他们在 Apache Log4j 2.15.0 版本又发现了一个远程数据泄露的漏洞,可用于从受影响的服务器下载数据。Apache Log4j2 是一款优秀的 Java 日志框架。该工具重写了 Log4j 框架,并且引入了大量丰富的特性。该日志框架被大量用于业务系统开发,用来记录日志信息。大多数情况下,开发者可能会将用户输入导致的错误信息写入日志中。

Praetorian 表示,他们已将该问题的技术细节传递给 Apache 基金会,但在此期间,Praetorian 强烈建议用户尽快升级到 2.16.0。Praetorian 将实行负责任的披露,因此目前不会公开分享技术细节,以免出现更大的问题。

LOG4J2-3208:默认禁用 JNDI。需要 设置为 以允许 JNDI。LOG4J2-3211:完全删除对消息查找的支持。Apache Log4j 2.16.0 至少需要 Java 8 才能构建和运行。Log4j 2.12.1 是最后一个支持 Java 7 的版本。Java 7 不是Log4j 团队的长期支持版本。有关 Apache Log4j 2 的完整信息,包括有关如何提交错误报告、补丁或改进建议,请参阅 Apache Apache Log4j 2 网站:https://logging.apache.org/log4j/2.x# 估计这些安全专家是和log4j杠上了

刚把代码里的log4j升级到2.15就说又有漏洞,还没来得及升到2.16又有漏洞,再等等,下周会不会出2.18!!!

【佑佑有话说】:因为公众号运维也需要时间、精力以及少部分资金,所以也会引入些许广告,敬请理解,我们保证不会存在任何的无理、非法收费行为,所以还请大家在看完我们推送的文章之后点击一下右下角的“在看”,贡献一个阅读量哦,您的支持,是我坚持的动力,感谢大家的一路相伴,我是佑佑小哥哥,下期推文更精彩!!!喜欢就点个在看再走吧