紧急!Log4j2 再再爆雷:刚升级,又连爆 “核弹级” 远程数据泄露 ! v2.17.0 横空出世。。。

上一篇:程序员裸辞全职接单一个月的感触

然而,安全公司 Praetorian 在博客宣布,他们在 Apache Log4j 2.15.0 版本又发现了一个远程数据泄露的漏洞,可用于从受影响的服务器下载数据。 几乎只要是 Java 程序员,几乎都会用到 Apache Log4j 这个组件。就在上周的时候 Log4j 爆出了一个史诗级别的 Bug。 由于 Apache Log4j 2 某些功能存在递归解析功能,攻击者可直接构造恶意请求,触发远程代码执行漏洞。 于是 Log4j 紧急升级了一个版本 2.15.0,让大家升级到此版本来解决这个问题。。

再爆雷 当天多少个程序员,加班再改 Bug,但是没过几天,官网又紧急更新了一个版本 2.16.0。搜索公众号互联网架构师回复“2T”,送你一份惊喜礼包。 因为,2.15.0 虽然解决了最严重的核弹级漏洞,但 2.15.0 的修复不完整,还存在允许攻击者执行拒绝服务攻击(DoS)漏洞,这个已经在最新的 2.16.0 中进行修复了。

2.15.0 虽然修复了一个核弹级漏洞,官方又新发现出来一个 DoS 攻击漏洞。。。 然后一堆程序员,又赶紧跟着该代码升级,都以为这是最后一次更新了,结果。。。 Apache Log4j2 是一款优秀的 Java 日志框架。该工具重写了 Log4j 框架,并且引入了大量丰富的特性。该日志框架被大量用于业务系统开发,用来记录日志信息。大多数情况下,开发者可能会将用户输入导致的错误信息写入日志中。

Praetorian 表示,他们已将该问题的技术细节传递给 Apache 基金会,但在此期间,Praetorian 强烈建议用户尽快升级到 2.16.0。

Praetorian 将实行负责任的披露,因此目前不会公开分享技术细节,以免出现更大的问题。

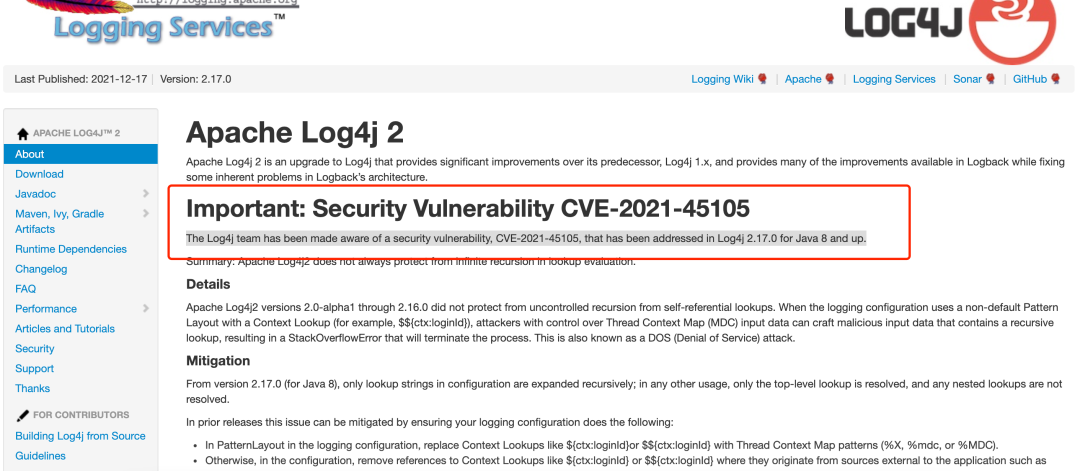

修正错误 LOG4J2-3208:默认禁用 JNDI。需要 设置为 以允许 JNDI。LOG4J2-3211:完全删除对消息查找的支持。 Apache Log4j 2.16.0 至少需要 Java 8 才能构建和运行。Log4j 2.12.1 是最后一个支持 Java 7 的版本。Java 7 不是Log4j 团队的长期支持版本。 再再爆雷 这周末,可能很多程序员忙着升级 Log4j 到2.16版,不过他们可能又白忙活了。 因为Apache软体基金会又释出了Log4j 2.17.0版来修补新的阻断服务(Denial of Service,DoS)漏洞。搜索公众号互联网架构师回复“2T”,送你一份惊喜礼包。 The Log4j team has been made aware of a security vulnerability, CVE-2021-45105, that has been addressed in Log4j 2.17.0 for Java 8 and up.

Log4j 团队已获悉一个安全漏洞 CVE-2021-45105,该漏洞已在 Java 8 及更高版本的 Log4j 2.17.0 中得到解决。

上周一释出的Apache Log4j 2.16.0版是为了修补早先发现的漏洞。 该漏洞被列为CVE-2021-45046,允许攻击者输入Log4j2 ThreadContext Map(MDC)资料时、使用非预设的Patten Layout改造成恶意查询输入。 2.16.0还释出不到一周,又被安全研究人员揭露有新漏洞,且是新的DoS漏洞。 新漏洞编号CVE-2021-45105,Apache说明在具有Thread Context Map查询的变项中,以StrSubstitutor class${${::-${::-$${::-j}}}}代入,造成无限递迴(infinite recursion),引发应用程式当掉。 于是 Log4j 2.17.0 横空出世。。。 可能上周 Log4j 爆出问题之后,开发人员也很慌,在很短的时间内,先把优先级最高的 Bug 解决发出来。

在这两天不断研究中,又发现了很多问题,于是又又紧急的更新了一个又一个版本来解决问题。

org.apache.logging.log4j

log4j-core

2.17.0 有关 Apache Log4j 2 的完整信息,包括有关如何提交错误报告、补丁或改进建议, 请参阅 Apache Apache Log4j 2 网站:https://logging.apache.org/log4j/2.x

相关阅读:2T架构师学习资料干货分享

PS:如果觉得我的分享不错,欢迎大家随手点赞、转发、在看。

评论