为什么红队渗透测试,突然火起来了?

红队(Red Team),即安全团队最大化模拟真实世界里面的入侵事件。

造成这个原因,最主要的是:传统的安全防御技术或者管理思路,更多是一种静态防御的方式,或者是被动防御的方式。

▼

特别占座价 0 元!

为什么红队在安全行业忽然火起来?

其实Red Team 的概念老早就有了,为什么突然间会火起来?

从网络和技术环境上讲,网络安全研究的对象,从原有的信息系统,延伸到了「大物移云」。

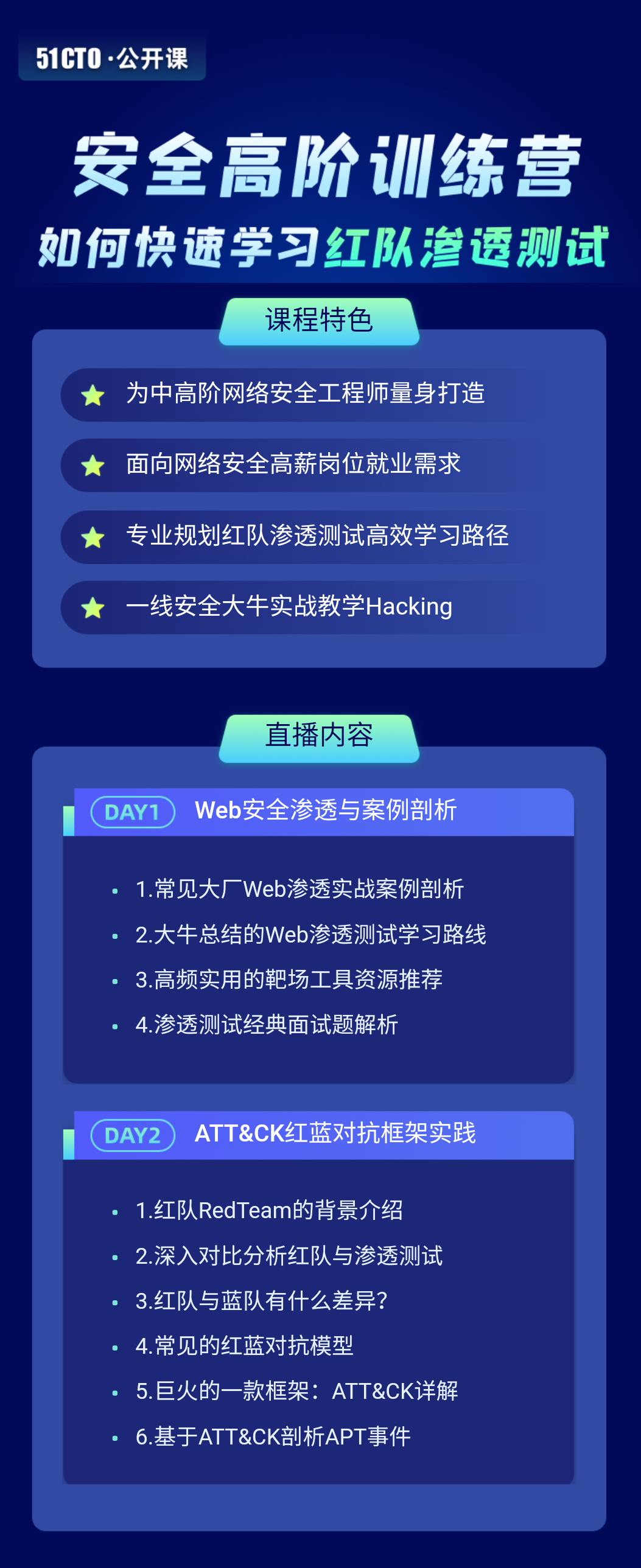

那么,作为当下最主流前沿的安全攻防技术--红队(RedTeam),关于红队及渗透测试,需要掌握的知识点有哪些呢?这里简单罗列下:

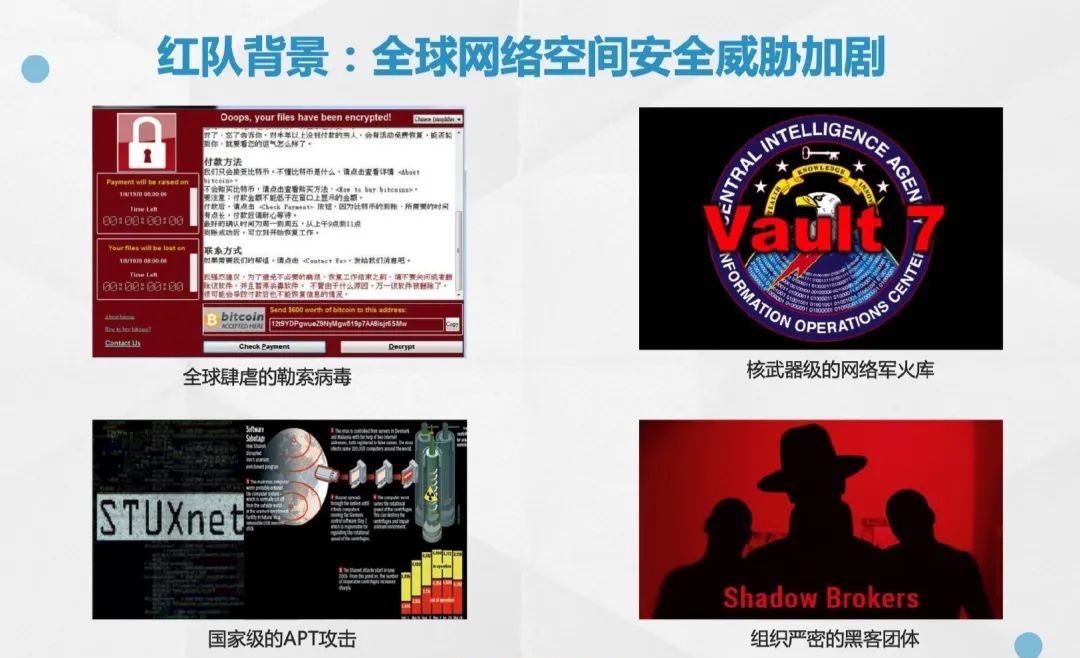

红队出现的背景有哪些?

红队的标准定义是什么样的?

红队跟渗透测试的关联和差别?

红队和蓝队之间的差别是什么?

有哪些模型框架可帮助我们建立红队知识体系?

▼

特别占座价 0 元!

如何快速学习红队渗透测试?

因此,如果要深入学习红队,平常可以多逛逛去 ATT&CK 框架官网。

当然,红队渗透测试远非上述文字可以简单概括描述完整的,更多内容,我会在安全直播课上跟大家详细沟通👇👇👇

▼

特别占座价 0 元!

评论