仅为冰山一角!多数企业遭勒索攻击后并未被公开

并非所有使用勒索软件攻击者都会窃取受害者数据,或者公开点名羞辱他们,以此来要挟他们支付赎金。但目前数据被加密、锁定和造成一定损失作为一种衡量标准,仍然是统计受害者被列入被勒索的一种方式,这使得被公众所知的勒索事件数量仅是冰山一角。

勒索软件攻击并未受到政策影响

今年以来,美国多个行业和领域遭到勒索软件攻击,其中不乏影响国民实际生活的关键基础设施和餐饮行业等,同时包括很多科技巨头企业。这一现象让我们看到,企业软件系统的安全性和企业规模似乎并没有太大关系,但也提醒更多企业是时候开始认真关注自己的网络安全情况。

尽管在遭到网络攻击打击后美国白宫向勒索软件宣战,包括提高美国企业网络弹性的众多举措,但到目前为止,勒索软件网站上列出的受害者数量并未下降。

9月份,发布在勒索软件网站上的受害者人数仍接近历史最高水平。和往常一样,记住只有一小部分勒索软件受害者会记录到勒索网站,所以这些数字并不能代表所有的攻击。”根据他的提示,最终被列入数据泄露站点的企业数量仅代表被攻击的一部分。一些企业在遭到网络攻击、擦除数据和恢复系统后并不会公开声明。

以色列威胁情报公司数据显示,自10月4日以来,这12个勒索软件组织在其数据泄露网站上列出了新的受害者:AtomSilo、BlackByte、BlackMatter、Conti、Grief、Hive、LockBit、Pysa、REvil/Sodinokibi、Spook、Vice Society和Xing。

去年,安全公司卡巴斯基(Kaspersky)和Emsisoft估计,大约有6.5万起勒索软件攻击成功。今年,Liska估计,根据目前的趋势,总共将有5000名受害者最终被列在数据泄露网站上。

受害者人数保持不变

Emsisoft 表示,尽管最近受害者列表的评分很高,但在此类网站上被列入名单的组织的总体数量似乎保持稳定。

Emsisoft的威胁分析师Brett Callow表示:“全球勒索软件事件的数量在相当长一段时间内一直保持相对稳定,因此出现在泄密网站上的公司数量也保持相对稳定也就不足为奇。”

此外并非所有勒索软件运营商都使用泄露站点,诸如行动频繁的FIN12。他们更倾向于避免双重勒索,而是寻求快速和更高的赎金。安全公司Mandiant表示。

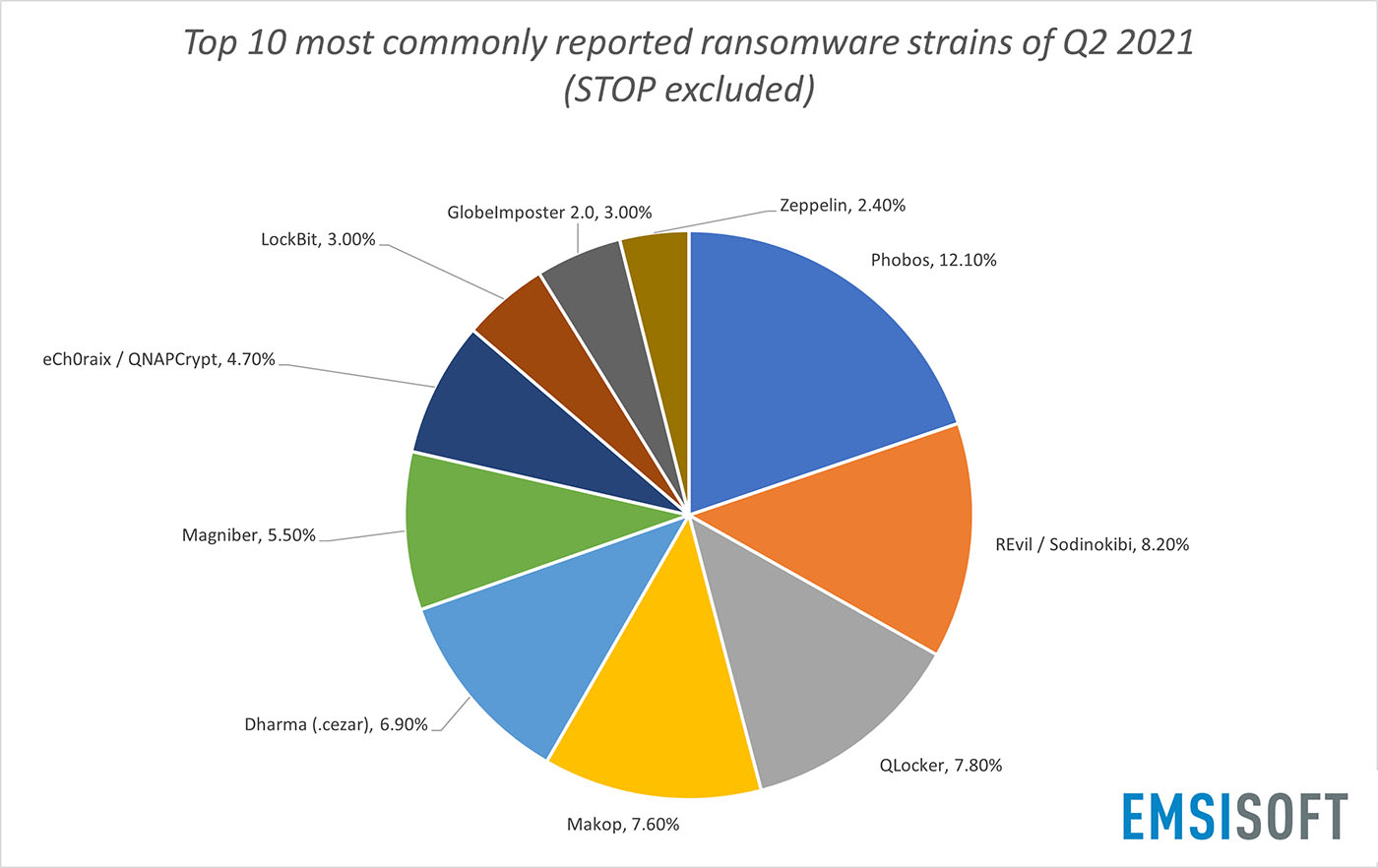

基于向 Emsisoft 和免费ID勒索软件站点提交的 137,537 份提交,不包括 Stop/Djvu 勒索软件(来源:Emsisoft)

在今年第二季度,有137,537 种勒索软件被提交到Emsisoft 和免费的ID Ransomware站点。占感染总数 70%的主要毒株是以消费者为中心的Stop - aka Djvu勒索软件。

根据安全公司Cyble的说法,“当用户下载并执行伪装成软件破解或密钥生成器的恶意文件时,它会进入用户系统,用户通过从种子下载免费使用付费软件。”

除Stop/Djvu外,其他顶级勒索软件类型——包括 Phobos、REvil/Sodinokibi、QLocker、Makop和Dharma——大多以商业为重点。但在第二季度排名前十的网站中,只有REvil/Sodinokibi和LockBit运行数据泄露网站。

媒介就是信息

数据泄露站点是攻击者为了迫使受害者尽快付款而创造的另一种策略。例如,许多攻击者在他们加密锁定的系统上留下的勒索信息会显示倒数计时器,并警告受害者,如:他们只有48小时支付赎金,否则赎金将翻倍。 一些受害者为了阻止网络攻击被公开,纯粹是为了名誉而付费。

第二步,如果此时受害者并没有急于付费,一些勒索软件将会把受害者的名字发布到他们专用的数据泄露站点上,试图通过羞辱他们来使其支付赎金,同时承诺当其收到赎金时将会删除受害者名字。

如果以上步骤不能促使受害者支付赎金,那么攻击者通常会开始泄露在攻击期间设法获取的数据。通过这样做,他们向未来的受害者发出了一个信号,如果他们选择不付款,他们将遭受类似的命运。

防御勒索软件攻击

需要注意的是,在某些情况下,解密器并不会如想象中的那么好用,可以帮助受害者轻松恢复数据。因此,一味退让或沉默并不能避免企业遭到网络攻击,而对于企业来说,预防是最好的防守。与其在后期和犯罪分子周旋,不如提前做好软件系统安全防御。数据显示,90%的网络安全事件与系统安全漏洞被利用有关,作为系统的基础组成部分,代码安全起着重要的作用,在开发期间通过静态代码检测可以减少30%-70%的安全漏洞,有效提升软件自身安全,降低遭到网络攻击的风险。

随着我国在网络安全方面不断施行法律法规,企业的网络安全问题亟需被重视。一方面,网络安全关系着企业的正常运转,另一方面,随着社会和科技发展,网络安全已经影响到国家安全。

参读链接:

https://www.inforisktoday.com/ransomware-no-decline-in-victims-posted-to-data-leak-sites-a-17719