零点击漏洞又出Bug!两名白帽黑客用无人机「黑」了特斯拉

新智元报道

新智元报道

来源:外媒

编辑:LQ

【新智元导读】最近国外两名黑客公开了他们去年发现的特斯拉系统漏洞,通过无人机远程利用零点击漏洞,他们成功入侵特斯拉信息娱乐系统,还打开了车门和后备箱。

最近,又有人「黑」了特斯拉的系统。

通过无人机远程利用「零点击漏洞」成功入侵了特斯拉,通过wifi控制特斯拉的信息娱乐系统,可以打开车门、后备箱,调整座椅位置,打开转向、加速模式等。

除了不能切换到驾驶模式,其他所有驾驶员执行的操作都可以执行。

而且所有操作都是通过远程实现的,无需互动。

漏洞「TBONE」

漏洞「TBONE」

两名研究员Ralf-Philipp Weinmann和Benedikt Schmotzle通过特斯拉汽车(如Model 3)自动连接到 「特斯拉服务 」WiFi.

某网友推特简介中包含「特斯拉服务」wifi密码

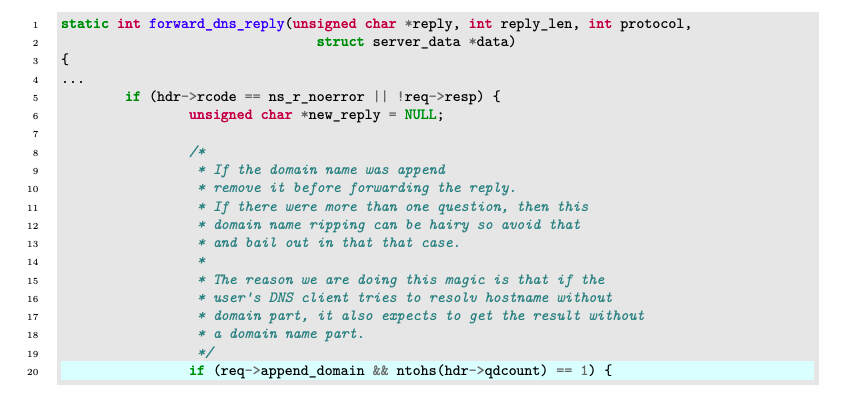

再加上ConnMan后台程序的两个组件中的两个漏洞,在CID(信息娱乐系统)上获得远程代码执行:DNS转发程序中的堆栈溢出,以及DHCP组件中的堆栈信息泄露。

对ConnMan的控制比CID上大多数其他非root后台程序要强大得多。因为它允许关闭防火墙,改变路由表,以及加载和卸载内核模块。

入侵之后,几乎所有驾驶员在中控屏幕上可以进行的操作都可以实现。

除了不能直接控制汽车的驱动系统。

这些漏洞被称为「TBONE」。

写下这些漏洞代码原本是为了参加2020年的计算机黑客挑战赛PWN2OWN,但比赛被新冠拦下了。

在PWN2OWN比赛中,参赛者要从广泛使用的软件和移动设备中找出未发现的漏洞。

没能参赛,团队这才决定直接把发现的漏洞告诉特斯拉。

特斯拉已经在2020年10月下旬更新了2020.44版本,修补了这些漏洞。

受到漏洞影响的部件在其他汽车制造商的信息娱乐系统中也很常见,这就引起了德国政府和国家级紧急应对中心CERT的关注。

2021年1月,CERT向汽车全行业通报了这一漏洞。

对这一漏洞的修补程序已经被检入Git存储库,2021年2月ConnMan新版本(v1.39)也开始发布。

现在,两名研究人员决定向全网络安全界公开这些漏洞。

Ralf-Philipp Weinmann介绍:TBONE不需要用户互动,而且可以轻松地将有效载荷传送到停放的汽车上,这种漏洞很容易被利用,被武器化为蠕虫病毒等。

在TBONE中加入CVE-2021-3347这样的权限升级漏洞,可以让我们在特斯拉汽车中加载新的Wi-Fi固件,将其变成一个接入点,可以用来攻击进入受害者汽车附近的其他特斯拉汽车。

然而,我们并不想把这个漏洞变成一个蠕虫病毒的武器。

值得注意的是,两名研究员在没有接触到真正的特斯拉汽车的情况下发现了漏洞。

研究人员介绍:我们在自己的「模拟器KunnaEmu」中完全模拟了特斯拉的ConnMan. KunnaEmu的模拟足够准确,在实际特斯拉硬件上的漏洞与模拟器上的一致。

我们在Kunnamon的任务是将云计算和仿真的力量大规模地用于测试嵌入式汽车系统。

漏洞赏金计划

漏洞赏金计划

「TBONE」漏洞的发现也会为两名研究员带来一笔「漏洞赏金」,不过目前暂不清楚具体细节。

2017年3月,白帽黑客Jason Hughes成功黑进了特斯拉的内部服务器,控制了所有的特斯拉车辆,可以获得每辆特斯拉的精确位置,甚至还能激活「召唤」功能,实现远程驾驶。后来,他收到了特斯拉5万美元的漏洞赏金。

2019年的黑客竞赛Pwn2Own,特斯拉承诺向成功入侵特斯拉汽车的人「奖励」一辆model 3.

这种奖励机制叫「漏洞赏金计划」。

这个计划的原则就是「没有人比一个专业的窃贼更擅长保护你的家」。

而黑客们也乐得通过发现漏洞拿钱,至少是「正当途径」。

漏洞赏金计划和上面提到的黑客竞赛Pwn2Own也颇有渊源。

2007年,为了查找macOS x 操作系统的安全漏洞,以提升苹果加强安全措施,引入了Pwn2Own竞赛。

随后,谷歌和Facebook也纷纷推出自己的「白帽计划」,奖金最低500美元,上不封顶,截至目前奖金总额已达200万美元。

特斯拉也一样。

特斯拉已经连续多年加注Pwn2Own黑客大赛,提供高达1.5万美元的奖金,截至目前,给出去的奖金总额已达数十万美元。

参考资料:

https://kunnamon.io/tbone/

https://interestingengineering.com/researchers-hacked-into-parked-teslas-remotely-with-a-drone

AI家,新天地。西山新绿,新智元在等你!

【新智元高薪诚聘】主笔、高级编辑、商务总监、运营经理、实习生等岗位,欢迎投递简历至wangxin@aiera.com.cn (或微信: 13520015375)

办公地址:北京海淀中关村软件园3号楼1100