Adobe用户请注意:PDF投毒正在增加

此前微软已经通过 Office 更新默认禁用来自网络的办公文档中的宏,以前这类宏是黑客的钟爱之一,针对商业用户的钓鱼邮件通常都会制作所谓的订单或者报价信息,诱导用户启用宏,进而执行宏里面包含的恶意脚本。

现在这条路已经不太容易走了,所以不少黑客将目标转向 PDF 文档,针对 Adobe Acrobat 用户们发起钓鱼。

为什么主要是针对 Adobe Acrobat 呢?因为这款软件在国外非常流行并且具有交互功能,如果只是拿 Chrome 打开 PDF,那黑客暗藏的各种交互式恶意代码基本是无法运行的 (除非 Chrome 的 PDF 引擎也包含漏洞)。

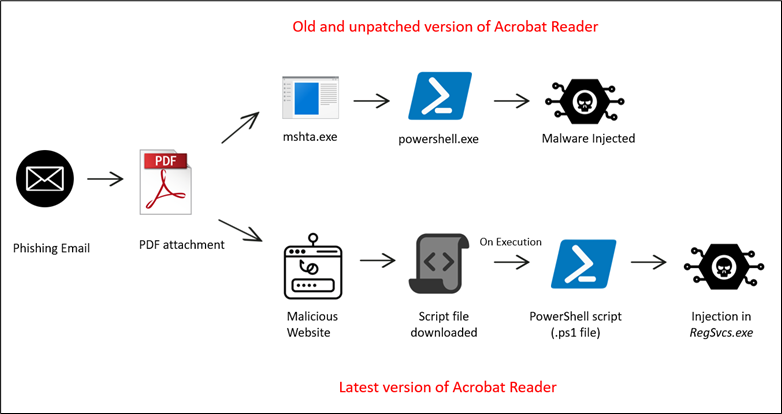

这种情况分为两种,第一种是针对包含漏洞的 Adobe Acrobat Reader 这类,第二种则是针对不含漏洞的,那就得用户手动交互。

针对包含漏洞的 Adobe Acrobat:

攻击者一般会精心制作包含恶意代码的 PDF 文档,然后通过电子邮件或其他渠道进行分发,在过时且未安装补丁的 Adobe Acrobat 上,PDF 直接使用 MSHTA 执行嵌入的 JavaScript 脚本,然后调用 powershell.exe 执行恶意脚本加载一系列恶意负载并让自己具有持久性,即重启后恶意软件也会跟着重启。

整个过程都是自动化的,只需要用户使用 Adobe Acrobat 打开这个 PDF 文件即可。

针对不包含漏洞的 Adobe Acrobat:

在新版本 Acrobat 上 Adobe 已经禁用执行 JavaScript 脚本,为此黑客会通过 PDF 弹出一个对话框要求重定向到外部网站。

这个外部网站也会下载 JavaScript 脚本并命名为具有诱导性的内容,引导用户手动打开这个 JavaScript 脚本,执行后也会下载一系列负载。

接下来就是黑客的各种躲避操作了,例如要规避 Microsoft Defender 的查杀、修改 UAC 账户控制相关的注册表项、禁用 Windows 防火墙等,当然也包括利用一些方式进行权限提升。

完成这些操作后实际上被感染的设备就已经成了肉鸡,整个设备不存在任何私密性,如果黑客愿意,那么都可以随时获取各种机密数据,比如安插个键盘记录器。

发布以上研究报告的迈克菲安全团队建议用户:

-

验证电子邮件发件人信息

-

点击链接和看到警告时请三思而行

-

检查拼写和语法错误

-

谨慎对待电子邮件中的内容

-

验证异常请求

-

使用电子邮件垃圾过滤器

-

检查 HTTPS 连接

-

删除可疑电子邮件

-

保持 Windows 和安全软件为最新版

-

使用最新且已经修复的 Adobe Acrobat Reader