金融科技行业网络安全威胁概览

研究表明,自疫情爆发以来,针对金融公司的数字威胁显着增加。2020-2021年发布的统计报告显示,针对金融公司和服务的网络攻击增加了238%。在这些攻击中近75%的受害者是银行和保险公司。

攻击者一直广泛针对银行和保险公司等金融机构,自疫情爆发以来这种情况更加频繁。攻击者通过滥用和出售敏感的个人身份信息 (PII)(例如客户详细信息、社会安全号码 (SSN)、驾驶执照、银行帐户详细信息和交易记录)来获利。攻击者通过利用他们可以识别的任何安全漏洞来访问系统。数据显示,90%以上的网络安全问题是由软件自身的安全漏洞被利用导致,这也强调了加强软件安全的重要性。

攻击者还利用针对金融机构的高级持续威胁 (APT) 活动来勒索敏感数据。其中一个例子是“APT34”,一个疑似针对金融机构的伊朗组织。

一些银行僵尸网络和间谍软件变种,如DanaBot和TrickBot最初针对特定领域,现已扩展到欧洲和亚洲等其他地区。

超过100家金融集团通过僵尸网络被分布式拒绝服务(DDOS)攻击。美国财政部金融犯罪执法网络发布的一份报告称,由于网络犯罪活动,每个月大约有10亿美元从金融机构被盗。

针对金融机构的集体威胁:

网络钓鱼

暴力攻击

勒索软件

窃取者/机器人(间谍软件)

木马

策略:

在破坏金融机构的数据后,攻击者使用收集到的敏感信息对其消费者发起更复杂的攻击。

攻击者使用的另一种方法是通过识别这些机构提供的服务中的漏洞来瞄准金融公司,例如电子商务、网上银行、在线支付交易和加密货币服务。

在观察到的针对金融公司的攻击中,大约94%是使用常见的网络犯罪策略执行的,例如鱼叉式网络钓鱼、社会工程、水坑等。攻击者还结合和重用旧的但有效的恶意软件变体,例如FakeSpy Android银行木马,它通过短信进行传播消息并从受害者的设备中窃取敏感信息。

电信网络和公司也在金融交易的安全性和双因素身份验证机制(如一次性密码(OTP))中发挥着关键作用。

在攻击客户之前,攻击者利用已安装在受害者设备上的恶意应用程序来获取有关网络服务提供商的信息。然后,他们利用这些信息来破坏和破坏验证交易以及劫持和重新路由文本消息所需的OTP。

威胁:

攻击者使用开源和社会工程工具来构建针对金融部门的特定目的的定制恶意软件。攻击者通过添加附加功能来不断完善恶意软件变体,以自动提取被盗数据和资金。

银行恶意软件是自动化转移系统 (ATS) 引擎和Web注入脚本的最佳示例之一,这些脚本可以自动绕过认证机制启动资金。

我们分析了常规威胁情报中捕获的一些针对金融服务的主要网络安全威胁并作以下分享。

端点威胁:

随着各种方法和技术的出现,威胁形势日益扩大,潜在的攻击面也在不断扩大。在众多端点威胁中,针对金融部门的最常见的持续攻击是网络钓鱼和勒索软件攻击。

根据研究,下面列出了有关端点威胁的详细信息:

网络钓鱼攻击:

攻击者使用网络钓鱼作为针对金融行业最常见的工具。建立钓鱼活动发起恶意软件攻击所需的最低技术知识和容易访问,使其成为许多攻击者攻击金融公司的首选方法。

美国联邦调查局(FBI)和Statista公布的统计报告显示,针对金融公司的攻击中,约有40%使用了各种钓鱼邮件和网址。被模仿最多的云品牌和社交媒体品牌分别是微软和谷歌。攻击者经常创建虚假的微软登录页面来窃取PII数据。

图 1 描述了基于金融行业提供的服务的网络钓鱼尝试。金融和支付平台是最有针对性的服务,占比分别为25%和9%。

如图2所示,可以将钓鱼网页与一个主要的金融门户网站进行比较。

银行恶意软件:

间谍软件是另一种常用工具,以金融部门为目标,窃取凭证、身份和敏感数据。Stealer 和Bots是攻击者通常用来针对金融公司的间谍软件变体,攻击者通常用它们来攻击金融公司,它们通常被称为银行恶意软件。银行恶意软件以个人电脑和移动设备为目标,窃取用于在线支付和交易的凭证。

银行恶意软件在设备上成功安装后可以执行:

从网上银行服务窃取用户名和密码

收集用户银行信息(持卡人姓名、卡号、CVV、有效期)等数据

收集通话记录和联系人

从设备读取 SMS 内容并将数据存储在设备中

读取从用户设备接收的 SMS 通知,如金融交易。

收集机器信息

具有键盘记录器功能

下面列出了银行恶意软件的这些变种,也称为银行木马或BankBot,经常针对金融公司:

Cerberus

Aberebot

SpyEye

TrickBot

DanaBot

Anubis

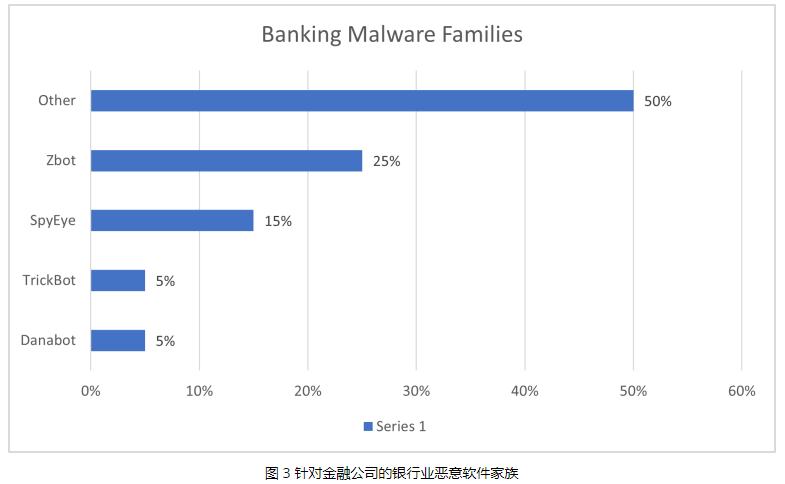

根据Heimdal和Securelist最近的一份报告——Zbot恶意软件,俗称Zeus,是银行恶意软件家族中最臭名昭著的木马,占所有攻击的25%。SpyEye占另外15%,TrickBot和 DanaBot各占所有感染的5%。

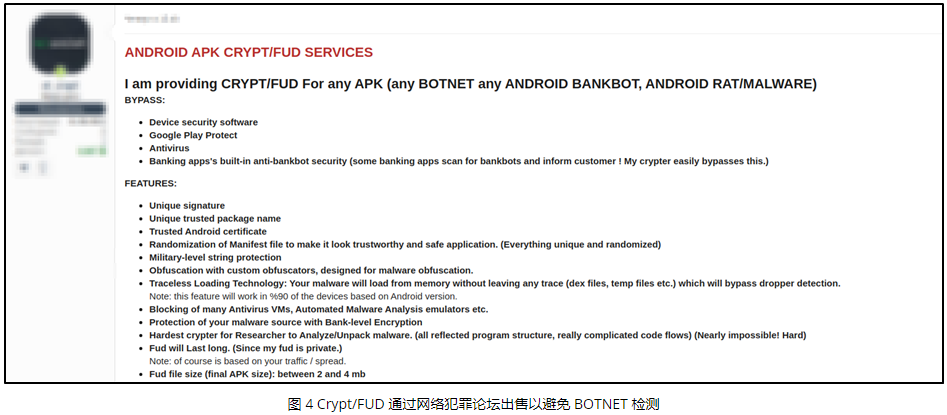

一些网络犯罪论坛为网络犯罪分子提供各种服务,如出售恶意软件等。此外,论坛用户还提供使恶意软件完全无法检测 (FUD) 的服务。使用这些网络犯罪论坛的服务后,恶意软件将无法被防病毒程序等常见扫描机制检测到。因此有必要在软件开发初期通过静态代码检测等技术强化软件自身安全。

下图展示了一篇关于APK crypt/FUD 服务的网络犯罪论坛帖子。

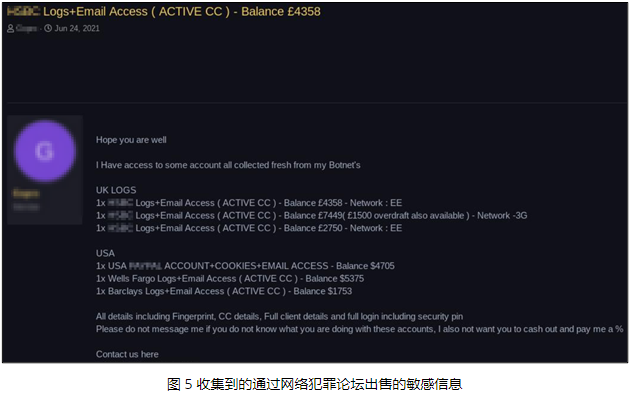

网络犯罪分子还出售他们从各种机构和第三方服务中获取的敏感信息。这些详细信息包括敏感PII数据和信用卡号。在下图中,用户在网络犯罪论坛上出售有效信用卡号码。

第三方攻击:

大多数金融机构依赖第三方、供应商或合作伙伴服务,如软件服务、分析、网络托管等。利用第三方执行非关键任务可以让金融公司优先考虑其主要业务目标。

使用第三方服务有很多好处,然而,它们也存在一些安全风险。我们已经看到针对 Kaseya的勒索软件攻击如何影响了几家企业,类似的攻击可能导致攻击增加最大可容忍停机时间 (MTD)。

服务提供商的数据泄露会影响他们的客户,正如我们最近在Blackmatter勒索软件攻击中所观察到的。这次攻击扰乱了受害者的服务,并泄露了属于他们客户的敏感信息。

趋势:

作为我们研究的一部分,在2021年观察到勒索软件攻击激增。勒索软件攻击通常对目标设备上的数据进行加密。然而,在加密之前首先会盗取这些数据,然后攻击者根据这些敏感数据要求赎金。如果受害者无法支付赎金,他们会通过在公共论坛上泄露收集到的敏感数据来勒索受害者。

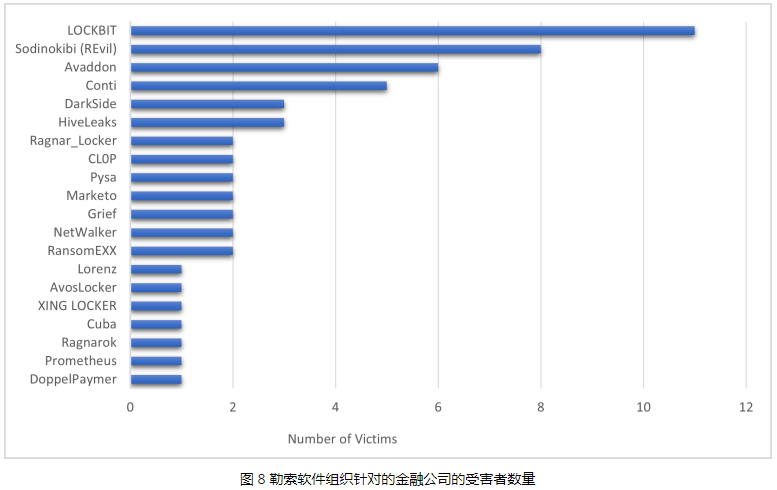

通过研究,影响金融行业的勒索软件攻击和数据泄露的趋势表明,LockBit 勒索软件组是最活跃的。与其他勒索软件组织相比,LockBit 的受害者数量最多。

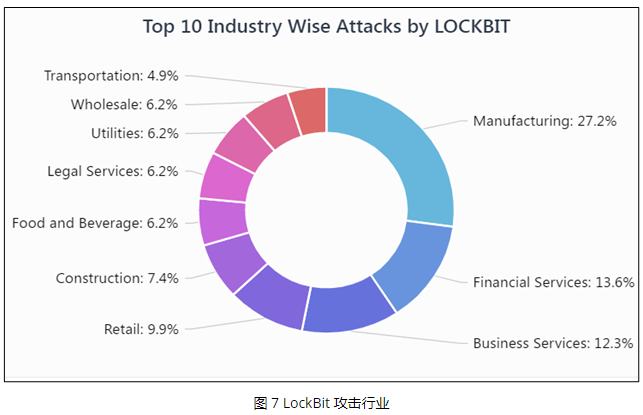

图7显示了LockBit 勒索软件集团所针对的行业,其中制造业占 27.2%,金融服务约占 13.6%。

图8描绘了针对金融公司的勒索软件组织的统计趋势。根据受害者数量和最近的攻击,LockBit位居榜首。针对金融公司第二活跃的勒索软件团伙是Sodinokibi (REvil),有8名受害者。第三个最活跃的群体是Avaddon,有六名受害者。

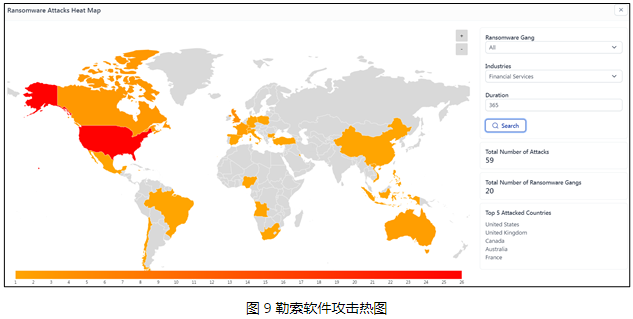

图9显示了基于针对全球金融服务的勒索软件攻击的热图。

针对金融机构的累计攻击次数达59起,涉及20个勒索软件组织。美国是最常受到攻击的国家,其次是英国、加拿大、澳大利亚和法国。

结论:

网络犯罪总体上呈上升趋势,而且攻击目标多集中在金融公司。攻击者使用各种社会工程工具来传播恶意软件,并使用多种技术来逃避检测机制,因此仅靠传统安全防护手段不足以对抗逐渐“狡猾”的网络犯罪分子。

金融机构应从源头加强软件安全,尤其在软件开发过程中重视代码质量安全尤为重要。数据显示,超过六成的安全漏洞与代码有关,而安全漏洞为网络攻击提供广泛攻击面,因此通过静态代码检测以降低安全漏洞及缺陷可以有效提高软件安全性,筑牢网络防御根基,同时企业应提高网络安全意识和网络安全管控机制,做好应对网络攻击的积极响应。

参读链接:

https://blog.cyble.com/2021/08/20/an-overview-of-fintech-threat-landscape/