黑客利用Atlassian Confluence RCE漏洞部署web shell 感染系统

已经发现机会主义威胁行为者积极利用最近披露的跨Windows和Linux的Atlassian Confluence 部署中的一个关键安全漏洞来部署web shell,从而导致在受感染系统上执行加密矿工。

在跨Windows和Linux的Atlassian Confluence部署中,机会主义威胁行为者被发现积极利用最近披露的一个关键安全漏洞来部署web shell,从而导致在受感染的系统上执行加密矿工。

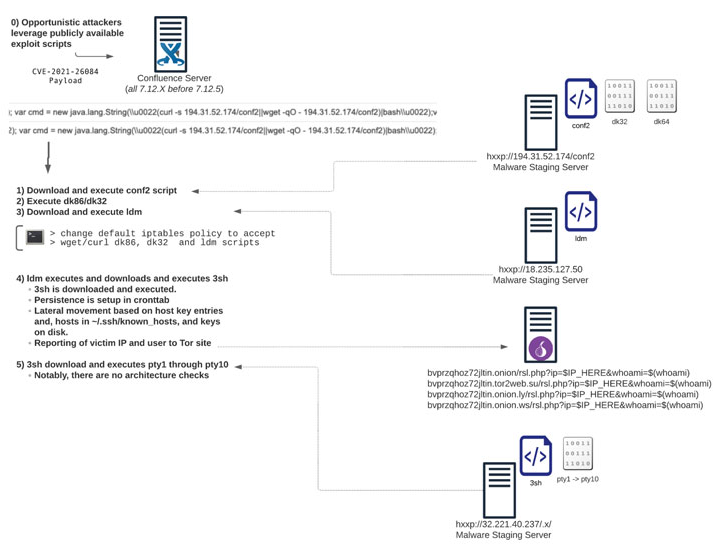

该漏洞被跟踪为CVE-2021-26084(CVSS 评分:9.8),涉及 OGNL(对象图导航语言)注入漏洞,可利用该漏洞在Confluence服务器或数据中心实例上实现任意代码执行。

趋势科技的研究人员在一份详细介绍该漏洞的技术报告中指出:“远程攻击者可以通过向易受攻击的服务器发送包含恶意参数的精心制作的HTTP请求来利用该漏洞。”“成功的利用可能导致在受影响服务器的安全上下文中任意执行代码。”

该漏洞存在于Atlassian Confluence服务器和数据中心的Webwork模块中,其原因是对用户提供的输入验证不足,导致解析器对注入到OGNL表达式中的恶意命令进行评估。

在今年8月下旬公开披露该漏洞后,美国网络司令部警告称,在该漏洞公开后,可能会出现大规模的攻击。

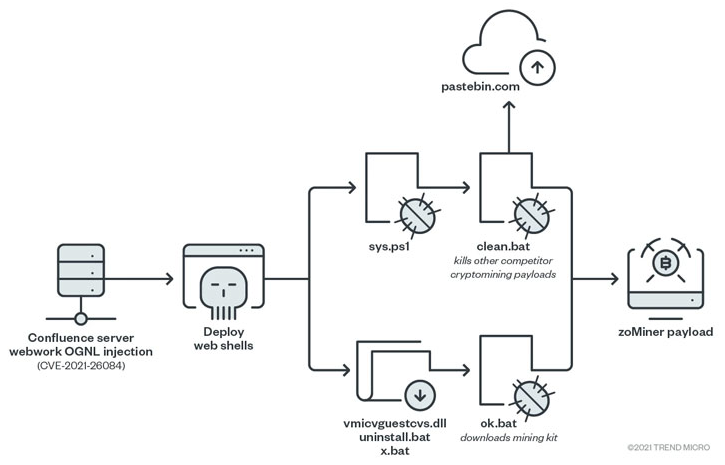

在趋势科技观察到的一次此类攻击中,发现 z0Miner(一种木马和密码劫持程序)被更新以利用远程代码执行 (RCE) 缺陷来分发下一阶段的有效负载,这些负载作为一个通道,以保持持久性并在机器上部署加密货币挖掘软件。Imperva在一项独立分析中证实了这一发现,发现了旨在运行XMRig加密货币矿工和其他后开发脚本的类似入侵尝试。

Imperva、Juniper和Lacework还检测到Muhstik的利用活动。

此外,Palo Alto Networks 的 Unit 42 威胁情报团队表示,它识别并阻止了精心策划的攻击,这些攻击旨在上传客户的密码文件以及下载带有恶意软件的脚本来下载矿工,甚至在机器上打开交互式反向shell。

Imperva的研究人员表示:就像RCE漏洞经常发生的情况一样,攻击者会迅速利用受影响的系统来获取自己的利益。”“RCE漏洞很容易让威胁行动者利用受影响的系统,通过安装加密货币矿工和掩盖他们的活动,从而滥用目标的处理资源,轻松获取金钱。

Atlassian是一个澳大利亚的企业软件公司,设计发布针对软件开发工程师和项目经理的企业软件。Atlassian公司以其产品项目跟踪软件JIRA和团队协同软件Confluence而闻名。由于软件被企业使用,因此软件中的安全漏洞很容易引起供应链攻击,从而给客户造成严重安全影响。

随着现在软件供应链模式已成为主流,任何一个软件安全漏洞都可能导致不可计数的企业遭到攻击。数据显示,90%的网络攻击事件都与漏洞利用相关,由此可见安全漏洞在网络攻击中起到至关重要的作用。而企业在软件开发过程中使用静态代码检测工具可以减少30%到70%的安全漏洞,因此随着网络安全形式愈发严峻,为了确保网络安全应从源头代码做好安全检测,以减少软件安全漏洞筑牢网络安全根基。Wukong(悟空)静态代码检测工具,从源码开始,为您的软件安全保驾护航!

参读链接:

https://www.woocoom.com/b021.html?id=fe292f77f9784bddbfcded1829838600

https://thehackernews.com/2021/09/atlassian-confluence-rce-flaw-abused-in.html