新的恶意软件使用Linux的Windows子系统进行秘密攻击

黑客正在尝试新方法来破坏Windows机器,安全研究人员最近发现了为Linux的Windows子系统(WSL)创建的恶意Linux二进制文件,这一发现表明,威胁行为者正在不断探索新的攻击方法,并将注意力集中在WSL上以逃避检测。

使用WSL避免检测

在5月初发现了第一个针对WSL环境的样本,直到8月22日持续每两到三周出现一次。它们充当WSL环境的加载器,对公共文件扫描服务的检测非常低。

在一份报告中,Lumen黑莲花实验室的安全研究人员表示,恶意文件要么嵌入了有效载荷,要么从远程服务器获取。

下一步是使用Windows API调用将恶意软件注入一个正在运行的进程,这项技术既不新鲜也不复杂。

从确定的少量样本中,只有一个带有公开可路由的IP地址,这表明威胁行为者正在测试使用WSL在Windows上安装恶意软件。

恶意文件主要依赖Python 3来执行其任务,并使用PyInstaller打包为Debian的ELF可执行文件。

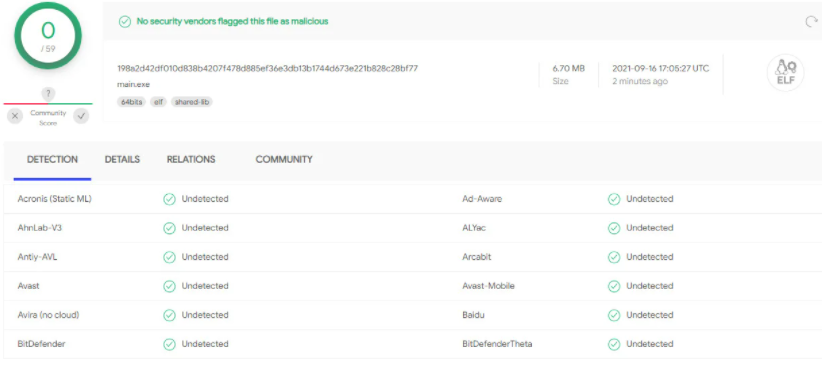

黑莲花实验室表示,正如 VirusTotal 上的检测率可以忽略不计,大多数为Windows系统设计的端点代理没有构建用于分析ELF文件的签名,尽管它们经常检测具有类似功能的非WSL代理。

不到一个月前,VirusTotal上的一个防病毒引擎仅检测到其中一个恶意Linux 文件,但刷新另一个样本的扫描结果表明它完全没有被扫描服务上的引擎检测到。

Python 和 PowerShell

其中一个完全用Python 3编写的变体不使用任何Windows API,似乎是对WSL加载器的第一次尝试。它使用标准Python库,使其与Windows和Linux兼容。

另一个“ELF to Windows”加载程序变体依赖于PowerShell注入和执行shellcode。其中一个示例使用Python调用函数来终止正在运行的防病毒解决方案,在系统上建立持久性,并每20秒运行一次PowerShell脚本。

基于在分析时发现几个样本不一致,该代码可能仍在开发中。

公共IP地址的有限可见性表明,6月底至7月初,活动仅限于位于厄瓜多尔和法国的目标。

黑莲花实验室评估,WSL恶意软件加载器是威胁参与者从VPN或代理节点测试方法的工作。

2016年4月,微软推出了面向Linux的Windows子系统。2017年9月,当WSL刚刚结束beta测试时,Check Point的研究人员演示了一种他们称为Bashware的攻击,在这种攻击中,WSL可以被滥用来向安全产品隐藏恶意代码。

随着软件功能的不断开发和更新,更多的问题和安全漏洞暴露在网上。网络犯罪分子通过升级或更新攻击手段,在使用者未知的情况下潜入系统并发起网络攻击,因此在软件开发过程中加强安全性建设,提高底层代码质量,是帮助软件抵御网络攻击的有效手段。尤其超6成安全漏洞与代码有关,因此在编码时使用静态代码检测工具辅助开发人员第一时间查找并修正代码缺陷和不足,可以大大提高软件自身安全性。在网络攻击日益多样化的今天,提高软件安全性已成为继杀毒软件防火墙等防御措施之后的又一有效手段。

参读链接: