护网蓝队前期准备详述

作者:护网专题小组 编辑:白帽子社区运营团队

"白帽子社区在线CTF靶场BMZCTF,欢迎各位在这里练习、学习,BMZCTF全身心为网络安全赛手提供优质学习环境,链接(http://www.bmzclub.cn/)

"

1. 什么是资产

2. 资产收集及漏洞管理

2.1. 资产收集第一步--已入网设备的收集

收集手段:根据历史登记记录查询或者使用扫描方式对网络环境内部进行活跃主机探测。 收集目标:覆盖所有已入网设备,包括云、IoT设备等,建立相应的库表结构存储,定期复测,有序更新。 资产收集第二步--新入网设备的收集

收集手段:入网登记或者使用智能入网探测机制,可以利用网络探测技术,或者入网联通身份验证机制做收集。

收集目标:覆盖所有新入网设备,包括云、IoT设备等,建立相应的库表结构存储,定期复测,有序更新。 资产收集第三步--虚拟资产的收集

虚拟资产:包括但不限于重要数据记录、IP地址、MAC地址、主域名、子域名、CNAME记录、MX记录、NS记录、A记录等等。 收集手段:登记审核机制以及扫描解析请求。 收集目标:覆盖所有虚拟资产,建立相应的库表结构存储,定期复测,有序更新。 资产分析第一步--主机OS、SOFTWARE、SERVICES等信息收集

技术手段:扫描。(可使用Nmap、Fscan等工具对企业资产进行全面的扫描) 收集信息:os系统信息(包含口令信息)、网络协议栈信息(MAC、IP、PORT、PROTOCOL、SERVICES)、软件信息(软件名称、版本) 收集目标:覆盖所有以上信息,并定期追踪探测,有序更新。 资产分析第二步--漏洞库建立

收集方法:有条件的建立自己的SRC和漏洞平台,众测收集漏洞;自身,或邀请有资质的机构进行渗透测试,挖掘漏洞,并记录进入自己的漏洞库;关注CVE、CNNVD进行同步。 收集内容:漏洞危险等级,漏洞影响范围、软件、版本,漏洞测试方法、漏洞修补方法。 收集目标:尽量覆盖所有相关漏洞信息,并定期追踪探测,有序更新。 资产分析第三步--漏洞检查修复

漏洞匹配阶段:资产信息与漏洞库匹配检查,必要时使用poc测试(可使用企业购买的漏扫设备或开源的扫描器,如Xray、pocsuite等)。 漏洞修复阶段:分等级限期修复,修复好验证。无法修复的记录,并制定其他限制策略。

1. 什么是指纹

人的皮肤由表皮、真皮和皮下组织三部分组成。指纹就是表皮上突起的纹线。由于人的遗传特性。虽然指纹人人皆有,但各不相同。

在互联网数字资产管理中,数字资产指纹就是数字资产的“身份证”,也是信息系统安全管理工作的基础。通过网络资产探测(指纹)可以在0day 爆发时快速匹配到受影响的信息系统;还可以发现违规开放的资产,为安全运营管理提供便利,确保安全制度的稳健实施。指纹识别更是基线管理的基础,正如生物指纹对于生物的价值一样,数字资产指纹识别也在数字资产管理中起到了至关重要的作用。所以,不论对于攻击方还是防守方,数字资产的指纹信息的收集都是非常重要的。

2. 指纹识别原理

目前常规的指纹识别技术主要分为两种:一种是针对HTTP的指纹识别,通过对URL请求得到的各种响应信息进行特征匹配,从而判断指纹;另一种是针对TCP/IP协议栈的指纹识别,我们可以通过向对方发送一系列精心设计的报文,分析对方响应,从而判断指纹。

2.1 几种常用的指纹识别方式

网页中发现关键字:先访问首页或特定页面,通过正则的方式去匹配某些关键字

特定文件的MD5(主要是静态文件、不一定要是MD5):通过爬取网站的特定图片文件、js文件、CSS等静态文件进行抓取并比对md5值

请求头信息的关键字匹配:根据网站response返回头信息进行关键字匹配

指定URL的关键字

基于TCP/IP请求协议识别服务指纹

指纹识别常用工具

Wapplyzer

https://www.wappalyzer.com/Wapplyzer是基于正则表达式来识别web应用的,它是一个浏览器的插件形式存在的。

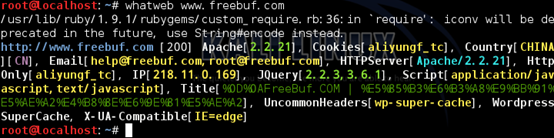

3.1 Whatweb

https://github.com/urbanadventurer/WhatWebWhatWeb可以用来确定服务器使用的CMS、博客平台、统计分析软件包、JavaScript库等。

3.1 Glass

https://github.com/s7ckTeam/GlassGlass是一款针对资产列表的快速指纹识别工具,通过调用Fofa/ZoomEye/Shodan/360等api接口快速查询资产信息并识别重点资产的指纹,也可针对IP/IP段或资产列表进行快速的指纹识别。

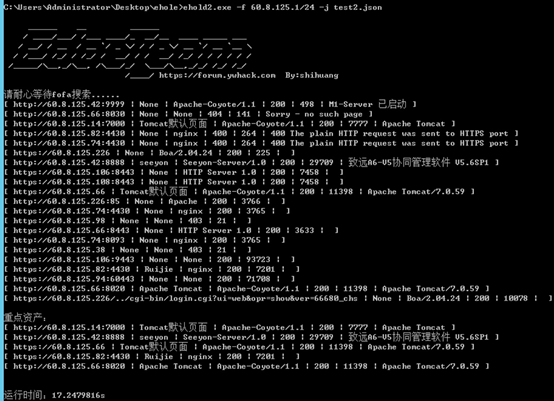

3.1 EHole

https://github.com/EdgeSecurityTeam/EHoleEHole是一款对资产中重点系统指纹识别的工具。EHole(棱洞)2.0提供了两种指纹识别方式,可从本地读取识别,也可以从FOFA进行批量调用API识别(需要FOFA密钥),同时支持结果JSON格式输出。

3.1 云悉指纹

https://www.yunsee.cn/

3.1 观星指纹平台

https://fp.shuziguanxing.com/

3.1 潮汐指纹

http://finger.tidesec.net/

SSH 服务

SSH 是 Secure Shell Protocol 的简写,由 IETF 网络工作小组(Network Working Group )制定;在进行数据传输之前,SSH先对联机数据包通过加密技术进行加密处理,加密后在进行数据传输。确保了传递的数据安全。利用 SSH 协议可以有效的防止远程管理过程中的信息泄露问题,在当前的生产环境运维工作中,绝大多数企业普遍采用SSH协议服务来代替传统的不安全的远程联机服务软件,如telnet(23端口,非加密的)等。

在默认状态下,SSH服务主要提供两个服务功能:

一是提供类似telnet远程联机服务器的服务,即上面提到的SSH服务。

另一个是类似FTP服务的sftp-server,借助SSH协议来传输数据的.提供更安全的SFTP服务(vsftp,proftp)。

默认端口:22

FTP为文件传输协议,通常用作对远程服务器进行管理,典型的使用就是对web系统进行管理。一旦FTP密码泄露就直接威胁web系统安全,甚至黑客通过提权可以直接控制服务器. ftp配置一般分为两种配置方式,第一种是使用系统软件来配置,第二种是通过第三方软件来配置。

默认端口:20(数据端口);21(控制端口);

NFS(Network File System)即网络文件系统,是FreeBSD支持的文件系统中的一种,它允许网络中的计算机之间通过TCP/IP网络共享资源。在NFS的应用中,本地NFS的客户端应用可以透明地读写位于远端NFS服务器上的文件,就像访问本地文件一样。如今NFS具备了防止被利用导出文件夹的功能,但遗留系统中的NFS服务配置不当,则仍可能遭到恶意攻击者的利用。

默认端口:2049(TCP)

Telnet协议是TCP/IP协议族中的一员,是Internet远程登录服务的标准协议和主要方式。它为用户提供了在本地计算机上完成远程主机工作的能力。在终端使用者的电脑上使用telnet程序,用它连接到服务器。终端使用者可以在telnet程序中输入命令,这些命令会在服务器上运行,就像直接在服务器的控制台上输入一样。可以在本地就能控制服务器。

默认端口:23

Samba是linux和unix系统上实现SMB/CIFS协议的一个免费软件,由服务器和客户端程序构成。SMB协议是客户机/服务器型协议,客户机通过该协议可以访问服务器上的共享文件系统、打印机及其他资源。

默认端口:445 (TCP)

远程桌面是提供的一种远程控制功能.通过它我们能够连接远程计算机,访问它的所有应用程序、文件和网络资源,实现实时操作,如在上面安装软件、运行程序、排查故障等。好像你正坐在那台计算机前面一样.不论实际距离有多远。

默认端口:3389

DHCP(动态主机配置协议)是一个局域网的网络协议,使用UDP协议工作,给内部网络或网络服务供应商自动分配IP地址,给用户或者内部网络管理员作为对所有计算机作中央管理的目的。

默认端口:67(Udp)、68(Udp)

Tips:客户端属向68端口(bootps)广播请求配置,服务器向67端口(bootpc)广播回应请求。

DNS是“域名系统”的英文缩写,是一种组织成域层次结构的计算机和网络服务命名系统,使用的是UDP协议的53号端口,它用于TCP/IP网络,它所提供的服务是用来将主机名和域名转换为IP地址的工作。

默认端口:53

VNC(Virtual Network Computing),为一种使用RFB协议的显示屏画面分享及远程操作软件。此软件借由网络,可发送键盘与鼠标的动作及即时的显示屏画面。

默认端口:5900+桌面ID(5901;5902)

SMTP是一种提供可靠且有效的电子邮件传输的协议。SMTP是建立在FTP文件传输服务上的一种邮件服务,主要用于系统之间的邮件信息传递,并提供有关来信的通知。

默认端口:25(smtp)、465(smtps)

本协议主要用于支持使用客户端远程管理在服务器上的电子邮件。提供了SSL加密的POP3协议被称为POP3S。

默认端口:109(POP2)、110(POP3)、995(POP3S)

MAP以前称作交互邮件访问协议,是一个应用层协议。IMAP是斯坦福大学在1986年开发的一种邮件获取协议。它的主要作用是邮件客户端可以通过这种协议从邮件服务器上获取邮件的信息,下载邮件等。

默认端口:143(imap)、993(imaps)

简单网络管理协议(SNMP)是专门设计用于在IP 网络管理网络节点(服务器、工作站、路由器、交换机及HUBS等)的一种标准协议,它是一种应用层协议。

默认端口:161

rsync是linux系统下的数据镜像备份工具。使用快速增量备份工具Remote Sync可以远程同步,支持本地复制,或者与其他SSH、rsync主机同步。

默认端口:873

端口 | 服务 | 常见漏洞 |

20/21/69 | FTP/TFTP文件传输协议 | 嗅探、爆破、匿名漏洞 |

22 | SSH远程连接 | 爆破、OpenSSH漏洞 |

23 | Telnet远程连接 | 爆破、嗅探、弱口令 |

25 | SMTP邮件服务 | 邮件伪造、未授权访问、弱口令 |

53 | DNS域名系统 | 允许区域传送、DNS劫持、缓存投毒、欺骗 |

67/68 | Dhcp动态主机配置协议 | 劫持、欺骗 |

80/443/8080 | 常见Web服务端口 | Web攻击、爆破、对应服务版本漏洞 |

110 | POP3邮局协议版本3 | 爆破、嗅探、弱口令 |

137/139 | Samba | 爆破、未授权访问、远程代码执行 |

143 | Imap | 爆破、弱口令 |

161 | SNMP协议 | 爆破、搜集目标内网信息 |

389 | Idap | 注入、未授权访问、爆破 |

445 | Samba | 操作系统溢出漏洞、永恒之蓝 |

873 | rsync | 未授权访问、文件上传 |

1099 | JAVArmi | 命令执行 |

1352 | Lotus dominion邮件服务 | 爆破、信息泄露、弱口令 |

1433 | mssql | 注入、提权、SAP弱口令、爆破 |

1521 | oracle | 注入、爆破、反弹Shell |

2049 | NFS 服务 | 配置不当导致的未授权访问 |

2181 | Zookeeper | 未授权访问 |

2601 | Zebra | 默认密码zebra |

3128 | Squid | 匿名访问 |

3306 | Mysql | 注入、提权、爆破 |

3389 | RDP | 远程桌面弱口令、爆破、Shift后门 |

4440 | rundeck | 弱口令 |

4848 | GlassFish控制台 | 弱口令、认证绕过 |

5432 | Postgresql | 弱口令爆破、注入 |

5631/5632 | pcanywhere | 拒绝服务漏洞、提权、命令执行 |

6379 | Redis | 未授权访问、弱口令爆破 |

7001,7002 | Weblogic控制台 | Java 反序列化、弱口令 |

8080/8089 | Jboos/Resin/Jetty/Jenkins | 反序列化、控制台弱口令 |

8068 | Zabbix 服务 | 远程执行、SQL注入 |

9200/9300 | Elasticsearch 服务 | 远程执行、未授权访问 |

9080/9090 | WebSphere控制台 | Java 反序列化、弱口令 |

10000 | Webmin-Web控制面板 | 弱口令 |

27017/27018 | MongoDB | 爆破、未授权访问 |

50000 | SAP | 命令执行 |

8088/50070 | Hadoop | 未授权访问、命令执行 |

部分内容参考链接:

https://zhuanlan.zhihu.com/p/90879179

https://blog.csdn.net/Max__Payne/article/details/6125845

https://zhuanlan.zhihu.com/p/104623578

https://blog.csdn.net/qq_29647709/article/details/81947846