麻了,Logback也炸了。。。

声明

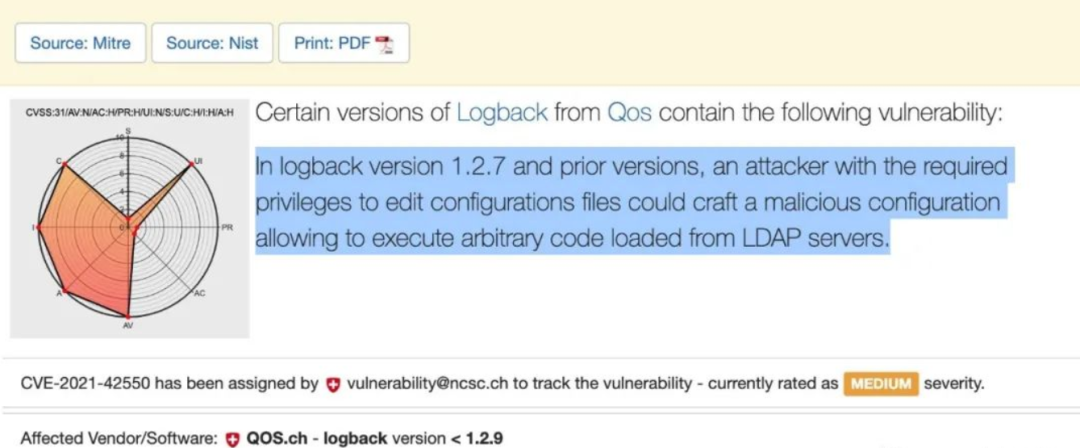

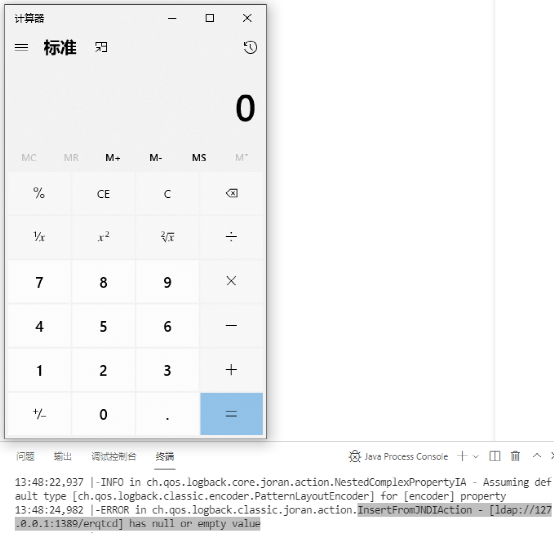

存在漏洞的主要原因

安全整改建议

6、我们做安全整改后的复查工作,发现某些已经“做完安全整改”的系统,漏洞居然还可以利用。原因是出在做安全整改的技术团队,可能不是太懂,只是照着网上搜到某些文章“照葫芦画瓢”做得“安全整改工作”。

7、如果条件允许,建议聘请具备较强实战攻防能力的专业网络安全服务商,协助做网络安全整改工作。安全整改后做漏洞复查工作,要以实战攻防方式来验证整改效果。

8、如果不会做安全排查、安全整改工作,不清楚是否已经被黑客攻击,可以和我们联系。

最近面试BAT,整理一份面试资料《Java面试BAT通关手册》,覆盖了Java核心技术、JVM、Java并发、SSM、微服务、数据库、数据结构等等。 获取方式:关注公众号并回复 java 领取,更多内容陆续奉上。 明天见(。・ω・。)ノ

评论