智能家庭安全系统Fortress WiFi爆重大漏洞 可远程禁用警报

共 1275字,需浏览 3分钟

· 2021-09-02

在Fortress S03 Wi-Fi家庭安全系统中发现了新安全漏洞,这些漏洞可能会被滥用,并使攻击者获得未经授权的访问,以改变系统行为,包括在受害者不知情的情况下解除警报。

这两个未修复的问题分别在CVE-2021-39276 (CVSS评分5.3)和CVE-2021-39277 (CVSS评分5.7)标识下被跟踪,由网络安全公司Rapid7于2021年5月发现并报告的,并规定了60天的修复期限。

Fortress S03 Wi-Fi家庭安全系统是一种自助 (DIY) 警报系统,通过利用Wi-Fi和RFID 技术,无需钥匙即可保护他们的家庭和小型企业免受窃贼、火灾、煤气泄漏和漏水的侵害。据其网站称,该公司的安全和监控系统被“成千上万的客户和长期客户”使用。

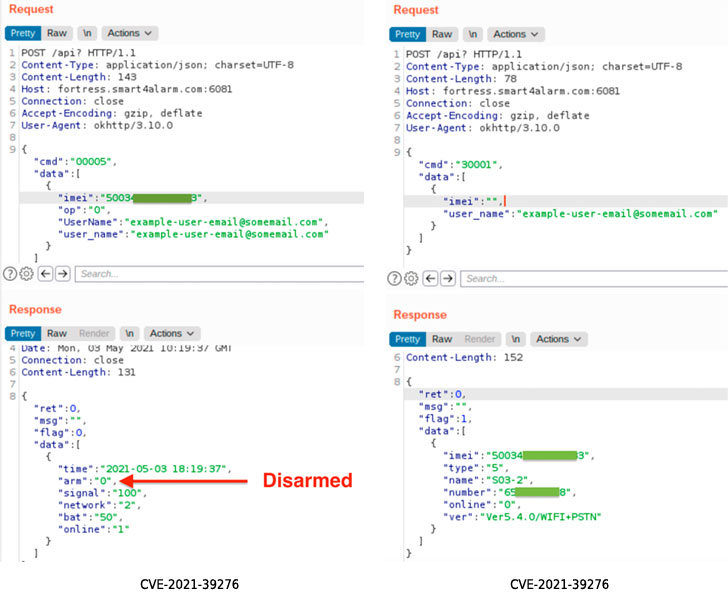

Rapid7研究人员称这些漏洞“非常容易利用”,并指出CVE-2021-39276涉及未经身份验证的API访问,该访问使拥有受害者电子邮件地址的攻击者能够查询API以泄露设备的国际移动设备身份(IMEI)号码,也可以作为序列号加倍。有了设备的IMEI号码和电子邮件地址,攻击者就可以进行一些未经授权的更改,例如通过未经身份验证的POST请求禁用警报系统。

另一方面,CVE-2021-39277与射频信号重放攻击有关,其中缺乏足够的加密使攻击者能够使用软件定义无线电 (SDR) 捕获无线电频率命令和控制空中通信,并回放传输以在目标设备上执行特定功能,例如“布防”和“撤防”操作。

“对于CVE-2021-39276,攻击者知道Fortress S03用户的电子邮件地址,可以在用户不知情的情况下轻松解除安装的家庭警报。”研究人员在一份报告中表示。

“CVE-2021-39277提出了类似的问题,但对受害者的事先了解较少,因为攻击者可以简单地监视财产,并等待受害者在无线电范围内使用射频控制设备。攻击者随后可以在受害者不知情的情况下重放‘解除武装’命令。”

鉴于问题仍然存在,建议用户使用唯一的一次性电子邮件地址配置他们的警报系统,以解决IMEI号码暴露问题。

“对于CVE-2021-39277来说,如果没有固件更新来加强对射频信号的加密控制,用户似乎很难缓解射频重放问题的影响。担心这种暴露的用户应该避免使用关键的密钥卡和其他射频设备连接到他们的家庭安全系统,”研究人员说。

90%的网络安全问题都与软件安全漏洞被利用有关,5G时代,网络安全威胁无处不在,病毒查杀软件、防火墙、入侵检测这三个传统防护手段已经难以应对不断进化翻新的网络攻击及恶意软件,提高软件自身安全性已成为现有网络安全防护手段的重要补充。尤其在软件开发阶段使用安全可信的静态代码检测工具实时检测、修复代码漏洞可以有效提升软件本身的安全属性,在增强抵抗网络攻击能力的同时,为企业及个人降低网络安全风险。

参读链接:

https://thehackernews.com/2021/08/attackers-can-remotely-disable-fortress.html