病毒「O泡果奶」造成几十个高校上千名大学生「社会性死亡」

技术编辑:宗恩丨发自 思否编辑部

公众号:SegmentFault

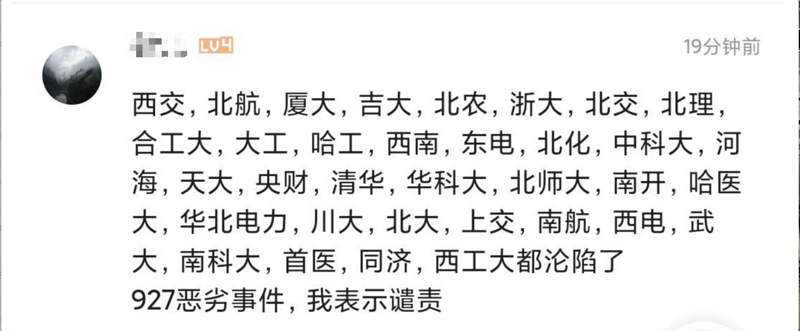

近日,一个「名为一个礼物」的文件在大学中传播开来,手机只要点开就会强制播放“o泡果奶”的魔性广告声,网友戏称中招者会因该原因产生“社会性死亡”(其含义多为在公众面前出丑的意思,已经丢脸到没脸见人)。据不完全统计以下大学中大量学生中此病毒。

受害人知乎网友@风之旅人自述:

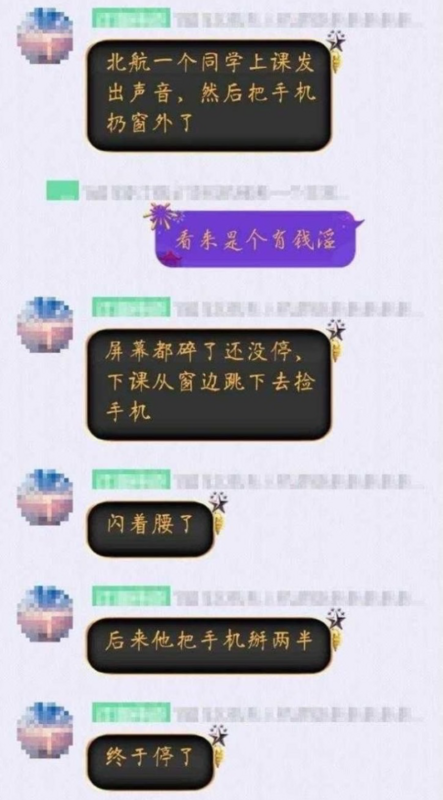

因为高数听得我脑袋昏昏沉沉,上节课讲过的夹逼定理已经忘的一干二净(毕竟过了好多天了),故打开手机望查查上节课笔记,正当时,我北航的好兄弟给我送了一份礼物,他居然还记得我的生日?不愧是他,他竟然还是没有忘记这份兄弟情谊。随后,我做出那个影响我一生的决定。我点开了......

去年同样的事件再次发生在今年。2019.9.27这一天,由某高校的某个同学开发的一个整蛊软件在传播过程中被篡改为流氓软件,随后这款被名为“送给最好的她”的流氓软件被恶性传播,席卷多所高校。在打开这款软件后,会产生很有意思的事情:

1、打开你的音频播放,播放某段设置好的不可描述的音频(最大声)

2、千万不要呆呆的以为自己插了耳机就没事,据说,会打开耳机播放线路哦,直接外扩呢

3、更可怕的来咯,不断截屏!有人说是为了盗取用户数据,也有大佬调查后发现,是为了用截屏,占据你的开机关机按钮,让你无法逃脱。

有位专业的知乎网友对其进行了解答:

此恶意程序不会有安全隐患,源码就20行,是一个Lua脚本。并且里面只有一个循环,再劫持你的返回键后会把音量开最大,因为循环执行很快,所以你的音量是调不下来的。至于截图那是因为这个Lua模块本身封装了这个功能,但实际上没有调用过。不是病毒,在确保不会「社会性死亡」的时候可以放心玩耍(小编不建议放心玩耍)。

解决方案:使用任务管理直接kill掉,就是你日常切换视图还能清内存的那个手势/按键。

这次的「O泡果奶」和去年的「送给最好的她」是同一份程序,包名和版本号都没改,就改了个背景音乐。想逆向实践看源码的可以找点Lua逆向工具,没混淆也没加密。有人说部分软件被重新打包篡改加入了一些窃取隐私的代码,篡改还是挺容易的,但我目前还没见过被篡改之后的版本。而且感觉不会有人这么作死,敢上载的话,抓个包抓到服务器地址再照着云服务商的账单抓人,一抓一个准。

安卓权限管理很完善的,而且你手机上那些管家也不是纯粹恰白饭的,这个apk能从去年活到今年就说明它没有被报毒的理由。设置音量本身就是一些app需要的功能,劫持返回键有不少教育类应用也会做,防止你考试考一半手滑退出去了。如果有越权读取隐私的行为,你的手机早就弹窗告诉你某某正在试图获取权限了。

小编提醒:

不该装的apk不能装,未知来源如果不是必须打开,就得关上。apk安装包实在是太容易被改包了。

如果不是专业玩机的尽量不要去打开自己手机的root,如果root打开的话是真的可以为所欲为。

有应用请求敏感权限(读取联系人,短信)时请注意看字,别直接确定。软件通过权限校验以后对很多第三方 API 远程服务器来说是合法的,但杀毒软件能不能检测出来就是个玄学问题了,比如我传输一张截屏到云盘里面,是一个最简单的图传功能,目标地址又是知名企业的开放平台,每个APP都会有,就不会被认为是非法操作。