未打补丁的大华摄像头容易受到未经身份验证的远程访问

大华摄像头中两个认证绕过漏洞的概念验证已在线提供,建议用户立即应用更新。

身份验证绕过漏洞被跟踪为CVE-2021-33044和CVE-2021-33045,这两种安全漏洞都可以在登录过程中通过向目标设备发送特制数据包来远程利用。

一个月前,大华发布了安全建议,敦促易受攻击机型的用户升级固件,但考虑到这些设备在初始安装和设置后受到忽视,其中许多设备可能仍在运行旧的易受攻击的版本。

部分大华产品在登录过程中发现的身份认证绕过漏洞。攻击者可以通过构建恶意数据包来绕过设备身份验证。

该漏洞的CVSS v3得分为8.1,供应商建议其客户安装安全更新。

受影响的机型列表很长,包括IPC-X3XXX、HX5XXX、HUM7XX、VTO75X95X、VTO65XXX、VTH542XH、云台球型摄像机SD1A1、SD22、SD49、SD50、SD52C、SD6AL、热敏TPC-BF1241、TPC221-TBF2 -SD2221、TPC-BF5XXX、TPC-SD8X21、TPC-PT8X21B、NVR1XXX、NVR2XXX、NVR4XXX、NVR5XXX、NVR6XX。

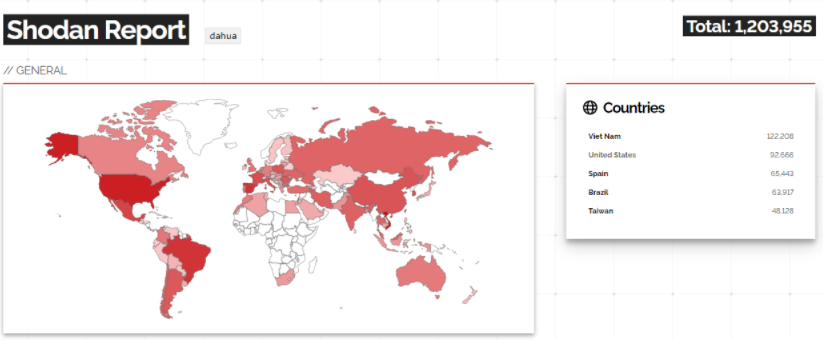

受影响的型号列表非常广泛,涵盖了许多大华相机,甚至包括一些热敏相机。在Shodan 上进行搜索发现,全球范围内发现了超过120万个大华系统。

大华摄像头全球在线。来源:Shodan

需要说明的是,并非所有这些设备都容易受到攻击,但受影响的模型列表包含一些广泛部署的模型。

被禁的安全问题

大华科技被禁止在美国开展业务和销售产品,因为早在2019年10月就被添加到美国商务部的“实体清单”中。

不过,目前活跃使用的大华摄像头仍有数万台,其中一些可能并不那么明显。据The Intercept最近报道,在美国(如霍尼韦尔)或加拿大品牌下在美国销售的许多相机,实际上使用的是大华硬件甚至软件。

如何保护您的设备

除了将您的大华设备升级到适用于型号的最新可用固件版本外,还应该更改初始密码,使用强密码。您还应该更改开箱即用的密码,使用独特而强大的密码。将root访问凭据留给“admin”。

此外,如果摄像头是无线的,请启用WPA2加密,并尽可能为您的IoT设置一个单独的隔离网络。 如果您的模型支持云计算,可以从控制界面自动获取修复升级,无需访问大华下载中心。

这两个漏洞是在2021年6月13日被发现的,因此一些大华摄像头在至少2.5个月的时间里仍然容易受到未经认证的访问,即使是那些刚发布固件就应用了固件更新的用户。

安全问题频现,物联网制造商应该注意。随着智能设备爆炸式发展,恶意软件的攻击必定会随之增加。摄像头遭入侵、手机信号被劫持、汽车被破解,越来越多的智能设备问题出现,其背后是众多的物联网安全问题,物联网安全漏洞频出。

伴随物联网防护水平较低安全漏洞补丁修补不及时,而窃得的隐私和数据又容易变现,这使得越来越多黑客借此获利,同时又促使针对物联网的攻击更加频繁和猖獗。保障物联网安全,一方面需要及时更新补丁确保软件安全漏洞被修补,另一方面,对在软件开发过程中实时检测代码安全从而提高软件安全性,减少安全漏洞,可以从根源上防止软件系统因安全漏洞被攻击而引发网络安全风险。

参读链接: