最新 Python URL 解析漏洞可能导致命令执行攻击!

△点击上方“Python猫”关注 ,回复“1”领取电子书

整理:Python猫

原文:https://thehackernews.com/2023/08/new-python-url-parsing-flaw-enables.htm

Python 的 URL 解析函数中发现了一个高危的安全漏洞,该漏洞可绕过用黑名单实现的域名或协议过滤方法,最终导致任意文件读取和命令执行。

CERT 协调中心(CERT/CC)在周五的一份通告中说:"若整个 URL 都以空白字符开头, 则urlparse 会存在解析问题。这个问题会影响主机名和请求协议的解析,最终导致拦截列表被绕过。"

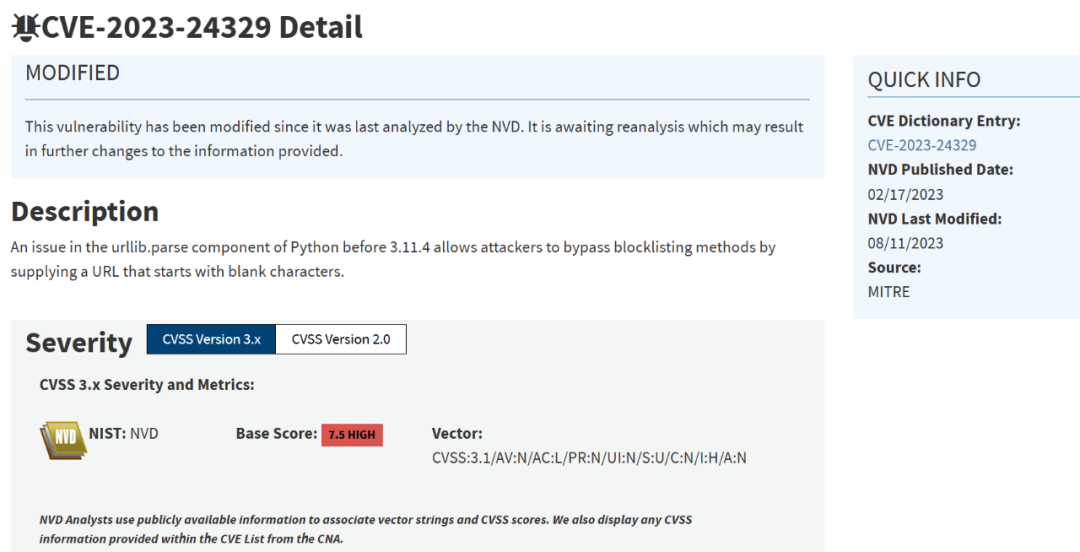

该漏洞的编号是 CVE-2023-24329,CVSS 评分为 7.5。安全研究员 Yebo Cao 在 2022 年 8 月发现并上报了这个漏洞。

该漏洞会在以下版本中修复:

-

>= 3.12

-

3.11.x >= 3.11.4

-

3.10.x >= 3.10.12

-

3.9.x >= 3.9.17

-

3.8.x >= 3.8.17

-

3.7.x >= 3.7.17

urllib.parse 是一个被广泛使用的解析函数,可以将 URL 分解为相关的组成部分,或者将分散内容组合成一个 URL 字符串。

CVE-2023-24329 是因为缺乏对输入的校验而产生的,它出现的情况是以空白字符开始的 URL(例如 “ https://youtube.com”)。

“虽然黑名单列表被认为不是最优的方案,但在许多情况下,它仍然是必需的,” Cao 说:“这个漏洞会让攻击者绕过开发者为协议和域名设置的保护。这个漏洞可以在大量场景中造成 SSRF(服务器端请求伪造) 和 RCE(远程代码执行)。”

还不过瘾?试试它们

▲Python 3.12 抢先看:更强大的 f-string!

▲性能最快的代码分析工具,Ruff 正在席卷 Python 圈!

评论