手段高端难以躲避!虚假呼叫中心诱骗用户安装勒索软件窃取数据

最近发现,网络犯罪团伙在虚假呼叫中心的恶意活动中诱使受害者下载能够窃取数据,并通过恶意软件在受感染的系统上部署勒索软件。

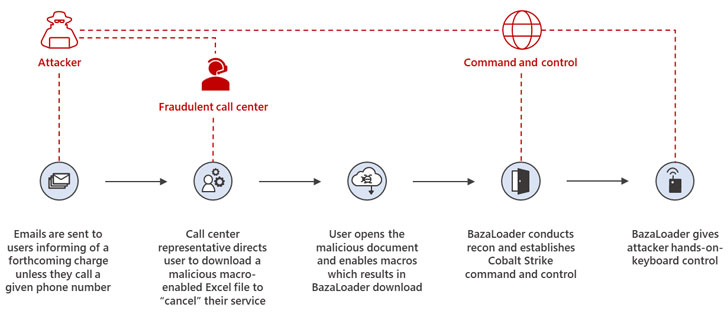

这种被称为“bazcall”的攻击避开了传统的社会工程技术,这种技术依赖于流氓url和带有恶意软件的文档,而采用了一种类似于虚拟的方法,即向目标用户发送电子邮件,通知他们即将收取的订阅费用,除非他们拨打特定的电话号码。

通过诱骗接收者拨打这个号码,毫无怀疑的受害者与欺诈呼叫中心的实际操作员联系,后者随后向他们提供下载BazaLoader恶意软件的指令。

关于BazaLoader

BazaLoader是一种C++下载器恶意软件,能够在受感染的计算机上安装各种类型的恶意程序,包括部署勒索软件和其他恶意软件,并从受害系统窃取敏感数据。BazaLoader 活动于2020年4月首次被发现,已被多个威胁参与者使用,并经常充当破坏性恶意软件的加载程序,包括Ryuk和Conti勒索软件。

BazaCall攻击流程

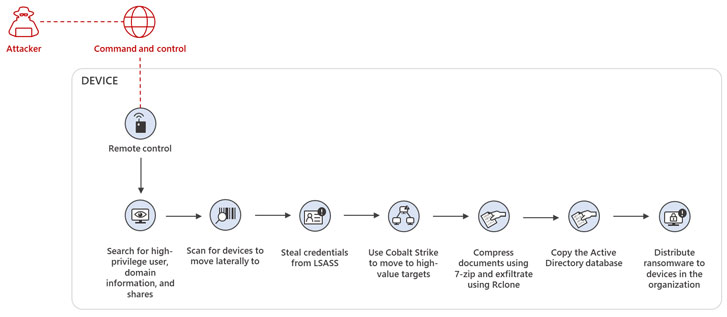

微软365卫士威胁情报团队在周四发布的一份报告中说:“来自bazcall威胁的攻击可能会在网络内迅速行动,在最初的攻击发生后48小时内进行大规模数据外泄和证书盗窃,并传播勒索软件。”

由于恶意软件不是通过邮件正文中的链接或文档分发的,因此诱饵增加了一定难度,使攻击者能够避开网络钓鱼和恶意软件检测软件。该活动是更广泛趋势的一部分,在这种趋势中,与BazaLoader有关联的犯罪分子使用呼叫中心(运营商看似非英语母语)作为复杂攻击链的一部分。

妥协后活动

今年5月早些时候,Palo Alto Networks和Proofpoint揭示了一种精心设计的感染机制,利用假冒电子书(World Books)和电影流媒体订阅服务(BravoMovies),利用这些网站作为跳板,发送包含BazaLoader恶意软件的伪造Excel电子表格。微软披露的最新攻击与此如出一辙,呼叫中心代理充当了一个渠道,敦促来电者浏览一个菜谱网站(“topcooks[.]us”),以便取消不存在的试用订阅。

研究人员表示:“在BazaCall的攻击链中,通过上述手按键盘控制的另一种人为因素的使用,进一步使这种威胁比传统的自动恶意软件攻击更危险,更难以躲避。”“bazcall的活动强调了跨领域光学的重要性,以及在建立针对复杂威胁的全面防御中关联事件的能力。”

恶意软件层出不穷,只要有网络的地方就存在危险。尤其随着大数据的建设和数字化时代来临,数据已成为时代的核心财富。面对日益猖狂而又作恶多端的网络犯罪分子,亟需加强网络安全防御,提高网络安全意识。尤其软件安全最为网络安全最后一道防线,在增加软件杀毒工具、边界网络安全防护的同时,也要关注基础软件安全,在软件开发过程中,加强软件安全漏洞检测修复,对其中代码及引入第三方代码查找漏洞及缺陷,有助于提高软件“免疫力”,加强抵御恶意软件攻击的能力。

参读链接:

https://www.woocoom.com/b021.html?id=2b2c8b77718a4d5c8f39d528c7f59c74

https://thehackernews.com/2021/07/phony-call-centers-tricking-users-into.html