勒索软件卷土重来 REvil团伙正在重塑形象并发动袭击

事件:REvil 基础设施突然重新开启

REvil 勒索软件操作的暗网服务器在缺席近两个月后突然重新启动。目前尚不清楚这是否标志着他们的勒索软件团伙的回归或执法部门正在打开服务器。

7月2日,REvil 勒索软件团伙(又名 Sodinokibi)利用 Kaseya VSA 远程管理软件中的零日漏洞对大约60家托管服务提供商(MSP) 及其1,500多家企业客户进行加密。

然后,REvil要求MSP提供500万美元用于解密器,或44,999美元用于各个企业的每个加密扩展。

该团伙还要求提供7000万美元的主解密密钥来解密所有Kaseya受害者,但很快将价格降至5000万美元。

袭击发生后,勒索软件团伙面临来自执法部门和白宫的越来越大的压力,他们警告说,如果俄罗斯不对境内的威胁行为者采取行动,美国将自行采取行动。

不久之后,REvil勒索软件团伙消失了,他们所有的Tor服务器和基础设施都被关闭。

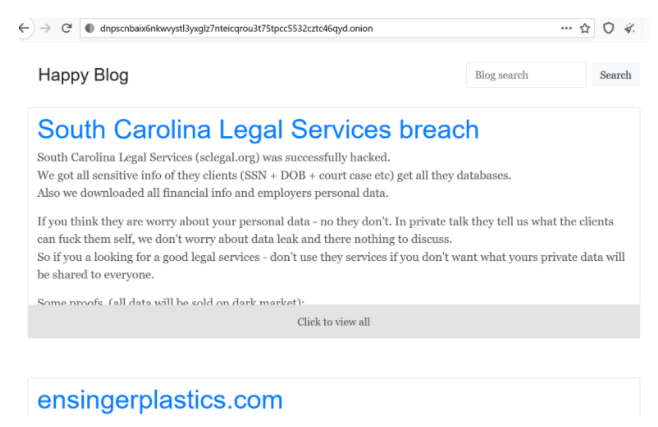

9月7日,Tor支付/谈判站点和REvil的Tor 'Happy Blog' 数据泄露站点突然重新上线。

卷土重来

最危险的勒索软件团伙可能已经销声匿迹,但这只意味着他们正在进行品牌重塑,改进战术,并发动更猛烈的攻击。

你准备好了吗?

在Colonial Pipeline、JBS和Kaseya网络攻击之后,勒索软件组织被禁止进入网络犯罪论坛。其中一些甚至消失了,但这并不意味着它们在撤退。如果说和之前有什么不同的话,那就是勒索软件团伙变得更危险了。

数字风险保护公司Digital Shadows的威胁情报经理Alec Alvadaro认为,他们并不害怕他们的目标是谁,现在发动网络攻击的回报肯定大于风险,因此勒索软件不会很快消失。

在最近的网络研讨会中,Digital Shadows研究了勒索软件的前景,最著名的勒索软件集团,以及他们的战术演变。

网络犯罪论坛禁止勒索软件

勒索软件噩梦始于2019年,当时已经解散的Maze勒索软件集团引入了双重勒索战术。

阿尔瓦拉多说:“对一个人有利的事对所有人都有利。”一波勒索软件团体开始追随这一趋势。到2019年,组织学会了如何在一定程度上减轻勒索软件的威胁,使用备份并安全存储它们并将数据离线。自然,网络犯罪分子创新并采用了双重勒索策略。

在媒体报道中,勒索软件团伙发起很多影响巨大的攻击,并且影响非常严重。

2019年以来,出现Maze勒索软件网站、Sodinokibi(REvil)运营的Happy Blog、Conti News、Babuk Locker等多个数据泄露网站。自这一趋势开始以来,已有超过 2,600 名受害者出现在数据泄露站点,仅在2021年第二季度,就有740名不同的受害者被点名。

有些论坛开始对勒索软件施行禁令,不仅不仅禁止销售任何附属公司或与勒索软件相关的任何恶意软件,甚至还禁止讨论它。

由于XSS和Exploit等论坛禁止勒索软件团伙,他们转向Telegram等社交媒体渠道讨论勒索软件业务。

在Colonial Pipeline、肉类供应商JBS和Kaseya遭受臭名昭著的网络攻击后,勒索软件参与者在论坛上被禁止。

Kaseya 遭到网络攻击 (c) Shutterstock

2021年上半年的顶级勒索软件攻击者是Conti、Avaddon、PYSA、REvil、DarkSide、Babuk Locker、DoppelPaymer 和Cl0p。

还有一些新贵,自今年第二季度开始增加活动,如普罗米修斯(Prometheus)、LV 和另外15个组织。

如果是美国的工业品行业、建筑、零售、技术和医疗保健领域,处境将很危险。每个月最受关注的地区将是美国,紧随其后的是欧洲部分地区和亚洲部分地区,如印度、中国和其他一些国家。受到冲击的将主要是规模更大、It和工业比重更高的国家。

最近主导该领域的勒索软件组织尽管其中一些可能已经消失,但这并不意味着它们不会再以另一个名字发动袭击。

殖民管道网络攻击导致天然气短缺 (c) Shutterstock

Conti勒索软件 – 稳准狠的攻击手段

Conti于2019年底开始运营,并运行Conti.News数据泄漏站点。根据Nikkel的说法,该组织通过窃取的RDP凭据、带有恶意附件的网络钓鱼电子邮件获得初始访问权限。

“它们更像是一种低速和缓慢的攻击,更类似于民族国家的攻击。与现有的一些自动化攻击相比,它们更像是一种人工操作的攻击,” Nikkel说。

Conti类似于民族国家威胁行为者——他们做功课并仔细选择目标。该组织试图在数据发布到网站上之前为其寻找买家。

爱尔兰的HSE、大众汽车集团、美国几个城市、县和学区都受到了Conti的影响。

“他们通常会针对网络中的特定设备或存在安全漏洞问题的脆弱部分。在行动前,侦察并挑出高回报、高价值的目标,然后发起网络攻击。他们非常有针对性,他们知道自己在寻找什么,”尼克尔说。

据观察,在真正启动勒索软件之前Conti已经在网络上呆了几天甚至几周。

“为了增加影响力,他们还使用网络上已有的工具。这些工具已集成在系统当中,并与企业网络融合在一起,利用某些脆弱的部分进行攻击。因此使用静态代码检测工具是加强软件安全,降低系统安全漏洞的重要方式,这可以从根源上杜绝恶意软件的捆绑,为企业网络安全打好基础。

DarkSide – 带头进行重大变革

DarkSide于2020年8月开始运营,并在2020年第三季度至第四季度左右声名狼藉。

“他们的目标是有能力支付的公司,”Nikkel说。

DarkSide最大的一次行动是2021年5月的Colonial Pipeline泄露事件。事件发生后,执法部门关闭他们的博客、赎金收集网站,并破坏了数据基础设施;查封的资金(至少200万美元公开)。DarkSide于2021年5月13日宣布退出。

阿尔瓦拉多认为,Colonial Pipeline事件是勒索软件集团发生重大变化的先驱者。由于此次攻击影响非常严重,拜登政府发布了一项行政命令,以应对勒索软件。他还声称,网络犯罪论坛禁止了勒索软件。

但仅过了一个月,另一个勒索软件团伙——REvil集团——就盯上了JBS。又一个月后,Kasyea被攻击。

JBS 支付 1100 万美元解决勒索软件攻击 (c) Shutterstock

他们好像并不害怕是在和作对。

Nikkel 指出,勒索软件集团现在似乎有些公关能力。今年1月,DarkSide宣布他们将不会攻击与COVID疫苗接种有关的停尸房、殡仪馆和医疗机构。

REvil——神秘的出口

REvil被认为在2019年取代了GandCrab。在被禁止之前,它在XSS和漏洞利用论坛上做广告。XSS通过静态代码检测可以在软件开发期间及时发现,增加软件安全性在一定程度上可以避免遭到此类勒索软件攻击。Revil是JBS和Kaseya攻击的主犯,他们的第一次攻击目标是一家名为GSMS的律师事务所。

“这家律师事务所代理过很多名人,包括唐纳德·特朗普、Lady Gaga和麦当娜等几位歌手,以及其他一些高调的名人。他们威胁要勒索数据,但律师事务所拒绝了,然后他们开始慢慢地发布不同的文件,以显示他们确实获得了很多数据,”Nikkel说。

至于JBS和Kaseya的袭击,它们是有记录以来数额最大的赎金。

在JBS袭击事件发生后,REvil的代表接受了采访,他说他们不在乎制裁,更严格的法律和指导方针,以及执法部门发出的东西。但在2021年7月这个组织神秘消失。

品牌重塑

“很多这样的勒索组织已经重新命名,并用新的名字做同样的事。”

例如,DarkSide和REvil 组成了BlackMatter勒索软件组,Avaddo变成了Haron,DoppelPaymer现在是Grief,SynAck现在是El Cometa。

勒索软件运营商并不害怕他们的目标是谁。他们所要做的就是更改名称,做一个新网站并重新开始工作。

“现在回报肯定大于风险,因此,勒索软件不会很快消失,”他说。

勒索软件团伙潜伏在暗处并伺机准备行动,企业要做的除了不断提高网络安全意识,增加软件防御设备外,使用安全可信的软件及设备更是必不可少。尤其恶意软件不断提高技术手段以绕过安防软件及设备,直接利用软件安全漏洞发动攻击。软件安全是网络安全最基础的防线,而代码是软件的“底层建筑”。通过安全可控的源代码检测工具提高代码质量,查找代码缺陷可以有效提高软件安全性,为网络安全防御做好重要补充工作。

参读链接:

https://cybernews.com/security/infamous-ransomware-gangs-are-rebranding-and-preparing-to-strike/