H2数据库控制台发现log4shell类型的严重RCE漏洞

JFrog研究人员披露了一个影响H2数据库控制台的安全漏洞,该漏洞可能导致远程代码执行,其方式与上个月发现的Log4j“Log4Shell”漏洞类似。

JFrog研究人员称,该漏洞被跟踪为CVE-2021-42392,是“自Log4Shell以来在除Log4j之外的组件上发布的第一个关键问题,它利用了 Log4Shell 漏洞的相同根本原因,即 JNDI 远程类加载。”

H2是用Java编写的开源关系数据库管理系统,可以嵌入到应用程序中,也可以在客户端-服务器模式下运行。根据Maven存储库显示,有6807个工件使用H2数据库引擎。

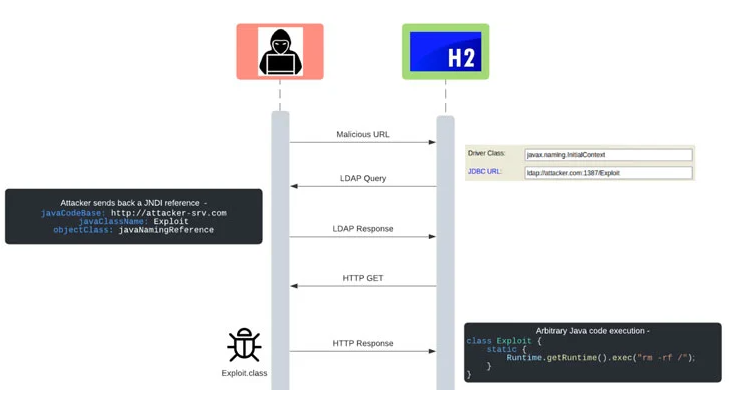

JNDI 是 Java Naming and Directory Interface 的缩写,指的是为Java应用程序提供命名和目录功能的API, Java应用程序可以将该API与LDAP结合使用,以定位可能需要的特定资源。

在Log4Shell的情况下,此功能支持对网络内部和外部的服务器进行运行时查找,反过来,可以将其武器化以允许未经身份验证的远程代码执行和在服务器上植入恶意软件,方法是将恶意JNDI查找作为任何Java应用程序的输入,这些Java应用程序使用易受攻击的Log4j库版本来记录它。

研究人员表示,与12月初发现的Log4Shell漏洞相似,攻击者控制的url传播到JNDI查找中,可以允许未经身份验证的远程代码执行,使攻击者能够单独控制另一个人或组织的系统的操作。

该漏洞影响H2数据库版本1.1.100至2.0.204,已在2022年1月5日发布的2.0.206版本中解决。

“H2 数据库被许多第三方框架使用,包括 Spring Boot、Play Framework 和 JHipster,”Menashe 补充道。“虽然这个漏洞不像 Log4Shell 那样普遍,但如果不加以解决,它仍然会对开发人员和生产系统产生巨大影响。”

“H2数据库被许多第三方框架所使用,包括Spring Boot、Play Framework和JHipster,”Menashe补充道。“虽然这个漏洞不像Log4Shell那样普遍,但如果没有得到相应的解决,它仍然会对开发人员和生产系统产生巨大的影响。”

美国国家标准与技术局(NIST)、国家漏洞数据库(NVD)数据显示,90%以上的网络安全问题是由软件自身安全漏洞被利用导致的,可以说,不安全的软件大大提高了网络系统遭到攻击的风险。

然而,通过安全可信的自动化静态代码检测工具能有效减少30-70%的安全漏洞!诸如缓冲区溢出漏洞、注入漏洞及XSS等,更是可以在不运行代码的情况下就能检测出来。此外静态代码检测有助于开发人员第一时间发现并修正代码缺陷,这将为开发人员节省大量时间,同时也能降低企业维护安全问题的成本。

文章来源:

https://thehackernews.com/2022/01/log4shell-like-critical-rce-flaw.html