攻防第四日漏洞与情报整理及解决方案

-1-

攻防第四日小结

第四日的竞争也十分激烈,小精灵整理的第四天“疑似”漏洞汇总列表新鲜出炉,这些“疑似”漏洞的详细信息还未得到确认,希望大家擦亮眼睛,多加注意!

“疑似”漏洞汇总

· 某帆OA系统远程命令执行漏洞

· 某远OA系统fastjson反序列化漏洞

· 某微OA系统emobile6.6 SQL注入漏洞

· 某捷RG-UAC信息泄露漏洞(CNVD-2021-14536)

· *uarkMail 远程代码执行(CNVD-2013-02240)

· 某安信NS-NGFW 网康防火墙前台RCE

· 某达OA 低权限文件上传+目录穿越

* 这些漏洞暂无官方公告,请大家持续关注~

-2-

0day/Nday漏洞

安恒产品解决方案

安恒AiLPHA产品检测方案

AiNTA流量探针检测方案

AiNTA流量探针在第一时间加入了对以上网传漏洞的检测,请将规则包升级到1.1.129版本(AiNTA-v1.1.5_release_ruletag_1.1.129)及以上版本。

规则名称:某帆OA系统远程命令执行漏洞

规则编号:93006625

规则名称:某远OA系统fastjson反序列化漏洞

规则编号:93006624

规则名称:某微OA系统emobile6.6 SQL注入漏洞

规则编号:93006629

规则名称:某捷RG-UAC信息泄露漏洞(CNVD-2021-14536)

规则编号:93006634

规则名称:*uarkMail 远程代码执行(CNVD-2013-02240)

规则编号:93006633

AiNTA探针规则升级方法:系统管理->手动升级,选择“上传升级包”。升级成功后,规则版本会变为最新的版本号。

安恒AiLPHA大数据平台日志回溯分析方案

对于历史日志,可以通过大数据平台进行回溯分析。回溯分析步骤如下:

(1)检索位置:安全分析-原始日志

(2)时间:建议对今日原始日志进行查询,并回溯过去一个月web日志,确认之前是否有利用情况,如日志量过大,可分成四周分别查询。

备注:

检索中可以基于实际情况在后面追加

AND responseCode == "200" # 请求响应码为200

AND direction== "10" # 访问方向为外网访问内网

AND responseCode != "403" # 请求响应码不为403

上述查询语句中已将响应码为404 都过滤。

-3-

攻防第四日 威胁狩猎分析

安恒威胁情报中心通过威胁狩猎捕获了大量红蓝对抗(攻防演练)的样本,并且从中分析提取出了精准木马控制端地址几十条,热点漏洞探测类ip上千条,收集整理互联网各渠道威胁情报数据数千条以上不同可信度的情报数据。安恒信息各产品包括TIP、EDR、APT、SOC、迷网、AILPHA大数据平台、NGFW等已经通过SDK/API集成至产品内部。使用这些产品的客户,可以通过筛选告警中包含"hvv2021"标签的数据,进行重点关注和深度分析。

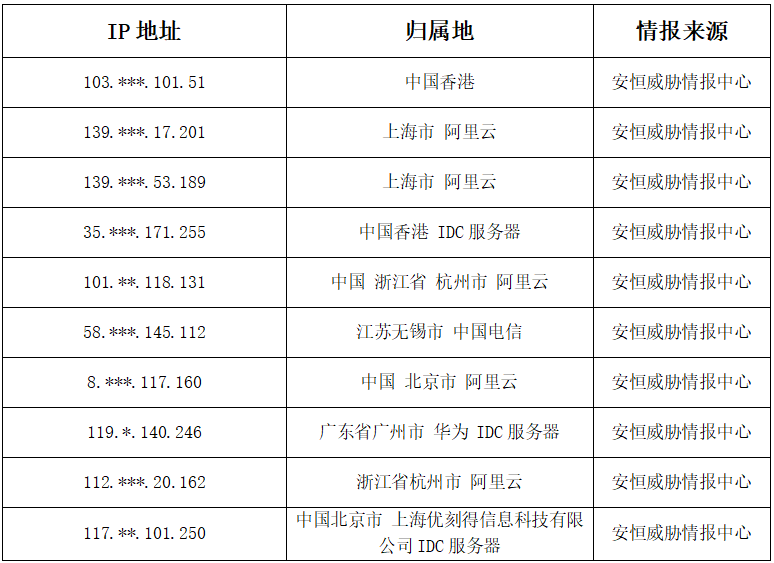

建议重点关注IP:

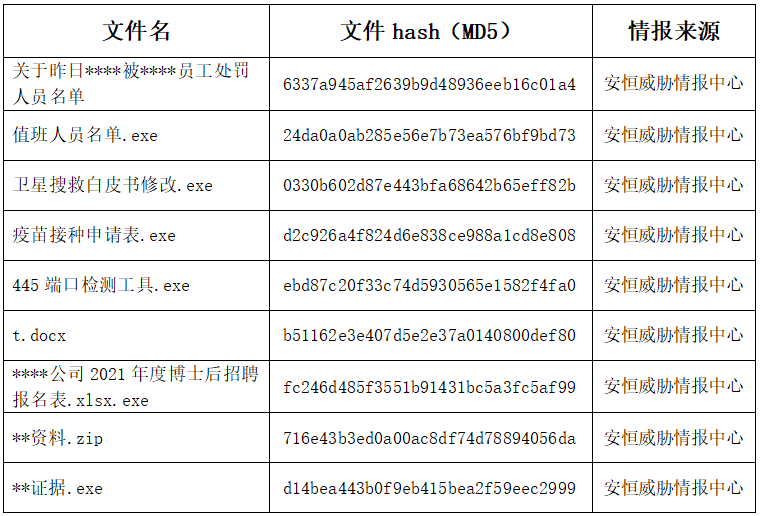

建议重点排查清单:

更多演练情报资讯,请关注安恒威胁情报中心

如发现可疑IP、域名、文件,可直接上传至

https://ti.dbappsecurity.com.cn/

-4-

历史文章

扫码关注 | 雷神众测