Android敏感数据泄露引发的思考

事件始末

接口调用频率固定为

1s一次被关注者的

id每次调用依次加一(目前业务上用户id的生成是按照注册时间依次递增的)加密的

密钥始终使用固定的一个(正常的是在固定的几个密钥中每次会随机使用一个)

事件分析

内部人员泄露

apk被破解

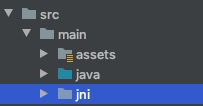

既然已经发现了上述问题,那就要想办法解决。首先不考虑加固,如何尽最大可能保证客户端中的敏感数据不泄露?另一方面即使对方想要破解,也要想办法设障,增大破解难度。想到这里基本就大致确定了一个思路:使用NDK,将敏感数据和加密方式放到native层,因为C++代码编译后生成的so库是一个二进制文件,这无疑会增加破解的难度。利用这个特性,可以将客户端的敏感数据写在C++代码中,从而增强应用的安全性。 说干就干吧!!!

public class HttpKeyUtil {static {System.loadLibrary("jniSecret");}//根据随机值去获取密钥public static native String getHttpSecretKey(int index);//将待加密的数据传入,返回加密后的结果public static native String getSecretValue(byte[] bytes);}

com_test_util_HttpKeyUtil.h

extern "C" {JNIEXPORT jstring JNICALL Java_com_esky_common_component_util_HttpKeyUtil_getHttpSecretKey(JNIEnv *, jclass, jint);JNIEXPORT jstring JNICALL Java_com_test_util_HttpKeyUtil_getSecretValue(JNIEnv *, jclass, jbyteArray);}

extern "C"const char *KEY1 = "密钥1";const char *KEY2 = "密钥2";const char *KEY3 = "密钥3";const char *UNKNOWN = "unknown";jstring toMd5(JNIEnv *pEnv, jbyteArray pArray);extern "C" JNIEXPORT jstring JNICALL Java_com_test_util_HttpKeyUtil_getHttpSecretKey(JNIEnv *env, jclass cls, jint index) {if (随机数条件1) {return env->NewStringUTF(KEY1);} else if (随机数条件2) {return env->NewStringUTF(KEY2);} else if (随机数条件3) {return env->NewStringUTF(KEY3);} else {return env->NewStringUTF(UNKNOWN);}}extern "C" JNIEXPORT jstring JNICALLJava_com_test_util_HttpKeyUtil_getSecretValue(JNIEnv *env, jclass cls, jbyteArray jbyteArray1) {//加密算法各有不同,这里我就用md5做个示范return toMd5(env, jbyteArray1);}//md5jstring toMd5(JNIEnv *env, jbyteArray source) {// MessageDigestjclass classMessageDigest = env->FindClass("java/security/MessageDigest");// MessageDigest.getInstance()jmethodID midGetInstance = env->GetStaticMethodID(classMessageDigest, "getInstance","(Ljava/lang/String;)Ljava/security/MessageDigest;");// MessageDigest objectjobject objMessageDigest = env->CallStaticObjectMethod(classMessageDigest, midGetInstance,env->NewStringUTF("md5"));jmethodID midUpdate = env->GetMethodID(classMessageDigest, "update", "([B)V");env->CallVoidMethod(objMessageDigest, midUpdate, source);// DigestjmethodID midDigest = env->GetMethodID(classMessageDigest, "digest", "()[B");jbyteArray objArraySign = (jbyteArray) env->CallObjectMethod(objMessageDigest, midDigest);jsize intArrayLength = env->GetArrayLength(objArraySign);jbyte *byte_array_elements = env->GetByteArrayElements(objArraySign, NULL);size_t length = (size_t) intArrayLength * 2 + 1;char *char_result = (char *) malloc(length);memset(char_result, 0, length);toHexStr((const char *) byte_array_elements, char_result, intArrayLength);// 在末尾补\0*(char_result + intArrayLength * 2) = '\0';jstring stringResult = env->NewStringUTF(char_result);// releaseenv->ReleaseByteArrayElements(objArraySign, byte_array_elements, JNI_ABORT);// 指针free(char_result);return stringResult;}//转换为16进制字符串void toHexStr(const char *source, char *dest, int sourceLen) {short i;char highByte, lowByte;for (i = 0; i < sourceLen; i++) {highByte = source[i] >> 4;lowByte = (char) (source[i] & 0x0f);highByte += 0x30;if (highByte > 0x39) {dest[i * 2] = (char) (highByte + 0x07);} else {dest[i * 2] = highByte;}lowByte += 0x30;if (lowByte > 0x39) {dest[i * 2 + 1] = (char) (lowByte + 0x07);} else {dest[i * 2 + 1] = lowByte;}}}

4.事件就此结束?

const char *PACKAGE_NAME = "你的ApplicationId";//(签名的md5值自己可以写方法获取,或者用签名工具直接获取,一般对接微信sdk的时候也会要应用签名的MD5值)const char *SIGN_MD5 = "你的应用签名的MD5值注意是大写";//获取Application实例jobject getApplication(JNIEnv *env) {jobject application = NULL;//这里是你的Application的类路径,混淆时注意不要混淆该类和该类获取实例的方法比如getInstancejclass baseapplication_clz = env->FindClass("com/test/component/BaseApplication");if (baseapplication_clz != NULL) {jmethodID currentApplication = env->GetStaticMethodID(baseapplication_clz, "getInstance","()Lcom/test/component/BaseApplication;");if (currentApplication != NULL) {application = env->CallStaticObjectMethod(baseapplication_clz, currentApplication);}env->DeleteLocalRef(baseapplication_clz);}return application;}bool isRight = false;//获取应用签名的MD5值并判断是否与本应用的一致jboolean getSignature(JNIEnv *env) {LOGD("getSignature isRight: %d", isRight ? 1 : 0);if (!isRight) {//避免每次都进行校验浪费资源,只要第一次校验通过后,后边就不在进行校验jobject context = getApplication(env);// 获得Context类jclass cls = env->FindClass("android/content/Context");// 得到getPackageManager方法的IDjmethodID mid = env->GetMethodID(cls, "getPackageManager","()Landroid/content/pm/PackageManager;");// 获得应用包的管理器jobject pm = env->CallObjectMethod(context, mid);// 得到getPackageName方法的IDmid = env->GetMethodID(cls, "getPackageName", "()Ljava/lang/String;");// 获得当前应用包名jstring packageName = (jstring) env->CallObjectMethod(context, mid);const char *c_pack_name = env->GetStringUTFChars(packageName, NULL);// 比较包名,若不一致,直接return包名if (strcmp(c_pack_name, PACKAGE_NAME) != 0) {return false;}// 获得PackageManager类cls = env->GetObjectClass(pm);// 得到getPackageInfo方法的IDmid = env->GetMethodID(cls, "getPackageInfo","(Ljava/lang/String;I)Landroid/content/pm/PackageInfo;");// 获得应用包的信息jobject packageInfo = env->CallObjectMethod(pm, mid, packageName,0x40); //GET_SIGNATURES = 64;// 获得PackageInfo 类cls = env->GetObjectClass(packageInfo);// 获得签名数组属性的IDjfieldID fid = env->GetFieldID(cls, "signatures", "[Landroid/content/pm/Signature;");// 得到签名数组jobjectArray signatures = (jobjectArray) env->GetObjectField(packageInfo, fid);// 得到签名jobject signature = env->GetObjectArrayElement(signatures, 0);// 获得Signature类cls = env->GetObjectClass(signature);mid = env->GetMethodID(cls, "toByteArray", "()[B");// 当前应用签名信息jbyteArray signatureByteArray = (jbyteArray) env->CallObjectMethod(signature, mid);//转成jstringjstring str = toMd5(env, signatureByteArray);char *c_msg = (char *) env->GetStringUTFChars(str, 0);LOGD("getSignature release sign md5: %s", c_msg);isRight = strcmp(c_msg, SIGN_MD5) == 0;return isRight;}return isRight;}//有了校验的方法,所以我们要对第3步中,获取密钥和加密方法的进行修改,添加校验的逻辑extern "C" JNIEXPORT jstring JNICALL Java_com_test_util_HttpKeyUtil_getHttpSecretKey(JNIEnv *env, jclass cls, jint index) {if (getSignature(env)){//校验通过if (随机数条件1) {return env->NewStringUTF(KEY1);} else if (随机数条件2) {return env->NewStringUTF(KEY2);} else if (随机数条件3) {return env->NewStringUTF(KEY3);} else {return env->NewStringUTF(UNKNOWN);}}else {return env->NewStringUTF(UNKNOWN);}}extern "C" JNIEXPORT jstring JNICALLJava_com_test_util_HttpKeyUtil_getSecretValue(JNIEnv *env, jclass cls, jbyteArray jbyteArray1) {//加密算法各有不同,这里我就用md5做个示范if (getSignature(env)){//校验通过return toMd5(env, jbyteArray1);}else {return env->NewStringUTF(UNKNOWN);}}

5.总结

安全性的认识,安全无小事

发布出去的包必须走加固流程,为了防止疏漏,禁止人工打包加固,全部通过脚本实现

服务端增加相关风险的报警机制

如有收获,欢迎「分享  」

」

「点赞 」「评论

」「评论  」

」

看完本文有收获?请转发分享给更多人

开发者全社区

评论