云原生爱好者周刊:K8s Security SIG 发布 Kubernetes 策略管理白皮书

云原生一周动态要闻:

Istio 1.13 发布 CNCF 宣布 2021 年云原生调查结果 运行时安全项目 Falco 添加可扩展插件框架 Grafana 8.3.6 发布 开源项目推荐 文章推荐

Kubernetes Security SIG 发布了一份 Kubernetes 策略管理白皮书,让大家认识到 Kubernetes 策略管理对 Kubernetes 集群和工作负载的重要性,描述了 Kubernetes 策略可以帮助解决哪些问题,以及如何实现 Kubernetes 策略。

关注公众号『KubeSphere 云原生』:

后台回复暗号 kpm 即可获取该白皮书。

云原生动态

Istio 1.13 发布[1]

日前,Istio 1.13 发布,这是 2022 年的第一个 Istio 版本。

Kubernetes 版本正式支持 Istio 1.13.01.20 到 1.23。

该版本的亮点如下:

ProxyConfig 使用 API 配置 Istio sidecar 代理

以前的 Istio 版本允许使用网格范围内的设置 API 来配置代理级别的 Envoy 选项。在 1.13 版本中,我们已经将这种配置提升到其开放的顶级自定义资源 ProxyConfig。与其他 Istio 配置 API 一样,这个 CR 可以在全局、每个命名空间或每个工作负载进行配置。对遥测 API 的持续改进

此版本继续完善了 Istio 1.11 中引入的新 Telemetry API 。在 1.13 中,添加了对日志记录 OpenTelemetry、过滤访问日志和自定义跟踪服务名称的支持。还有大量的错误修复和改进。支持多网络网关的基于主机名的负载均衡器

到目前为止,Istio 一直依赖于知道东西向配置中两个网络之间使用的负载均衡器的 IP 地址。Amazon EKS 负载均衡器提供主机名而不是 IP 地址,用户必须手动解析此名称并将 IP 地址设置为解决方法。 在 1.13 中,Istio 现在将自动解析网关的主机名,并且 Istio 现在可以自动发现 EKS 上远程集群的网关。

功能更新:

在 Istio 1.8 中首次以 Alpha 形式推出的 WorkloadGroup API 功能,在这个版本中已经晋升为 Beta 版。

授权策略的运行模式也从实验版提升到了 Alpha 版。

CNCF 宣布 2021 年云原生调查结果[2]

日前,CNCF 宣布了 2021 年云原生调查结果[3]。这项调查已经进行了 6 年,显示 Kubernetes 的使用率持续增长,达到了有史以来的最高水平,96%的组织在使用或评估这项技术。Kubernetes 已被大型企业完全接受,甚至在新兴技术中心也在发展,比如非洲,73% 的受访者在生产中使用 Kubernetes。

报告的主要结果包括:

容器的采用和 Kubernetes 已经成为主流——在全球范围内的使用已经上升,特别是在大型组织中。SlashData 报告称,全球有 560 万开发者使用 Kubernetes,占所有后端开发者的 31%。 Kubernetes 正在走向“底层”——更多的组织正在利用托管服务和方案平台。CNCF CTO Chris Aniszczyk 表示,人们越来越不理解 Kubernetes 和容器本质上是一个整体。Datadog 报告称,近 90%的 Kubernetes 用户使用云管理服务,而在 2020 年,这一比例接近 70%。 组织正在堆栈向上移动——公司正在采用不太成熟的项目来解决更高级的挑战,如监控和通信。例如,根据 New Relic 的数据,监测工具 Prometheus 在 2021 年最后 6 个月的整体使用率增长了 43%。

运行时安全项目 Falco 添加可扩展插件框架[4]

云原生运行时安全项目 Falco 发布了 0.31.0 版本。此版本引入了一个新的插件系统,用于为 Falco 定义额外的事件源和事件提取器。插件系统包括用于简化开发的 SDK,此版本附带一个新的 AWS CloudTrail 插件。

Falco 可以检测并警告进行 Linux 系统调用的行为。Falco 的规则引擎能够检测应用程序、容器、主机和容器平台内的异常活动。它利用 Linux 内核工具来监视来自内核的系统调用。可以在使用特定系统调用、这些调用的参数或调用进程的属性时触发警报。这些规则包括使用特权容器的特权升级、命名空间更改、对知名目录的读/写或创建符号链接等行为。

此版本中添加的新插件系统旨在标准化如何将额外的事件源(称为源插件)添加到 Falco 引擎。除了源插件之外,还可以编写提取器插件,专注于从核心库或其他插件生成的事件中提取字段。只要插件导出所需的功能,几乎可以用任何语言编写插件。但是,插件开发的首选语言是 Go,其次是 C++,并为这两种语言发布了 SDK,以简化插件开发。

Grafana 8.3.6 发布[5]

日前,Grafana 8.3.6 发布。Grafana 是一个功能丰富的指标标准仪表板和图形编辑器,用于分析和监控 Graphite、Elasticsearch、OpenTSDB、Prometheus 和 InfluxDB。

该版本新特性及改进如下:

Cloud Monitoring:列出标签时减少请求大小 Explore: 在表格中显示标量数据结果(此前是在图标中) Snapshots: 更新外部快照服务器的默认 URL Table: 使页脚不重叠表内容 Tempo: 向服务图数据链添加请求直方图 Tempo: 将时间范围添加到功能标志后面的速度搜索查询 Tempo: 更改查询类型时,自动清除当前查询结果 Tempo: 将搜索结果中的“开始时间”显示为相对时间

Bug 修复:

Cloud Monitoring: 修复查询编辑器中的资源标签 Cursor sync: 应用设置时不保存仪表板 LibraryPanels: 修复了清理库面板时出现的错误 Logs Panel: 修复没有时区的字符串日期的时间戳解析 Prometheus: 修复一些使用 reduce/math 操作的警告查询 TablePanel: 修复临时变量无法在默认数据源上工作的问题 Text Panel: 修复元素的对齐方式 Variables: 修复了自引用链接中常量变量的问题

点击查看更新公告[6]。

开源项目推荐

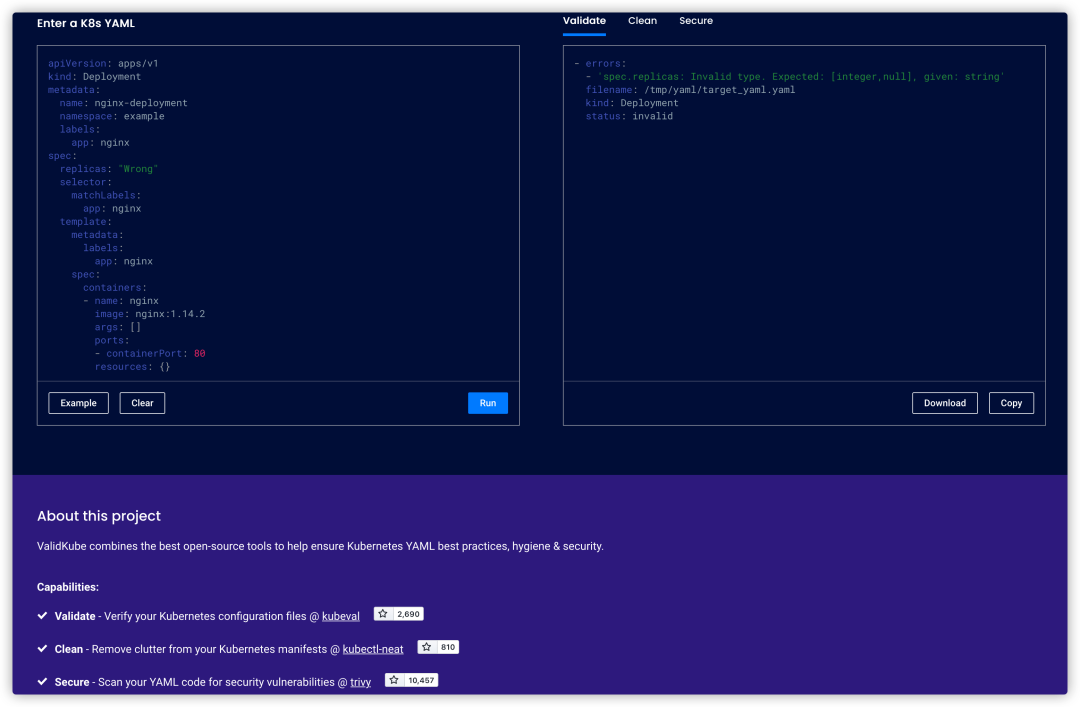

ValidKube[7]

ValidKube 是一个在线工具,用来提高 Kubernetes 配置清单的质量,集成了 3 个开源工具,分别对应 3 个不同的功能。

Auto-portforward[8]

如果你测试 Docker 容器时经常会忘记添加 -p 选项,这个工具可以帮到你,它可以自动发现容器需要暴露的端口,并更新转发端口,实现和 docker run -p LOCAL:REMOTE 一样的功能。除了支持 Docker 之外,还支持 kubectl portforward 和 podman。

Kubernetes Volume Autoscaler[9]

对于 Kubernetes 集群管理员来说,当某个应用使用的存储卷容量快被用完时,不得不手动扩大存储卷的容量,如果有成千上万个应用,将会非常痛苦。Kubernetes Volume Autoscaler 这个项目包含一个 Kubernetes 控制器,它会在存储卷快被用完时自动增加其容量,支持任何 Kubernetes 集群和云提供商。

文章推荐

使用 Cilium 和 eBPF 检测容器逃逸[10]

通过这篇文章,你可以了解到一个能够访问 Kubernetes 集群的攻击者如何从容器中逃逸,大致步骤如下:

运行一个 Pod 以获得 root 权限 逃逸到宿主机中 用隐形 Pod 和 fileless 执行来持续攻击

👉在 K8s 中快速部署使用 GitLab 并构建 DevOps 项目

对于开源社区的小伙伴而言,通过 GitLab 社区版以及 KubeSphere 平台提供的 DevOps 能力,其实也可以自己尝试搭建一套类似的 DevOps 平台来一起感受一下 Kubernetes 时代下 GitOps 体系的魅力。这篇文章将和大家一起动手来实践一下在 KubeSphere 部署 GitLab CE(Community Edition 社区版)并构建与之联动的 DevOps 项目。

👉Kubernetes 备份容灾服务产品体验教程

Kubernetes 集群天生自带自愈功能,但是往往有些意外情况使自愈功能不起作用,如果没有好的备份工具及定时备份的习惯,不管对于开发环境还是生产环境来说无疑都是灾难性的,如果这个时候有一个可视化备份工具友好的帮助集群做定时备份,你的工作会事半功倍。

引用链接

Istio 1.13 发布: https://istio.io/latest/news/releases/1.13.x/announcing-1.13/

[2]CNCF 宣布 2021 年云原生调查结果: https://www.cncf.io/announcements/2022/02/10/cncf-sees-record-kubernetes-and-container-adoption-in-2021-cloud-native-survey/

[3]2021 年云原生调查结果: https://www.cncf.io/reports/cncf-annual-survey-2021/

[4]运行时安全项目 Falco 添加可扩展插件框架: https://www.infoq.com/news/2022/02/falco-plugins/?topicPageSponsorship=2cdf473d-80e8-40ad-9a66-b679a4069569

[5]Grafana 8.3.6 发布: https://www.oschina.net/news/181933/grafana-8-3-6-released

[6]更新公告: https://github.com/grafana/grafana/releases/tag/v8.3.6

[7]ValidKube: https://github.com/komodorio/validkube

[8]Auto-portforward: https://github.com/ruoshan/autoportforward

[9]Kubernetes Volume Autoscaler: https://github.com/DevOps-Nirvana/Kubernetes-Volume-Autoscaler

[10]使用 Cilium 和 eBPF 检测容器逃逸: https://isovalent.com/blog/post/2021-11-container-escape

关于 KubeSphere

KubeSphere (https://kubesphere.io)是在 Kubernetes 之上构建的开源容器混合云,提供全栈的 IT 自动化运维的能力,简化企业的 DevOps 工作流。

KubeSphere 已被 Aqara 智能家居、爱立信、本来生活、东软、华云、新浪、三一重工、华夏银行、四川航空、国药集团、微众银行、杭州数跑科技、紫金保险、去哪儿网、中通、中国人民银行、中国银行、中国人保寿险、中国太平保险、中国移动、中国电信、天翼云、中移金科、Radore、ZaloPay 等海内外数千家企业采用。KubeSphere 提供了开发者友好的向导式操作界面和丰富的企业级功能,包括 Kubernetes 多云与多集群管理、DevOps (CI/CD)、应用生命周期管理、边缘计算、微服务治理 (Service Mesh)、多租户管理、可观测性、存储与网络管理、GPU support 等功能,帮助企业快速构建一个强大和功能丰富的容器云平台。