springboot整合shiro实现认证

Part1文章首推

Part2今日主题:springboot整合shiro

1简介

shiro是一款安全框架,可以控制登录,可以保证安全,对于我们来说一些接口的安全必须通过安全框架来控制,防止别人蓄意刷接口。

2原理

我还是要讲一下他的原理吧,如果这个人没有经过登录页面,去访问其他页面,shiro框架会将请求转发到登录页面去,让这个人登录,登录成功之后会给前端一个token,前端将token保存下来,每次去请求项目中的其他页面或者接口的时候,需要将token携带到请求头中,给后端,请求首先会经过拦截器,拦截器会对token进行判断,判断该token是否有效,如果有效,则放行,否则直接拦截了。

3环境

springboot

4依赖

我们需要shiro和jwt的依赖

<!-- 自动依赖导入 shiro-core 和 shiro-web -->

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-spring</artifactId>

<version>1.4.1</version>

</dependency>

<!--jwt-->

<dependency>

<groupId>com.auth0</groupId>

<artifactId>java-jwt</artifactId>

<version>3.11.0</version>

</dependency>

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt</artifactId>

<version>0.9.1</version>

</dependency>

这里用到jwt,简单的理解一下,他就是一款加密工具,登录成功之后,我们需要将一些信息发给前端,但是我们不可能明文发送,需要对这些信息进行加密,这个token就是一些加密的信息。

5实现过程

1.首先写一个jwt加密解密的工具类

/*

* 总的来说,工具类中有三个方法

* 获取JwtToken,获取JwtToken中封装的信息,判断JwtToken是否存在

* 1. encode(),参数是=签发人,存在时间,一些其他的信息=。返回值是JwtToken对应的字符串

* 2. decode(),参数是=JwtToken=。返回值是荷载部分的键值对

* 3. isVerify(),参数是=JwtToken=。返回值是这个JwtToken是否存在

* */

public class JwtUtil {

//创建默认的秘钥和算法,供无参的构造方法使用

private static final String defaultbase64EncodedSecretKey = "java后端指南";

private static final SignatureAlgorithm defaultsignatureAlgorithm = SignatureAlgorithm.HS256;

public JwtUtil() {

this(defaultbase64EncodedSecretKey, defaultsignatureAlgorithm);

}

private final String base64EncodedSecretKey;

private final SignatureAlgorithm signatureAlgorithm;

public JwtUtil(String secretKey, SignatureAlgorithm signatureAlgorithm) {

this.base64EncodedSecretKey = Base64.encodeBase64String(secretKey.getBytes());

this.signatureAlgorithm = signatureAlgorithm;

}

/*

*这里就是产生jwt字符串的地方

* jwt字符串包括三个部分

* 1. header

* -当前字符串的类型,一般都是“JWT”

* -哪种算法加密,“HS256”或者其他的加密算法

* 所以一般都是固定的,没有什么变化

* 2. payload

* 一般有四个最常见的标准字段(下面有)

* iat:签发时间,也就是这个jwt什么时候生成的

* jti:JWT的唯一标识

* iss:签发人,一般都是username或者userId

* exp:过期时间

*

* */

public String encode(String iss, long ttlMillis, Map<String, Object> claims) {

//iss签发人,ttlMillis生存时间,claims是指还想要在jwt中存储的一些非隐私信息

if (claims == null) {

claims = new HashMap<>();

}

long nowMillis = System.currentTimeMillis();

JwtBuilder builder = Jwts.builder()

.setClaims(claims)

.setId(UUID.randomUUID().toString())//2. 这个是JWT的唯一标识,一般设置成唯一的,这个方法可以生成唯一标识

.setIssuedAt(new Date(nowMillis))//1. 这个地方就是以毫秒为单位,换算当前系统时间生成的iat

.setSubject(iss)//3. 签发人,也就是JWT是给谁的(逻辑上一般都是username或者userId)

.signWith(signatureAlgorithm, base64EncodedSecretKey);//这个地方是生成jwt使用的算法和秘钥

if (ttlMillis >= 0) {

long expMillis = nowMillis + ttlMillis;

Date exp = new Date(expMillis);//4. 过期时间,这个也是使用毫秒生成的,使用当前时间+前面传入的持续时间生成

builder.setExpiration(exp);

}

return builder.compact();

}

//相当于encode的方向,传入jwtToken生成对应的username和password等字段。Claim就是一个map

//也就是拿到荷载部分所有的键值对

public Claims decode(String jwtToken) {

// 得到 DefaultJwtParser

return Jwts.parser()

// 设置签名的秘钥

.setSigningKey(base64EncodedSecretKey)

// 设置需要解析的 jwt

.parseClaimsJws(jwtToken)

.getBody();

}

//判断jwtToken是否合法

public boolean isVerify(String jwtToken) {

//这个是官方的校验规则,这里只写了一个”校验算法“,可以自己加

Algorithm algorithm = null;

switch (signatureAlgorithm) {

case HS256:

algorithm = Algorithm.HMAC256(Base64.decodeBase64(base64EncodedSecretKey));

break;

default:

throw new RuntimeException("不支持该算法");

}

JWTVerifier verifier = JWT.require(algorithm).build();

verifier.verify(jwtToken); // 校验不通过会抛出异常

//判断合法的标准:1. 头部和荷载部分没有篡改过。2. 没有过期

return true;

}

2.类型UsernamePasswordToken的类

/**

* 这个就类似UsernamePasswordToken

*/

public class JwtToken implements AuthenticationToken {

//返回值都是jwt

private String jwt;

public JwtToken(String jwt) {

this.jwt = jwt;

}

/**

* 类似是用户名

* @return

*/

@Override

public Object getPrincipal() {

return jwt;

}

/**

* 类似密码

* @return

*/

@Override

public Object getCredentials() {

return jwt;

}

}

3.创建JwtDefaultSubjectFactory,来实现不保存session

public class JwtDefaultSubjectFactory extends DefaultWebSubjectFactory {

@Override

public Subject createSubject(SubjectContext context) {

// 不创建 session

context.setSessionCreationEnabled(false);

return super.createSubject(context);

}

}

4.创建AuthorizingRealm

@Slf4j

public class JwtRealm extends AuthorizingRealm {

/*

* 多重写一个support

* 标识这个Realm是专门用来验证JwtToken

* 不负责验证其他的token(UsernamePasswordToken)

* */

@Override

public boolean supports(AuthenticationToken token) {

//这个token就是从过滤器中传入的jwtToken

return token instanceof JwtToken;

}

//授权

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {

return null;

}

//认证

//这个token就是从过滤器中传入的jwtToken

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) throws AuthenticationException {

String jwt = (String) token.getPrincipal();

if (jwt == null) {

throw new NullPointerException("jwtToken 不允许为空");

}

//判断

JwtUtil jwtUtil = new JwtUtil();

if (!jwtUtil.isVerify(jwt)) {

throw new UnknownAccountException();

}

//下面是验证这个user是否是真实存在的

String username = (String) jwtUtil.decode(jwt).get("username");//判断数据库中username是否存在

log.info("在使用token登录"+username);

return new SimpleAuthenticationInfo(jwt,jwt,"JwtRealm");

//这里返回的是类似账号密码的东西,但是jwtToken都是jwt字符串。还需要一个该Realm的类名

}

}

5.实现过滤器AccessControlFilter

@Slf4j

public class JwtFilter extends AccessControlFilter {

/*

* 1. 返回true,shiro就直接允许访问url

* 2. 返回false,shiro才会根据onAccessDenied的方法的返回值决定是否允许访问url

* */

@Override

protected boolean isAccessAllowed(ServletRequest request, ServletResponse response, Object mappedValue) throws Exception {

log.warn("isAccessAllowed 方法被调用");

//这里先让它始终返回false来使用onAccessDenied()方法

return false;

}

/**

* 返回结果为true表明登录通过

*/

@Override

protected boolean onAccessDenied(ServletRequest servletRequest, ServletResponse servletResponse) throws Exception {

log.warn("onAccessDenied 方法被调用");

//这个地方和前端约定,要求前端将jwtToken放在请求的Header部分

//所以以后发起请求的时候就需要在Header中放一个Authorization,值就是对应的Token

HttpServletRequest request = (HttpServletRequest) servletRequest;

String jwt = request.getHeader("Authorization");

log.info("请求的 Header 中藏有 jwtToken {}", jwt);

JwtToken jwtToken = new JwtToken(jwt);

/*

* 下面就是固定写法

* */

try {

// 委托 realm 进行登录认证

//所以这个地方最终还是调用JwtRealm进行的认证

getSubject(servletRequest, servletResponse).login(jwtToken);

//也就是subject.login(token)

} catch (Exception e) {

e.printStackTrace();

onLoginFail(servletResponse);

//调用下面的方法向客户端返回错误信息

return false;

}

return true;

//执行方法中没有抛出异常就表示登录成功

}

//登录失败时默认返回 401 状态码

private void onLoginFail(ServletResponse response) throws IOException {

HttpServletResponse httpResponse = (HttpServletResponse) response;

httpResponse.setStatus(HttpServletResponse.SC_UNAUTHORIZED);

httpResponse.getWriter().write("login error");

}

}

6.添加配置文件,实现某些路径的认证和授权

//springBoot整合jwt实现认证有三个不一样的地方,对应下面abc

@Configuration

public class ShiroConfig {

/*

* a. 告诉shiro不要使用默认的DefaultSubject创建对象,因为不能创建Session

* */

@Bean

public SubjectFactory subjectFactory() {

return new JwtDefaultSubjectFactory();

}

@Bean

public Realm realm() {

return new JwtRealm();

}

@Bean

public DefaultWebSecurityManager securityManager() {

DefaultWebSecurityManager securityManager = new DefaultWebSecurityManager();

securityManager.setRealm(realm());

/*

* b

* */

// 关闭 ShiroDAO 功能

DefaultSubjectDAO subjectDAO = new DefaultSubjectDAO();

DefaultSessionStorageEvaluator defaultSessionStorageEvaluator = new DefaultSessionStorageEvaluator();

// 不需要将 Shiro Session 中的东西存到任何地方(包括 Http Session 中)

defaultSessionStorageEvaluator.setSessionStorageEnabled(false);

subjectDAO.setSessionStorageEvaluator(defaultSessionStorageEvaluator);

securityManager.setSubjectDAO(subjectDAO);

//禁止Subject的getSession方法

securityManager.setSubjectFactory(subjectFactory());

return securityManager;

}

@Bean

public ShiroFilterFactoryBean shiroFilterFactoryBean() {

ShiroFilterFactoryBean shiroFilter = new ShiroFilterFactoryBean();

shiroFilter.setSecurityManager(securityManager());

shiroFilter.setLoginUrl("/unauthenticated");

shiroFilter.setUnauthorizedUrl("/unauthorized");

/*

* c. 添加jwt过滤器,并在下面注册

* 也就是将jwtFilter注册到shiro的Filter中

* 指定除了login和logout之外的请求都先经过jwtFilter

* */

Map<String, Filter> filterMap = new HashMap<>();

//这个地方其实另外两个filter可以不设置,默认就是

filterMap.put("anon", new AnonymousFilter());

filterMap.put("jwt", new JwtFilter());

filterMap.put("logout", new LogoutFilter());

shiroFilter.setFilters(filterMap);

// 拦截器

Map<String, String> filterRuleMap = new LinkedHashMap<>();

filterRuleMap.put("/login", "anon");

filterRuleMap.put("/logout", "logout");

filterRuleMap.put("/**", "jwt");

shiroFilter.setFilterChainDefinitionMap(filterRuleMap);

return shiroFilter;

}

}

7.实现控制类

我这里为了省事,直接用的是一个固定的用户名和密码,大家可以自己写一个方法去数据库查询

@RequestMapping("/login")

public ResponseEntity<Map<String, String>> login(String username, String password) {

log.info("username:{},password:{}",username,password);

Map<String, String> map = new HashMap<>();

if (!"tom".equals(username) || !"123".equals(password)) {

map.put("msg", "用户名密码错误");

return ResponseEntity.ok(map);

}

JwtUtil jwtUtil = new JwtUtil();

Map<String, Object> chaim = new HashMap<>();

chaim.put("username", username);

String jwtToken = jwtUtil.encode(username, 5 * 60 * 1000, chaim);

map.put("msg", "登录成功");

map.put("token", jwtToken);

return ResponseEntity.ok(map);

}

@RequestMapping("/testdemo")

public ResponseEntity<String> testdemo() {

return ResponseEntity.ok("java后端指南");

}

8.访问

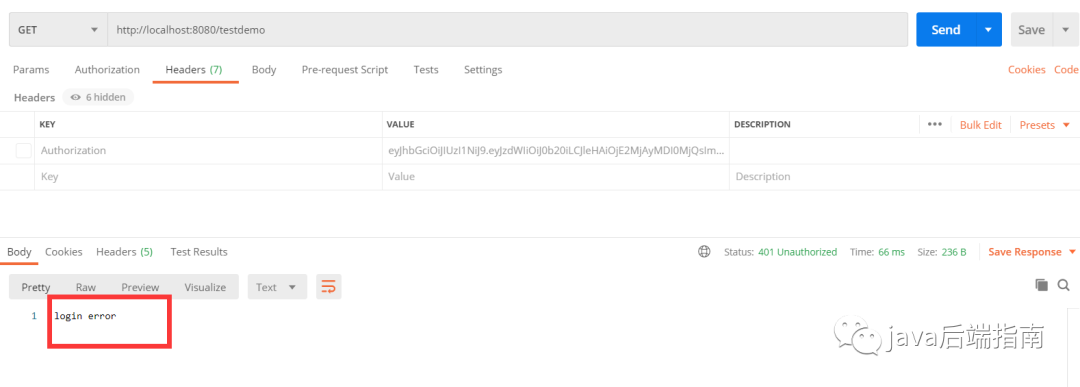

如果直接访问其他接口,但是没有登录的话就会报没有登录

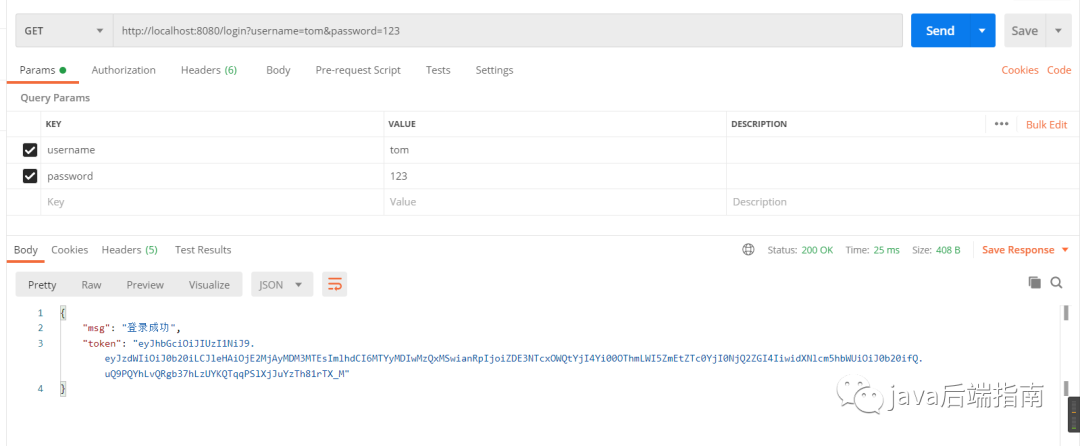

首先是登录成功,返给前端一个token 然后我们再携带token到后端去,访问其他接口

然后我们再携带token到后端去,访问其他接口

评论