专题报告 | 流行勒索病毒分析总结(上)

本篇报告内容较长,将分为上下两篇发布,本文为上篇。

目录

1. 概述

3. 勒索软件发展历程

3.2 非对称加密

3.3 加密货币兴起

3.4 RaaS

3.5 双重破坏

4. 勒索软件TTPS

4.2 横向移动

4.3 扩大影响(上篇结束于此)

5.常见勒索软件

5.2 Crysis/Dharma

5.3 Globelmposter

5.4 Buran

5.5 NetWalker

6. 勒索软件的趋势

7. 勒索软件响应措施

7.2 应急处理

7.3 加密数据处理

8. 日常防范

9. 附录

近期,我们整合流行的勒索家族、梳理历史上著名的攻击事件,对勒索软件的发展历史进行回顾,对勒索软件的加密流程和传播途径进行深入探讨,对勒索软件今后的发展趋势进行畅想,并对被勒索攻击后应急处置流程进行分享,使读者对勒索攻击事件有新的整体把握,更好地应对此类网络攻击。

勒索软件,又称勒索病毒,是一种特殊的恶意软件,又被归类为“阻断访问式攻击”(denial-of-access attack)。勒索软件与其他病毒最大的不同在于攻击手法和中毒方式,部分勒索软件仅是单纯地将受害者的电脑锁起来,而也有部分勒索软件会系统性地加密受害者硬盘上的文件。所有的勒索软件都会要求受害者缴纳赎金以取回对电脑的控制权,或是取回受害者根本无从自行获取的解密密钥以解密文件。

勒索软件通常透过木马病毒的形式传播,将自身伪装为看似无害的文件,如利用邮件等社会工程学方法欺骗受害者点击链接下载,另外也可能与许多其他蠕虫病毒一样利用软件的漏洞在联网的电脑间传播。

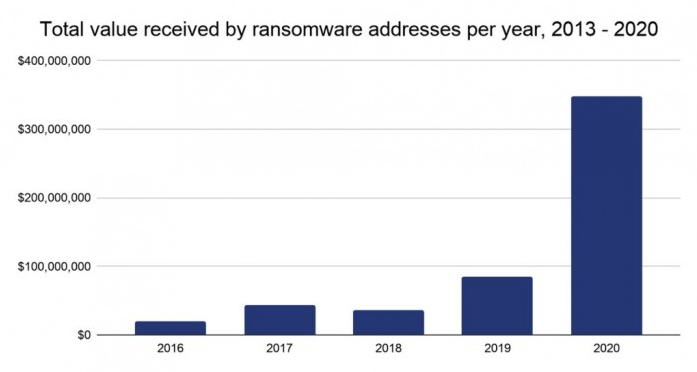

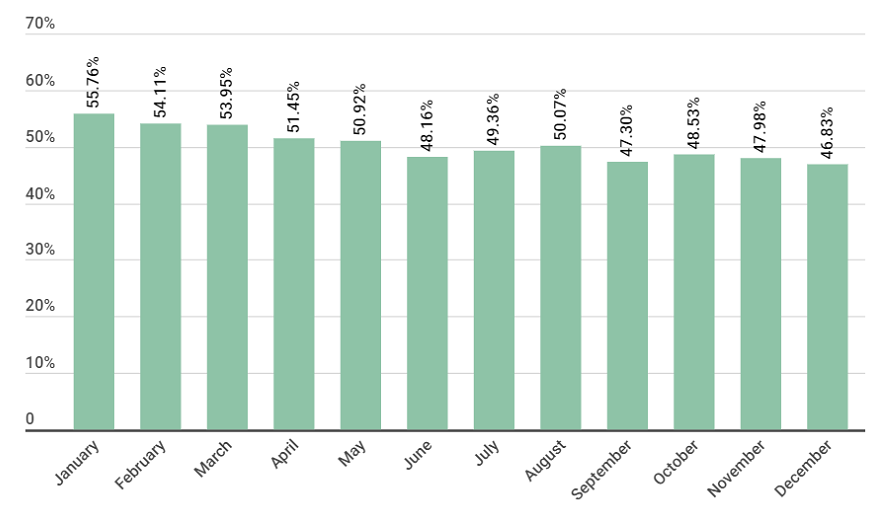

勒索攻击事件频繁发生,且在数量上逐年增多。勒索软件如此盛行的背后是巨大利益的驱动。2020年,全球因勒索软件造成的总损失高达25万亿美元,高额的收益让更多的犯罪者趋之若鹜,而以往诸如 GandCrab 勒索病毒,不仅高调宣布仅仅一年就获得超过20亿美元的赎金,并且已成功兑现。诸如此类事件的推波助澜,加剧了勒索事件的爆发。

另一方面,即使没有任何编程经验的人借助 RaaS 平台也可以制作分发勒索病毒,这也让更多犯罪者铤而走险。

另外,勒索软件一般采用加密货币进行交易,加密货币由于其本身的特殊性,很难被第三方监管,更难以追踪和溯源,导致执法人员很难抓到犯罪者。

从1989年历史上已知的第1款勒索软件 PC Cyborg 出现到现在的广泛流行,勒索软件经历了漫长的发展历程。从非对称加密算法的应用,加密货币的兴起,到勒索软件即服务(Raas, Ransomware as a service)概念和双重破坏技术的出现,勒索软件在技术和理论层面不断革新,使其在当前仍具有强劲的发展势头和极大的破坏力。

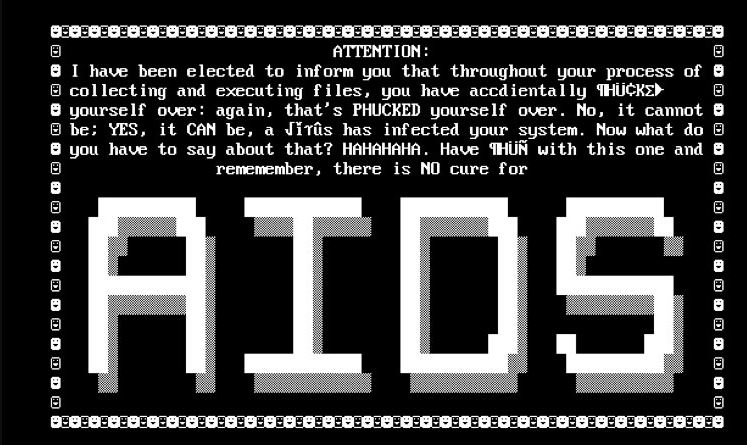

时间追溯到1989年,当时大多数人并没有接触过电脑,并且信息传输也是通过软盘进行传递。这时一位哈佛大学博士学位的生物学家约瑟夫·波普 (Joseph Popp) 开发了一款软件,并且他向世界卫生组织艾滋病会议的参加者分发了20,000张受到感染的磁盘,并且以"艾滋病信息-入门软盘"命名。当软盘被插入电脑,就会显示以下消息:

3.2 非对称加密

All knowledge is, in the final analysis, history. All sciences are, in the abstract,mathematics. All methods of acquiring knowledge are, essentially, throughstatistics.

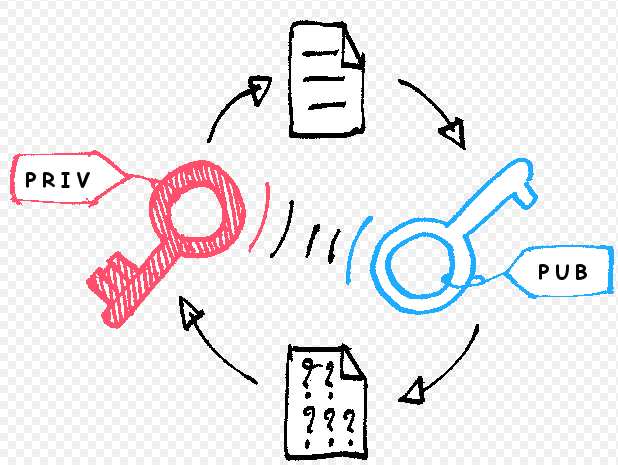

公开密钥密码学(英语:Public-key Cryptography)也称非对称式密码学(英语:Asymmetric Cryptography)是密码学的一种算法,它需要两个密钥:一个是公开密钥,另一个是私有密钥;公钥用作加密,私钥则用作解密。使用公钥把明文加密后所得的密文,只能用相对应的私钥才能解密并得到原本的明文,最初用来加密的公钥不能用作解密。由于加密和解密需要两个不同的密钥,故被称为非对称加密;不同于加密和解密都使用同一个密钥的对称加密。公钥可以公开,可任意向外发布;私钥不可以公开,必须由用户自行严格秘密保管。

3.3 加密货币兴起

2008年,以比特币为首的加密货币进入历史的舞台,因为其独特的特性引起攻击者的关注,例如比特币所具有的 POW 共识机制和双重的 sha256 区块哈希算法保证了绝对的去中心化、匿名和隐私等特性,另外根据 Coin Center 研究部主任 Peter Van Valkenburgh 的观点:作为一种电子货币,很容易开发出自动要求付款的软件。黑客能够轻松地查看公共区块链以验证受害者是否已经付款,并且可以在收到付款的同时自动执行将受害者所需要的文件或者密钥发送给受害者的操作,这些特性导致加密货币成为在勒索事件的首选货币。

3.4 RaaS

2015年中期,第一个 RaaS 服务在暗网中悄然诞生:

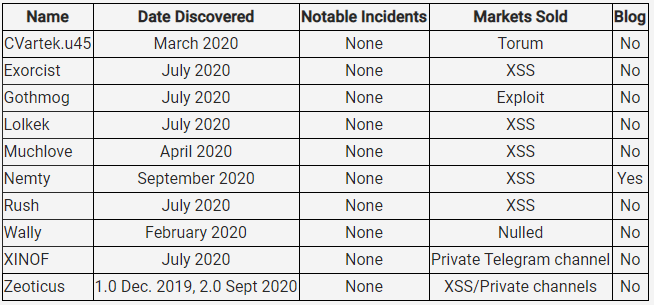

2020年新型Raas平台:

3.5 双重破坏

窃密软件一般具有隐匿性,通过执行窃取受害者密码或者文件信息。而勒索软件具有暴力性,会直接加密用户文件。当这两种不同类型家族发生碰撞,会发生什么样的火花。

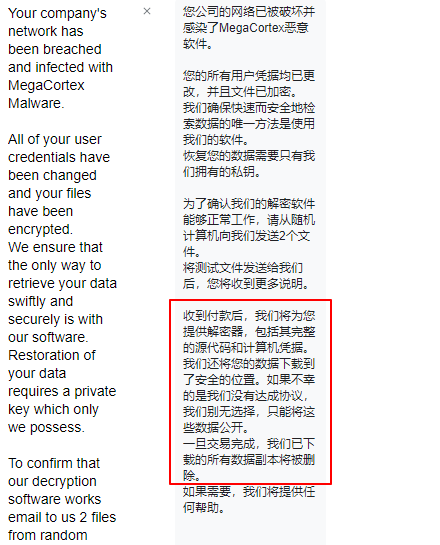

2019年初, Megacortex 勒索病毒借助 Emotet 僵尸网络进行传播。在留下的勒索信中,不仅加密用户文件,同时还窃取了用户信息,如果不缴纳赎金,则公开用户文件。

紧接2019下半年开始,针对政企的勒索病毒大量增加,勒索的同时窃取了受害者信息,这不仅对企业经济造成损失,而且对企业声誉和用户隐私的造成更大影响。基于双重的压力之下,受害企业往往只能缴纳赎金,即时止损。

勒索软件不同于其他蠕虫或者木马等恶意软件,大部分勒索软件具有暴力性,不需要考虑隐藏自身等行为,但危害程度相对与其他恶意软件有过之而无不及。我们对恶意软件的讨论,主要集中在投递、横向传播以及攻击特点方面。对于那些我们目前还无法无损解密的情况,我们着重讲解其传播特性,为以后的预防打下基础。

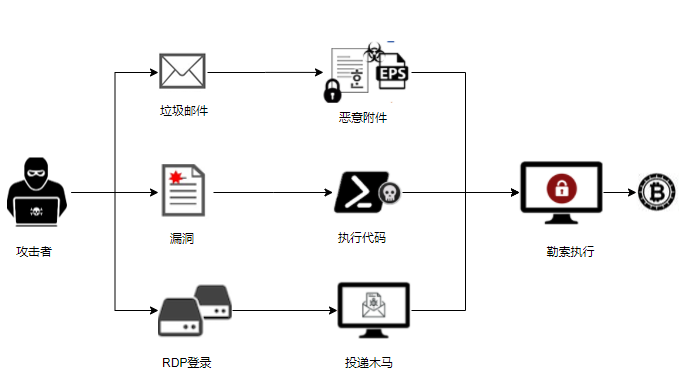

4.1 传播

勒索软件的传播其主要方式为垃圾邮件、漏洞利用、RDP 弱口令,如下图:

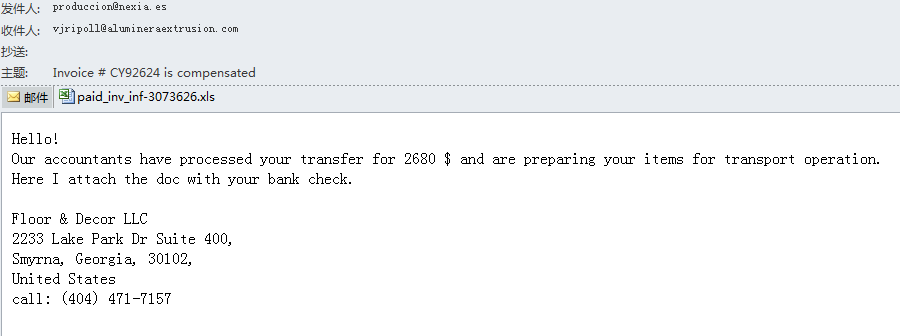

垃圾邮件 ( junk Mail 或 Email spam ) 是滥发电子消息中最常见的一种,指的就是不请自来,未经用户许可就塞入信箱的电子邮件。

垃圾邮件也是恶意软件(无论是勒索病毒还是蠕虫木马)最主要的传播方式之一。攻击者为了提高恶意软件的传播率和提高自身隐秘性,通常会通过 Necurs 、 Rustock等大型僵尸网络进行邮件的分发,全球计算机网络中每天都会有数以万计的垃圾邮件在用户之间传播。其中大部分都包含恶意软件附件或者有害的钓鱼链接。这不仅浪费用户正常的工作时间,还大大增加了网络资源的浪费。

4.1.2 RDP/弱口令

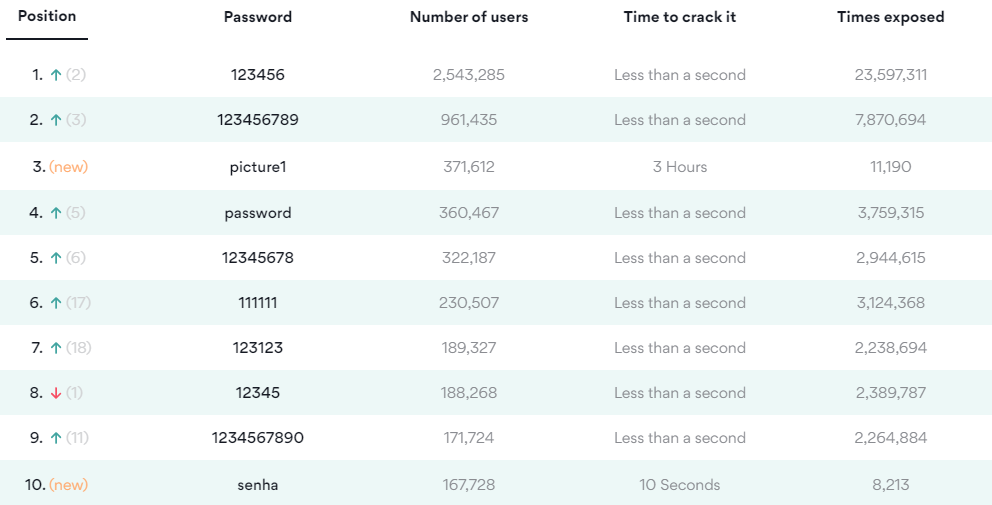

远程桌面协议 (RDP: Remote Desktop Protocol) 主要用于用户远程连接并控制计算机,通常使用3389端口进行通信。当用户输入正确的用户密码,则可以直接对其远程电脑进行操作,这为攻击者提供了新的攻击面。只要拥有正确的凭证,任何人都可以登录该电脑。故攻击者可以通过工具对攻击目标进行端口扫描,如果用户开启了3389端口,并且没有相关的防范意识,使用弱密码如123456,攻击者可以进行远程连接并通过字典尝试多种方式组合,暴力破解用户名密码。一旦拥有登录权限,就可以直接投放勒索病毒并进一步横向渗透扩大影响面。

下图展示了2020年度最新排名前十的弱密码:

4.2 横向移动

psexec -s \\<HOSTNAME>|<IP_ADDRESS> cmd

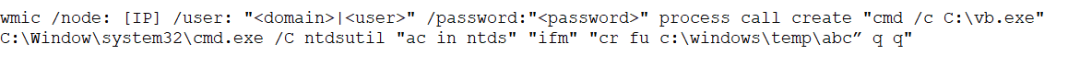

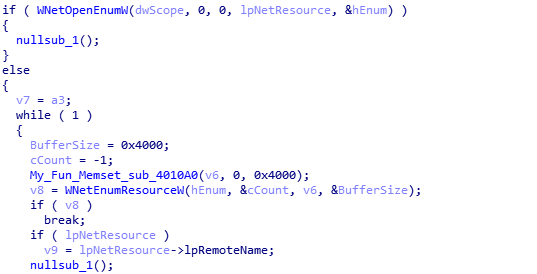

如 Conti 勒索软件在通过 wmic 远程执行命令,收集域密码哈希,进行横向渗透,利用 IPC$ 或者默认共享如 makop 通过遍历共享资源进行加密

3. 利用永恒之蓝等漏洞

如著名的 WanaCry 勒索病毒通过永恒之蓝漏洞和445端口进行内网传播。

4.3 扩大影响

正如之前所说,当前的勒索软件不在是功能单一的勒索,而是联合其他恶意软件如僵尸网络、窃密木马等一起发动攻击。通过对用户敏感数据进行窃取,从而进行勒索。而且对目标的攻击更加具有针对性,所利用的工具也大都为定制化工具。如 Nozelesn 勒索软件利用 Emotet 僵尸网络进行传播、Locky 勒索软件通过 Necurs 僵尸网络传播垃圾邮件进行分发、Ruyk 利用 Trickbot 木马进行传播并窃取用户信息。

- To be continued -

本篇为“专题报告 | 流行勒索病毒分析总结“ · 上篇,下篇将于下期发布,敬请持续关注。

关于微步在线研究响应团队

内容转载与引用